「サイバー攻撃やランサムウェアのようなセキュリティ事故って増えているのでしょうか」

「ランサムウェアに感染してしまったら、業務を元に戻せないの?」

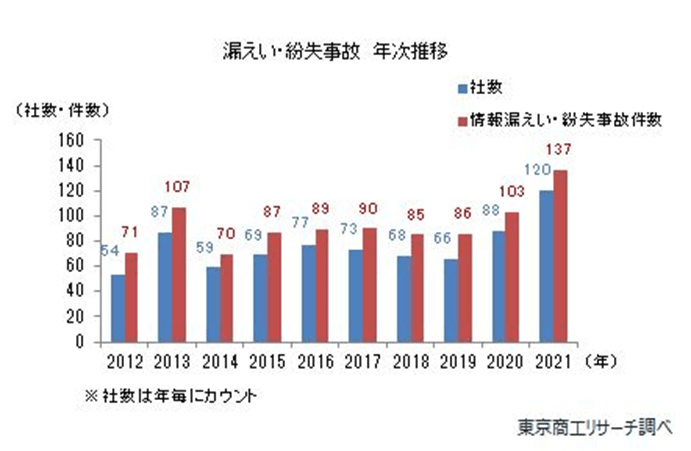

実際、セキュリティ事故は年々、増加傾向にあります。

また、ランサムウェア感染したとしても業務復旧する手段はあります。

セキュリティ事故は、情報セキュリティ事故のことを意味しており、サイバー攻撃、不正アクセス、マルウェア感染、内部不正、情報漏洩や紛失などです。

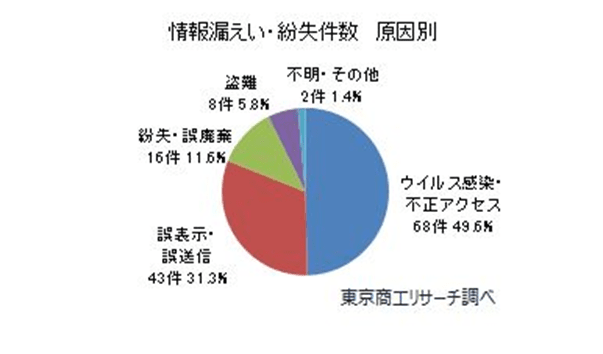

2021年の東京商工リサーチの調べでは、約半分がウイルス感染や不正アクセスです。

出展: 東京商工リサーチプレスリリース

出展: 東京商工リサーチプレスリリース

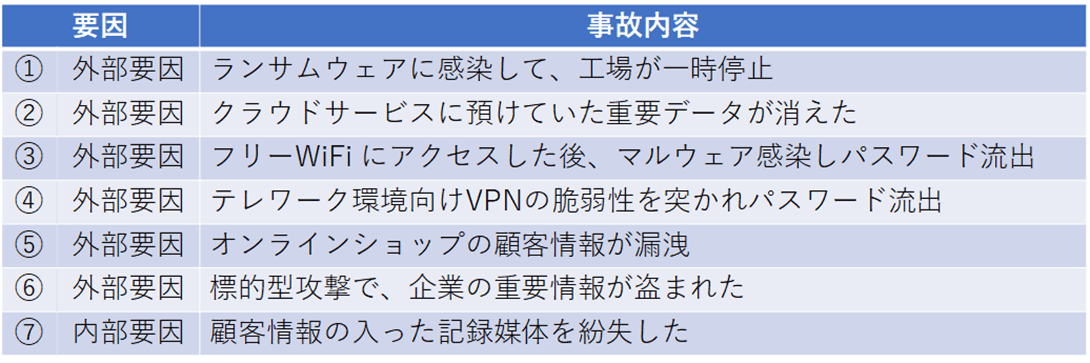

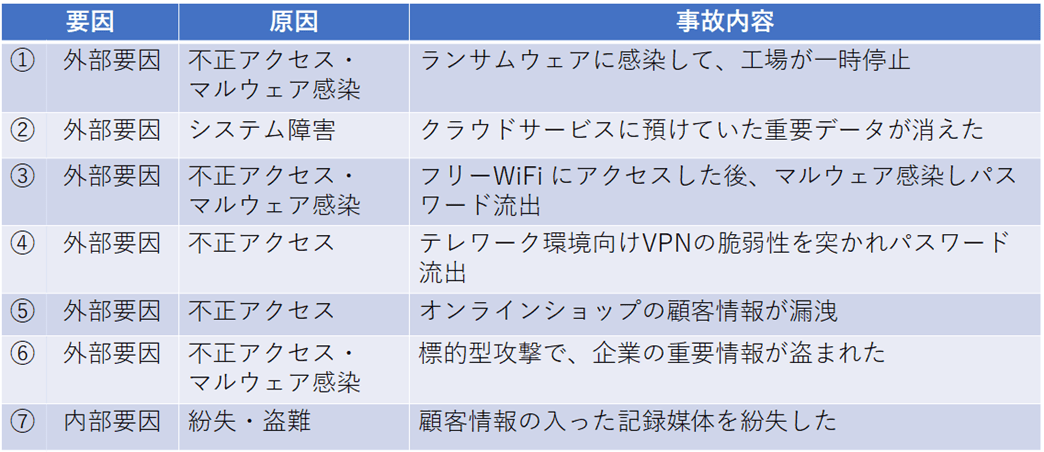

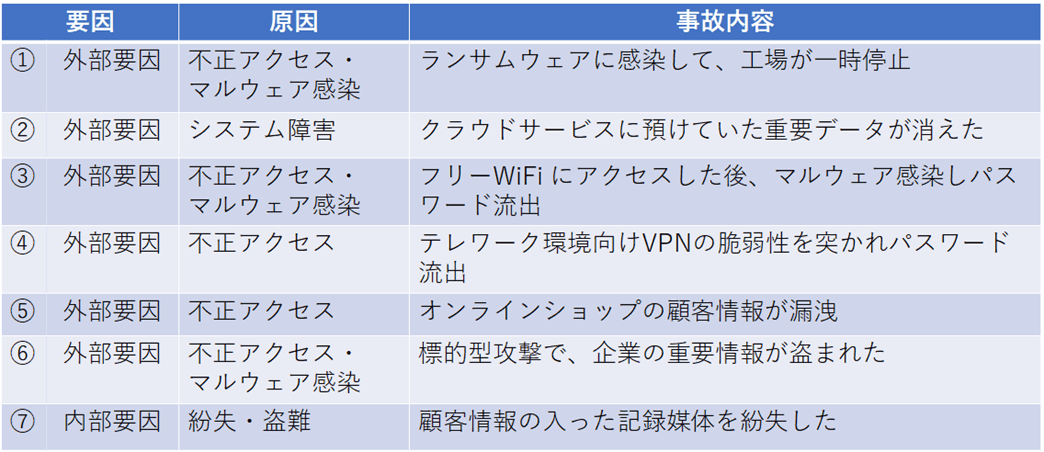

具体的な事故内容をいくつか挙げてみました。

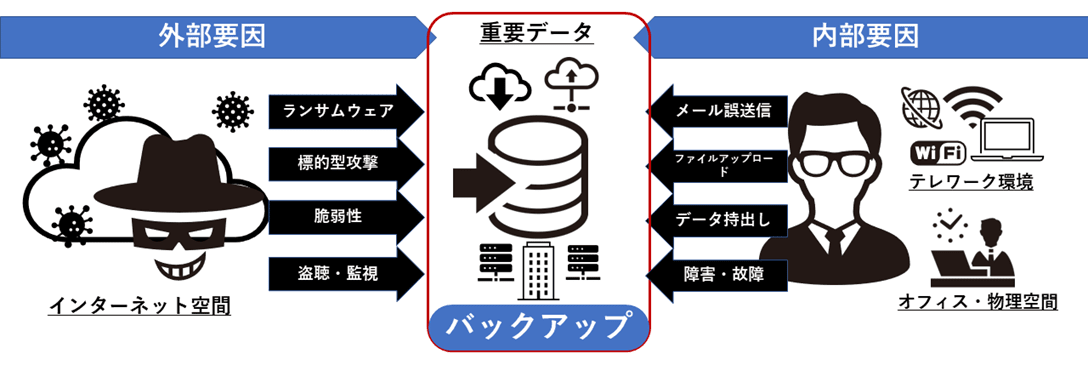

また、これらのセキュリティ事故は、外部要因と内部要因の2つの要因に分類できます。

外部要因:

重要データの取得やシステムを破壊するなど、何らかの手段で金銭を取得することが最終目的です。

内部要因:

社内での管理上の問題やうっかりミスが多いですが、場合によっては犯罪目的の場合もあります。

事故の深刻さにもよりますが、企業活動にとって事故ダメージは大きいものです。

【セキュリティ事故によって企業が被るダメージ】

直接的な被害

・場合によって業務を一時停止せざるを得なくなる

・取引先企業にもビジネス上の損害を与える

・情報漏洩で、お客様の個人情報が流出した場合、損害賠償を支払う可能性がある

間接的な被害

・事故による会社のブランドイメージダウンにつながる

・企業の信頼性を下げてしまう

そのため、セキュリティ事故を起こさないような対策、起こしてしまったとしても影響を最低限にできるように備えておくことが重要です。

この記事では、セキュリティ事故の事例をベースに、どんな対策を講じれば事故に遭わないか、もしくは事故があったとしても最小限の被害に抑えることができるかを理解することができます。また、あなたの組織の対策に取り入れることでセキュリティ事故対策を強化できるでしょう。

では、情報セキュリティ事故の事例を見ていきましょう。

1. セキュリティ事故7つの事例

最近被害が増加している事例を中心に取り上げ、「外部要因」と「内部要因」による事故に大きく分類しました。特に、不正アクセスやマルウェア感染の事例は、感染方法や手段が日々進化してるので注意が必要です。

どちらにも共通して言える点は、何らかの形でセキュリティの弱い部分を狙われたケースが多いことです。結果的に情報漏洩に繋がってしまわないためにも、気を付けるべきポイントを意識してみていきましょう。

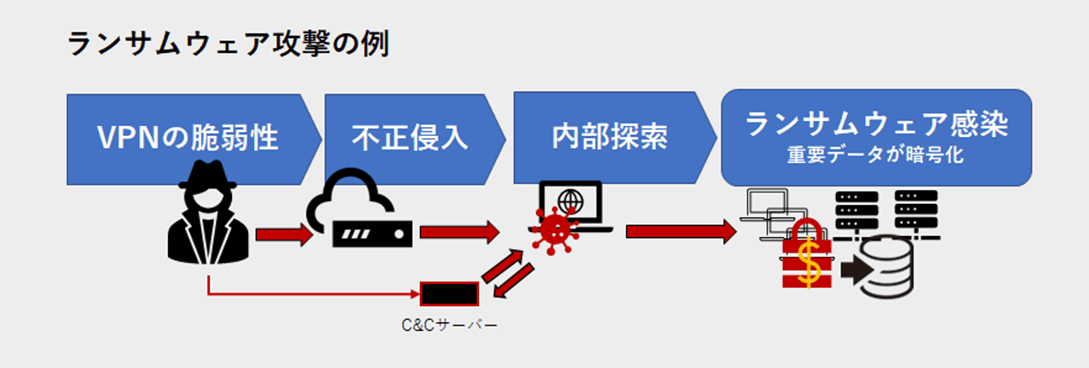

① ランサムウェアに感染して、工場が一時停止

| 事故内容 | 受発注システムがランサムウェアに感染し、システムが停止、システム復旧に時間がかかるため、工場のラインを1日停止することで再開 |

| 被害 | 個人情報流出の可能性業務の一時的停止による業績へのダメージ取引先企業への業務ダメージ、信頼性低下 |

| 原因 | ネットワーク機器(VPN)の脆弱性を突いた不正アクセス 内部探索で重要なデータシステムを特定 特定システムがランサムウェアに感染し重要データが暗号化されシステム停止 |

| 気を付けるポイント | システム侵入された経路の把握と、標的型攻撃への対策を検討システム復旧を迅速に行えるためのバックアップと復旧体制の見直し |

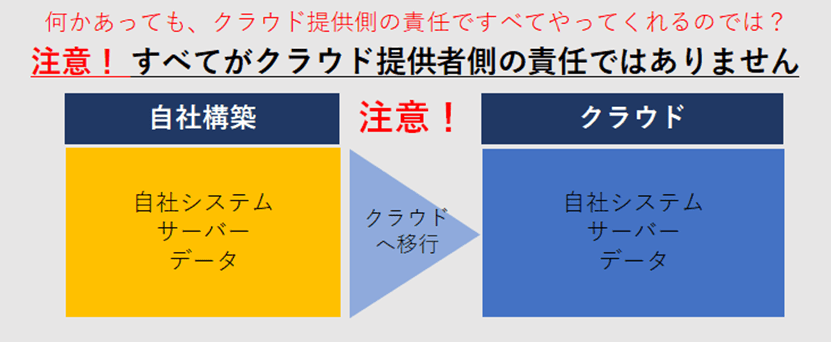

② クラウドサービスに預けていた重要データが消えた

| 事故内容 | クラウドサービス上のレンタルサーバーに障害が発生、サーバーは復旧したが、業務で利用している重要データが消えてしまった |

| 被害 | 重要データの損失 業務再開・業務継続への ダメージ取引先への業務ダメージ、 信頼性低下 |

| 原因 | サービス提供側のシステム障害によるデータ消失 サービス利用規約の誤認識 (自社データ管理は利用者側の責任となることへの認識不足) |

| 気を付けるポイント | 自社でのデータバックアップ・復旧の備え クラウドサービス利用も含めた事業継続計画 (BCP) 対策の見直し |

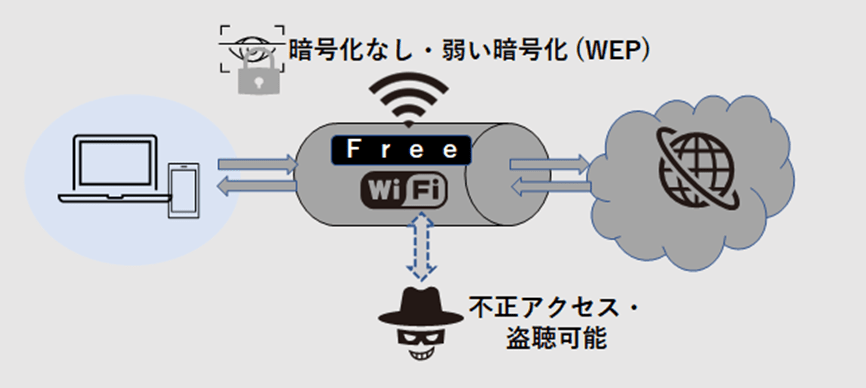

③ フリーWiFi にアクセスした後、マルウェア感染しパスワード流出

| 事故内容 | テレワーク中の従業員PCから、フリーWiFi にアクセスした際に悪意ある第三者が監視され端末に侵入しマルウェアに感染し、パスワードを盗まれた可能性がある |

| 被害 | パスワード流出従業員PCのマルウェア感染 |

| 原因 | フリーWiFi(暗号化通信なし・古い暗号化通信)から通信を盗聴しパスワードを窃取 従業員PCへの不正侵入しマルウェア感染 さらに他のログイン情報を窃取されている可能性 |

| 気を付けるポイント | フリーWiFi へのアクセス禁止・見直し テレワーク環境でのセキュリティ教育にWiFi接続の注意点を追加 |

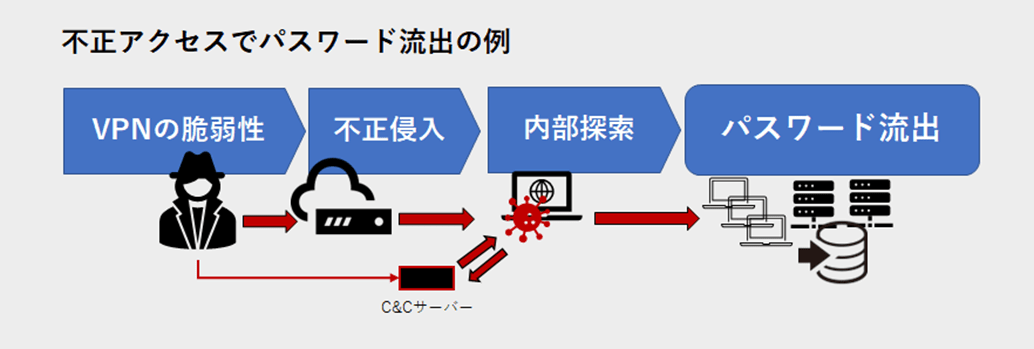

④ テレワーク環境向けVPNの脆弱性を突かれパスワード流出

| 事故内容 | 攻撃者がリモートワーク用のVPN機器の脆弱性を突いた攻撃が発生しパスワードが漏洩し、社内ネットワークに侵入され、情報漏洩に繋がった可能性がある |

| 被害 | パスワード流出 従業員PCのマルウェア感染 |

| 原因 | テレワーク用のVPN機器の脆弱性を突いた攻撃でアクセス情報を窃取 社内ネットワークに不正侵入しマルウェア感染 社内のパスワード漏洩の可能性 |

| 気を付けるポイント | リモートワークを想定したVPN機器のセキュリティプログラム更新 ネットワーク機器のセキュリティ機器のパッチ管理の確認・強化 利用時のPC端末のセキュリティ環境の強化・見直し |

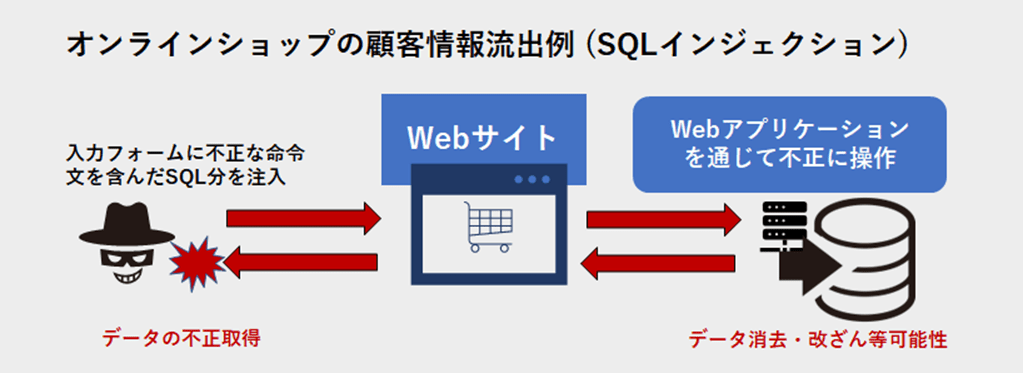

⑤ オンラインショップの顧客情報が漏洩

| 事故内容 | オンラインサイトのシステムへ不正アクセスされ、会員情報を盗み取られた |

| 被害 | 顧客情報漏洩 |

| 原因 | ウェブサイトやアプリケーションの脆弱性を狙った攻撃手法(SQLインジェクション)による不正アクセス 脆弱性のためにパスワードを知らなくても、会員ページにログイン オンラインショップサイト会員の個人情報が大量に漏洩していた |

| 気を付けるポイント | オンラインサイトのシステムとデータベースのセキュリティ更新アップデート (パッチ管理) の運用の見直し オンラインサイトシステムとデータベース間のセキュリティアーキテクチャの見直し |

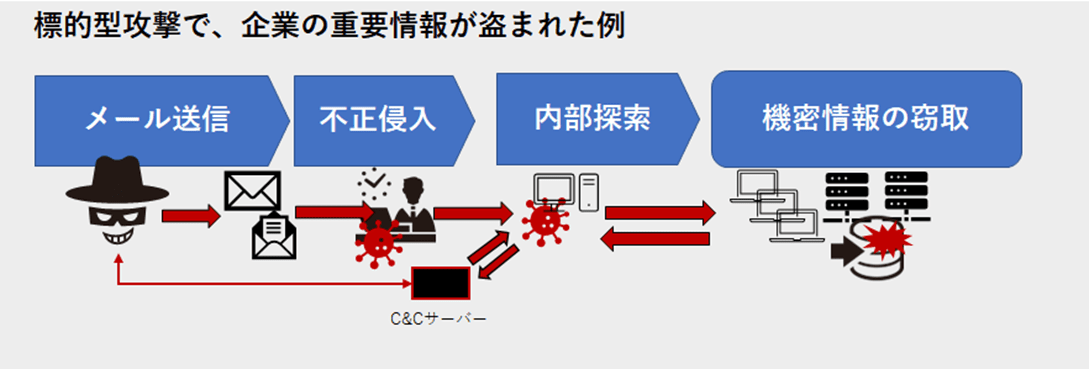

⑥ 標的型攻撃で、企業の重要情報が盗まれた

| 事故内容 | メールによる標的型攻撃で、企業の重要情報を盗まれた可能性 |

| 被害 | 機密情報の漏洩 |

| 原因 | ある社員が、知人を装ったメールを受信 メール内のリンクをクリックしてマルウェア感染・潜伏に成功 (その後、特に変わったところがないため感染の認識なし) 社内のみ機密情報がダークウェブなどに掲載されているとの情報から感染発覚 |

| 気を付けるポイント | 不審な通信がないか確認:ネットワークやエンドポイントのモニタリングの検討 社内ユーザーが外部ウェブサイトへアクセスする際のセキュリティ対策の確認 メールに関するセキュリティ教育強化 |

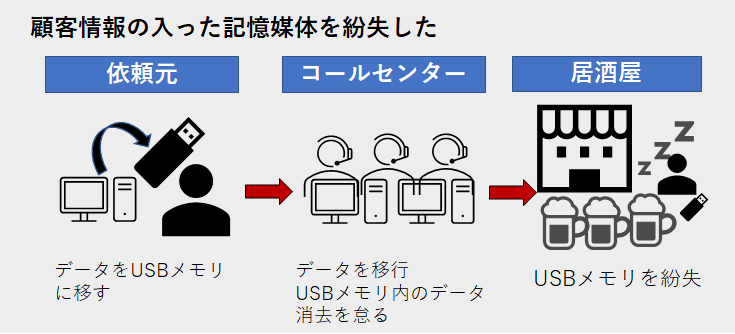

⑦ 顧客情報の入った記憶媒体を紛失した

| 事故内容 | 顧客情報の入ったUSBメモリを紛失 |

| 被害 | 顧客情報の漏洩 |

| 原因 | 依頼元のデータをUSBメモリにコピーし、委託先のコールセンターにデータを届ける 社員がデータ移行後、USBメモリ内のデータ消去を怠る 帰宅途中に飲酒、顧客情報の入ったUSBメモリの入ったバックを紛失 |

| 気を付けるポイント | 個人情報・機密情報の持ち出し管理の体制の見直し 持ち出し用記録媒体もしくはファイルの暗号化の必要性 業務委託先の個人情報取り扱い手順の見直し 受託元・委託先の個人情報や情報漏洩教育の強化 |

2. 情報セキュリティ事故を防ぐための対策

情報セキュリティ事故を防ぐためには3つの対策で備えましょう。

2-1. バックアップ対策

2-2. 外部要因への対策

2-3. 内部要因への対策

事故が起きてしまった後、迅速に復旧して業務再開する備えとしてバックアップ対策、

事故を起こさないための予防策として、外部要因と内部要因に分けた対策で備えましょう。

2-1. バックアップ対策

重要データやシステムなどが確実に復旧できるバックアップ体制を整えましょう。

最近のランサムウェアの脅威は非常に深刻です。次の記事で、ランサムウェア被害の深刻さが理解できると思います。

【最新】ランサムウェアの国内外の被害事例10選と予防法を紹介

また、1章であげた2つの事例、① ランサムウェアに感染して、工場が一時停止 ② クラウドサービスに預けていた重要データが消えた は、バックアップをしっかりとっておけば、被害を最小限に抑えることができたはずです。

ランサムウェアに備えるために、以下3つのバックアップ対策を推奨します。

2-1-1. バックアップデータは複数世代保持する

2-1-2. バックアップ環境を保全する

2-1-3. バックアップデータのオフライン/二重化する

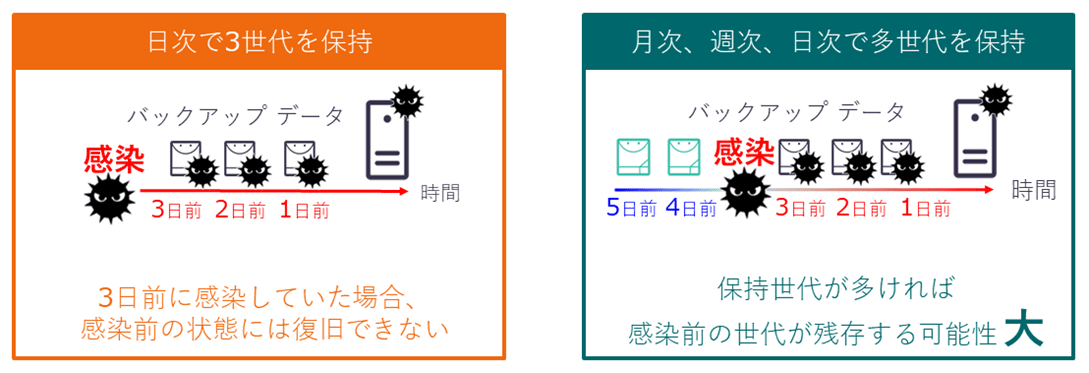

2-1-1. バックアップデータは複数世代保持する

ランサムウェアに感染したデータのバックアップではシステムの復旧はできません。より多くの世代、より長期間のバックアップを保持することで健全なデータが残存する可能性が向上します。

不正侵入後、ランサムウェア攻撃までは潜伏期間があるため、多世代を長期間保持するようにしましょう。最低でも30日間は保持する事を推奨しています。

より多くの世代をバックアップすると、データ量も多くなってしまう心配があるかと思います。

しかし、イメージバックアップ Arcserve UDPは、増分バックアップと重複排除の仕組みを使うことで、多世代のデータバックアップを少ないデータ容量で保存することができて効率的です。

2-1-2. バックアップ環境を保全する

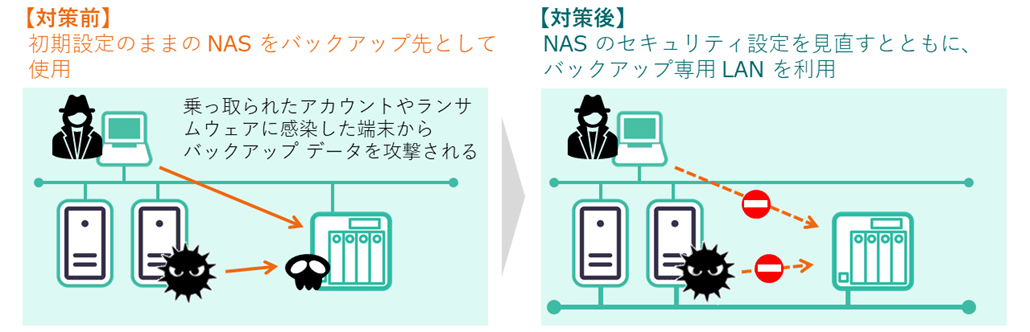

バックアップ環境もネットワークに接続されている限り、ランサムウェアによって暗号化されたり、侵入型攻撃によって破壊されたりするリスクが存在します。バックアップ環境への無用なアクセスを抑制し、データを破壊されるリスクを低減する必要があります。

・NASをバックアップ先として利用している場合

初期値設定での利用は絶対避けましょう。利用されるNASのセキュリティ設定やアクセス管理設定を確認して、管理者パスワードなども推測されにくいパスワードに設定し、定期的に更新するように心がけましょう。

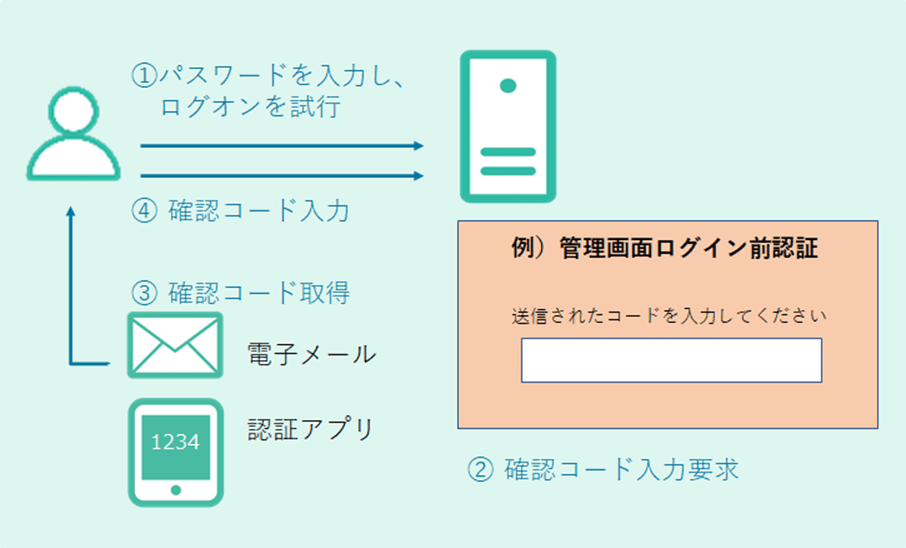

・バックアップ管理者向け設定ツールへのアクセス管理強化

不正ログインのリスクを低くするために、バックアップ管理ツールにアクセスできるユーザーを限定しましょう。さらに、多要素認証に対応している場合は活用しましょう。不正アクセスのリスクを低減できます。

2-1-3. バックアップデータのオフライン/二重化をする

バックアップデータのオフライン/二重化には、3つの選択肢があります。

① テープ (LTO) RDX など

② クラウド

③ イミュータブル ストレージ

① テープ (LTO) RDX など

バックアップ データがネットワークに接続されている限り、ランサムウェアによって暗号化されたり、侵入型攻撃によって破壊されたりするリスクは払拭できません。そこで、物理的にアクセスできない場所(オフライン)にバックアップ データを保管し、データの破壊を防止します。

② クラウド

バックアップ データをクラウドにコピーしておくことも有効です。クラウドのデータを操作できる専用のアカウントを分けておくことで、万一オンプレミスの管理者アカウントが乗っ取られてもデータを守れます。

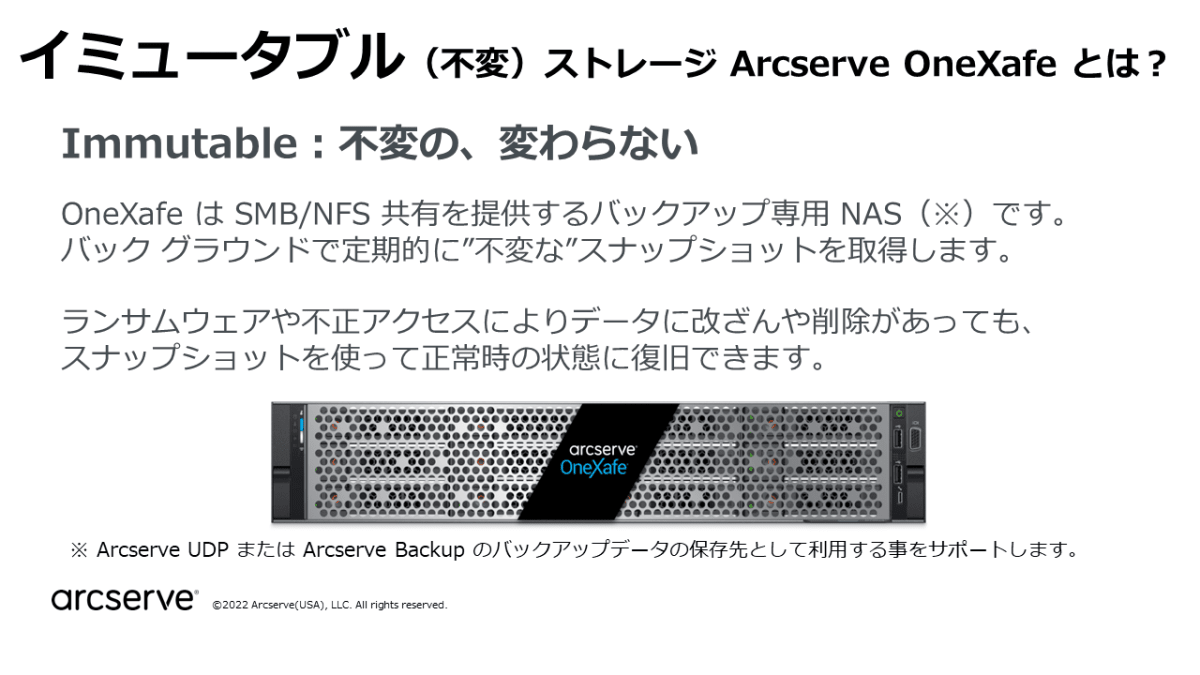

③ イミュータブル ストレージ

バックアップ データをイミュータブル(不変)ストレージにコピーしておくことで、論理的に変更が不可能なので、ランサムウェアによる暗号化や不正アクセスによる破壊などを防止します。

Arcserveは、新たにランサムウェア対策の第3の選択肢として2022年6月にイミュータブルストレージ

Arcserve OneXafe (アークサーブ ワンセーフ)を提供開始しました。

Arcserve OneXafe はバックアップ専用 NASで、バック グラウンドで定期的に”不変な”スナップショットを取得します。

ランサムウェアや不正アクセスによりデータに改ざんや削除があっても、OneXafeの不変なスナップショットに手を加えることはできません。そのスナップショットを使って正常時の状態に復旧することができます。バックアップデータを堅牢に守る仕組みがあるため、ランサムウェア対策に有効です。ご興味のある方は、Arcserve OneXafe カタログをご参考ください。

2-2. 外部要因への対策

外部からの攻撃に備えるため、セキュリティ対策の強化が必要です。マルウェア感染から守ることが重要です。

3つの観点で対策を強化することが重要です。

2-2-1. ソフトウェアやネットワーク機器を最新の状態にする

2-2-2. セキュリティソフトウェアを導入し最新の状態にする

2-2-3. メールやSMSの添付ファイルに注意し、従業員教育を行う

2-2-1. ソフトウェアやネットワーク機器を最新の状態にする

外部からの攻撃を防いて、不正アクセスの隙を作らないためにもソフトウェアやネットワーク機器のソフトウェアを最新の状態しておくことが重要です。ソフトウェアのアップデートには、不具合修正だけでなくセキュリティ脆弱性に対応したアップデートも含まれています。多くの場合ソフトウェアのアップデートに対応していれば、脆弱性をついた攻撃を防げます。管理者およびユーザーそれぞれで、アップデートに対応していくことが求められます。

管理者がすべきこと

ネットワーク機器、サーバー、データベース等のソフトウェア全般のセキュリティ脆弱性に対応したアップデートを行う必要があります。組織運営に必要なインフラまわりですので、準備やテスト等準備など専門知識が必要な分野です。

ユーザーがすべきこと

普段利用しているPC端末のOSやソフトウェアを最新の状態にしましょう。通常、OSや利用中のアプリケーションは定期的にアップデート通知がきて、アップデートを実行するメッセージが来ます。通知が鬱陶しく感じる時もあるかもしれませんが、できるだけ早いタイミングでアップデートするようにしましょう。

2-2-2. セキュリティソフトウェアを導入し最新の状態にする

端末やサーバー等に導入するエンドポイント保護対策ソフトウェアを導入し、パターンファイルと呼ばれるマルウェア情報を含んだデータベースを最新の状態に保つことです。特に従業員のPC端末は攻撃されやすいため必要です。最近では、怪しい挙動を事前検知する機能等が充実してきているのですが、場合によっては誤検知の可能性も高まる恐れがあります。

サーバーにエンドポイント保護対策ソフトウェアを導入する際は、サーバーで動作するアプリケーション等とエンドポイント保護対策ソフトとの相性を十分確かめたうえで導入しましょう。

エンドポイント保護対策ソフトに関して、以下の記事で説明をしているのでご参考にしてください。

【マルウェアの代表的な6つの感染経路別】多層防御アプローチによる対策一覧まとめ の

3. 多層防御アプローチのマルウェア対策一覧 → ③ エンドポイント セキュリティ

2-2-3. メールやSMSの添付ファイルに注意し、従業員教育を行う

メールやSMSのメッセージが巧妙化してきていて、添付ファイルやURLをうっかりクリックしてしまい、マルウェア感染するケースが以外に多く発生しています。厄介なのは、すぐに感染には気が付かないケースもあることです。攻撃側は、ファイルを開かせるため、URLをクリックさせるためにちょっとした心理戦を仕掛けてきます。

何か変だと感じたときは、以下の3つポイントを確認し判断基準にするといいでしょう。

ポイント1: 受信したメールの送信元を確認する

ポイント2: メールの件名と内容を確認する

ポイント3: メールの添付ファイルやURLの確認

ポイント1: 受信したメールの送信元を確認する

まず、送信元を確認しましょう。友人、知り合いや、よく利用しているオンラインサイトなどでも注意が必要です。

送信元の確認方法は、具体例を挙げて説明しているので、以下の記事を参照してみてください。

「ランサムウェア対策チェックリスト!攻撃を防ぐ為の30の対策と対処」の

2-1. 利用者(ユーザー)が行う対策 → □ 電子メールの送信元に注意する

ポイント2: メールの件名と内容を確認する

タイトルや心当たりのない内容だったら、添付ファイルやURL付きのメールが送られてきた場合、絶対に安易にファイルを開かない、また、URLの場合はアクセスしないようにしましょう。

心当たりのない内容には疑ってかかりましょう。送られてきた電子メール等の文章が、対応を急がせるものや不安を煽るような内容、違和感のある日本語や不自然な日本語が使われていることがあります。

宅配業者やカード会社を名乗るなども要注意です。

例えば、以下のような件名には要注意です

「不正利用のため…」「第三者による不正アクセスを確認しましたので…」「【重要】」など

ポイント3: メールの添付ファイルやURLの確認

メールに送られてくるのが主流ですが、最近は個人・法人のスマホSMSへも送られてきます。

SMSは電話番号が一致していれば送信できてしまうため、詐欺業者が11桁の電話番号を無差別に入力して送りつけた結果、自分のSMSにも届いてしまう可能性があります。SMSの場合は、提示されているURLに注意が必要です。

メールの真偽を確認するためにも、以下の点は確認しましょう

・添付ファイルは開かない

メール文面の内容自体が身に覚えがない、関係がない、と感じた場合は、マルウェアが仕込まれている可能があるので添付ファイルは開かないようにしてください。

・メール内のURLを確認

偽サイトの場合、URLに不自然な点があることが多くあります。

・偽装URLかどうか注意する

一連のドメイン(例:https://www.arcserve.com)内のURLの一部を変更することで、ページを偽装できるようにする方法です。記載されているURLを用いる際はまずURLの内容に不信な記述がないかどうか(偽造されたURLでないか)を確認することが有効です。

例:

| [正] mizuho | [偽] mizuh0 (o オーと 0 ゼロ) |

| [正] MITSUBISHI | [偽] MlTSUBISHI (I アイと lエルを変えている) |

| [正] banking | [偽] bankingu |

・短縮URL*

配信元が確認できないメール内の、短縮URLにも注意しましょう。正しいURLが確認できないため怪しいURLと捉えるのが安全です。

例: https://bit.ly/〇〇〇〇〇 https:// tinyurl.com/〇〇〇〇〇

*短縮URLとは、長いURLの文字列を短く表記したものです。代表的な短縮URL作成サービスとしては、bit.ly (Bitly社)・goo.gl(google社)・ow.ly(HooSuite社)・t.co(twitter社)・fb.me(facebook社)などがあります。

・暗号化通信(SSL)の有無を確認

正規サイトであれば、暗号化通信でアクセスすることが標準になっています。詐欺メッセージでURLが直接記載されている場合に http:// で始まるURLには注意が必要です。

上記の「確認する内容」を、従業員へのセキュリティ教育に含め、従業員全員のセキュリティ意識を高めましょう。

2-3. 内部要因への対策

内部要因による事故の多くは、人為的なミスおよび、悪意ある行動のどちらかによります。

どちらの場合でも事故を防ぐためには、

2-3-1. 重要データの所在を把握し、管理・運用体制を確立する

2-3-2. 重要データが漏洩しない仕組みやツール導入を検討する

2-3-3. 情報漏洩に関して従業員教育をする

2-3-1. 重要データの所在を把握し、管理・運用体制を確立する

重要データの把握

組織内で何が重要なデータなのかを、把握しておくことが重要です。また、データは生き物なので、変化し増加していくので、どこにどんなデータがあって、誰が扱うべきか、等の管理できている体制を準備しておくことが重要です

管理・運用体制を確立する

個人情報管理制度の仕組みを参考にする

データの持ち出しやアクセスできる権限のある人を、明確化して、運用体制を構築する

認証制度の活用

予算が許すのであれば、特定業種では必須になっているプライバシーマーク認証制度などを利用して、運用・管理体制を確立することも1つです。

YouTube動画: 知ってる?プライバシーマーク(3分32秒)

2-3-2. 重要データが漏洩しない仕組みやツール導入を検討する

重要データへのアクセス制限

重要データは特定フォルダに置き、そのデータにアクセスできるユーザーは特定・制限しましょう。簡単に持ち出されるリスクを低減できます。また、業務アプリケーションによってアクセスできる権限管理ができるものが大半ですので、活用しましょう。

データ持ち出しの際の暗号化

データをUSBメディアなどのメディアで持ち出す際はデータファイルを暗号化しましょう。ファイル暗号化することで置き忘れ、紛失した場合でも、第三者がデータを読み取ることが難しくなります。

メール誤送信対策などツール利用の検討

メール送信時のヒューマンエラー防止の機能が備わったツールで、メールサーバー近くに設置するものや、メールソフトに依存しないクラウドサービスなどがあります。

「送信先を間違えてしまった」「社内セキュリティポリシーに違反してしまった」場合に有効とされ、誤送信が防げることが期待できます。

2-3-3. 情報漏洩に関して従業員教育をする

実際に起こった事例や、自社に当てはめた場合の詳細なリスクなど、情報漏えいに関する意識付けを行いましょう。自社で設けたガイドラインやマニュアルについても、定期的に確認を促す機会を設けましょう。せっかく設けたマニュアルや規約を形骸化させず社員に伝え、常時徹底できるよう取り組みましょう。

新人スタッフの入社時やプロジェクトへの参加時、あるいは退職時などに秘密保持誓約書の確認および署名を行うなど、機密情報に対する認識を徹底させることも重要です。これらを都度実施することで、内部不正を未然に防ぐための心理的ハードルにもなるでしょう。

3. まとめ

セキュリティ事故は、情報セキュリティ事故のことを意味していて、年々増加傾向にあります。

セキュリティ事故は、「外部要因」と「内部要因」の2つに分類されます。

また、事例7つをあげ、原因や気を付けるポイントを説明しました。

これらのセキュリティ事故を防ぐための対策として3つの観点から備えることが重要です。

・バックアップ対策

バックアップデータは複数世代保持する

バックアップ環境を保全する

データのオフライン/二重化をする

・外部要因への対策

ソフトウェアやネットワーク機器を最新の状態にする

セキュリティソフトウェアを導入し最新の状態にする

メールやSMSの添付ファイルに注意し、従業員教育を行う

・内容要因への対策

重要データの所在を把握し、管理・運用体制を確立する

重要データが漏洩しない仕組みやツール導入を検討する

情報漏洩に関して従業員教育をする

セキュリティ事故を防ぐために、少しでもお役に立てれば幸いです。

コメント