マルウェアって、ウイルスとなにが違うのでしょう。

ユーザー視点では、ほぼ同じ意味といえますが、セキュリティ分野では厳密にはウイルスはマルウェアの一部と捉えています。

攻撃の種類が幅広くなり、広い定義が必要になりマルウェアと表現するようになりました。

ちなみに、マルウェアとは英語の造語で、malicious (マリシャス:悪意のある) に software (ソフトウェア) の2つの単語が組み合わさってできた造語です。

組織でマルウェア対策に取る組まれる場合、マルウェア攻撃は常に進化していることを踏まえて対策を講じる必要があります。従来はウイルスソフトの定期的な運用程度だったかもしれませんが、それだけでは十分ではなくなってきています。

最近のランサムウェア感染など、新しい脅威が発生すると、それに対応するために様々なアプローチでセキュリティ対策が登場します。少々多すぎるのと、専門的すぎて、整理が大変な分野だと感じてきました。

筆者は、過去、外資系セキュリティベンダーで様々なソリューションの台頭と縮小を目にしてきました。これらの経験を踏まえて、少々独自解釈も含め、マルウェア対策をできるだけ分かりやすくまとめてみました。この記事で、ざっくりでもマルウェア対策の全体像をとらえられ、利用・検討されている対策やソリューションが、どこに当てはまるのか把握ができ、組織のセキュリティ対策の助けになれば幸いです。

目次

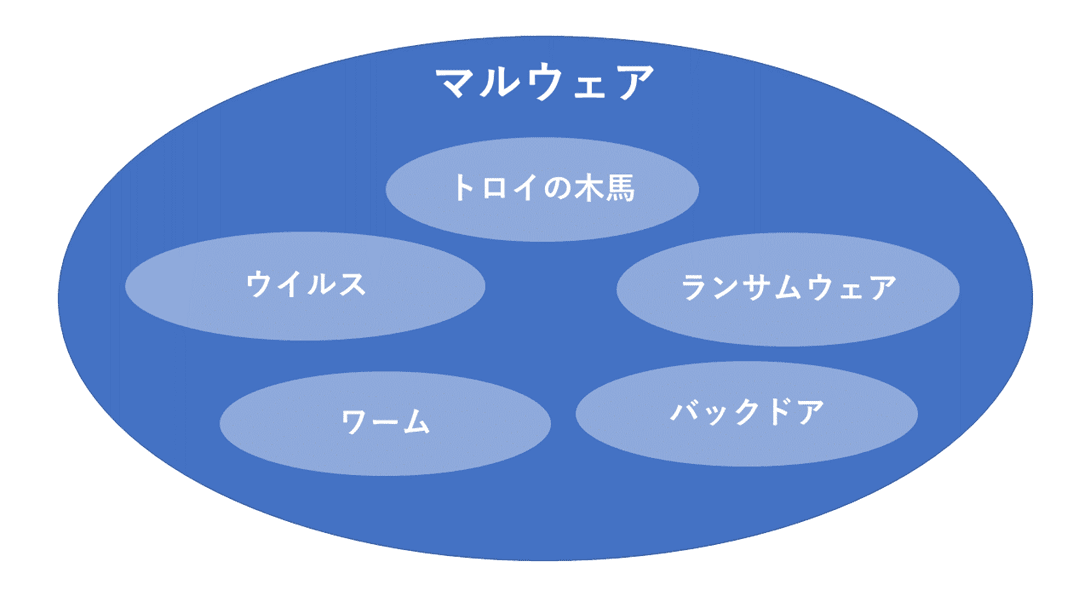

1. マルウェアとは

マルウェアとは、コンピューターに何らかの害を及ぼすプログラムやソフトウェアの総称をいいます。仕組みや意図、配布方法にかかわらず、あらゆる種類の悪意のあるソフトウェアやコードなどです。

ウイルスは、他のプログラムにコードを挿入することで自己増殖する特定のタイプのマルウェアです。ウェブサイト、フラッシュドライブ、メールなどを通じて拡散されます。ウイルスに感染したアプリケーションやファイルを開くと、ウイルスが起動します。ファイルの削除や暗号化、アプリケーションの変更、システム機能の停止など、ウイルスによりさまざまな悪意あるプログラムが実行されます。

マルウェアの種類

様々な種類のマルウェアが存在しています。攻撃者は、様々なマルウェアを組み合わせて感染を狙います。ここでは、代表的なマルウェアの種類を挙げます。

| 種類 | 特徴 | 想定される被害 |

| ウイルス | 正規プログラムに寄生・増殖 | 個人情報漏洩、遠隔操作など |

| ワーム | 自己増殖 | PCの動作停止 |

| トロイの木馬 | 有用なアプリ・ファイルへの偽装 | 個人情報漏洩、遠隔操作 |

| バックドア | 外部との通信 | 個人情報漏洩、遠隔操作 |

| ランサムウェア | 機能へのアクセス制限 | 身代金の要求 |

| スパイウェア | 保存データの収集 | 個人情報漏洩 |

| キーロガー | キーボード情報の収集 | 個人情報漏洩 |

| ボット/ボットネット | 自動プログラムの実行 | 個人情報漏洩、攻撃の踏み台 |

| ファイルレスマルウェア | 検知・除去が困難 | 個人情報漏洩、遠隔操作など |

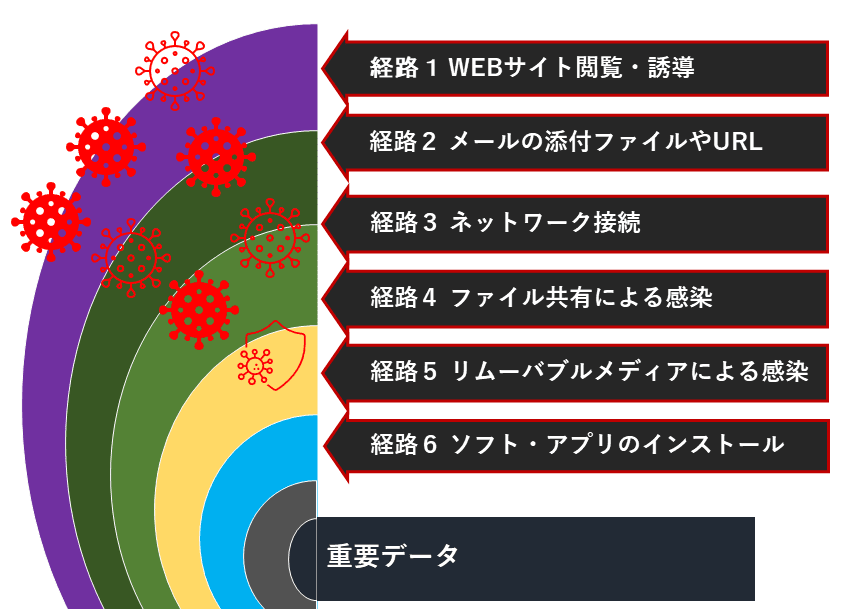

2.6つのマルウェア感染経路

マルウェアの感染経路は実に様々です。

脆弱性を突いて侵入するケースやユーザーのアクションがトリガーとなって感染してしまいます。

代表的な感染経路は6つに分類できます。

経路1 WEBサイト閲覧・誘導による感染

不正なコードが埋め込まれたWebサイトを閲覧することで、マルウェアに感染することがあります。また、官公庁や企業などの正規のWebサイトが第三者によって改ざんされ、閲覧者が気が付かないうちに不正なサイトへ誘導される事例もあります。以下のような怪しいウェブサイトにはアクセスしないことをお勧めします。

・電子掲示板やSNS上のリンクには特に注意する。

不特定多数がアクセスするため、むやみにリンクをクリックしないように気を付けましょう

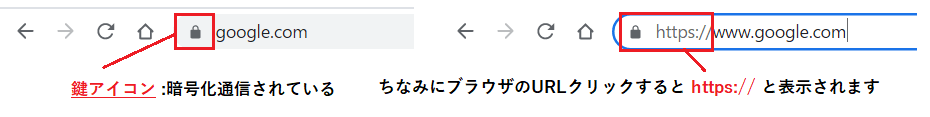

・SSL証明書を利用していないサイトには注意する。

(例: 鍵アイコンとHTTPS:// で始まるものではなく HTTP:// で始まるサイト)

経路2 メールの添付ファイルやURLクリックによる感染

安全だと思った電子メールの添付ファイルやWebサイトのリンクをクリックすると、マルウェアに感染するというのはニュースなどでもよく聞きますね。メールによる標準型攻撃と呼ばれるものです。

送信者名やHTMLメールのデザインなどを公式のものに酷似させ、あたかも正式なメールであるように見せかけ、ユーザーを騙します。送信者名とメールアドレス(ドメイン部分)に整合性が感じられない、件名に「Re:」とついているのに心当たりがない等、怪しいなと思ったら以下の点に注意してください。

・リンクをクリックしない

・添付ファイルを開かない

・リンクをクリックした場合でもファイルがダウンロードされたらそれは開かずに削除する・Word・Excelファイルのマクロが無効化されているか確認する

経路3 ネットワーク接続

ネットワークに接続しただけでマルウェアに感染することもあります。セキュリティ対策が甘く、脆弱性が放置されている端末が標的にされ、同じネットワーク上にある端末へと感染が拡大します。特に、ネットワーク機器やVPN等のファームウェアやソフトウェアをアップデートすることなく運用していることは危険です。また、アカウントを乗っ取られることがないように、各ネットワーク関連機器やソフトウェア等の管理者ログインのパスワードは、初期値や簡単なパスワードでの運用は避けるようにしてください。ユーザーでは気が付くことが難しいです。脆弱性を解消するには、OSやソフトウェアをこまめにアップデートすることが必要です。

・ネットワーク機器のファームウェア・ソフトウェアの定期的な更新を行う

・ネットワークプロトコルでの脆弱性のある可能性があれば更新する

・管理者アカウントのパスワードの定期的変更など、きちんとした運用を行う

経路4 ファイル共有による感染

ファイル共有ソフト(P2Pソフト)やネットワーク上でのファイル共有によってマルウェア感染するケースがあります。共有フォルダにあるファイルにマルウェアを仕込んでいて、ファイルを開いて感染するケースが多くあります。以下の点に気を考慮した利用をお勧めします。

・ファイル共有ソフトの利用は必要最低限、もしくは利用しない

・共有フォルダでのファイルアクセス権は、必要なユーザーだけのアクセス制限をかける

・ファイル共有ソフトのバージョンは最新状態にする

経路5 USBメモリやSDカードなどのリムーバブルメディアによる感染

USBメモリやSDカードなどの記録用メディアにマルウェアが仕組まれており、そのメディアを接続した際に感染してしまうケースもあります。USBメモリを差し込んだだけで、自動的にマルウェアが起動して感染するケースもあるので、注意が必要です。

対策としては、「利用しない」もしくは「制御・管理できるデバイスのみ利用する」など、もし何か問題が発生した場合に追跡可能な状態にしておくことが望ましいポイントです。

・リムーバブルメディアの持込や利用を禁止/制限する・リムーバブルメディアの使用を限定する(デバイスが管理された状態、かつウイルスチェック済みのクリーンなデバイスのみ利用する)

経路6 ソフトウェア・アプリケーションのインストール

無料のソフトウェアやアプリの中にはマルウェアが仕込まれているものもあります。正規のアイコンに似せたり、偽のダウンロードサイトを用意したりと手口が巧妙なので、注意が必要です。ソフト・アプリをインストールする際は、信頼できるサイトや信頼できる開発元・提供元からのダウンロードを利用しましょう。

・疑わしいアプリケーションは利用しない (最近の多くのエンドポイント保護ソフトは、PUAも検出・ブロックするものが主流ですので、ユーザーの個別利用はある程度制御できます)

・使用に関して、システム管理部が把握や管理のできる状態にする

・スマホのアプリは、信頼できるマーケットからの利用のみ

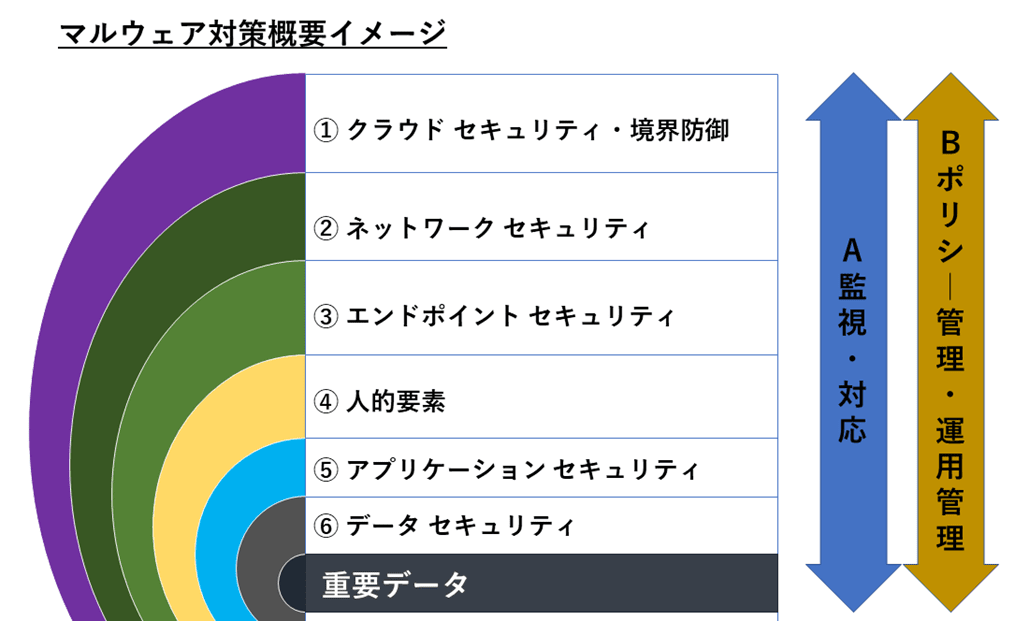

3. 多層防御アプローチのマルウェア対策一覧

マルウェア対策の本質的な目的は、安定した事業継続でしょう。

感染によるデータ漏洩、盗聴や、重要システム攻撃などによる事業妨害などを防ぐことです。

セキュリティの世界では、100%防御することは不可能という暗黙の前提条件があります。

その前提を踏まえた現時点のベストプラクティスが、多層防御(Defense in depth)の考え方です。

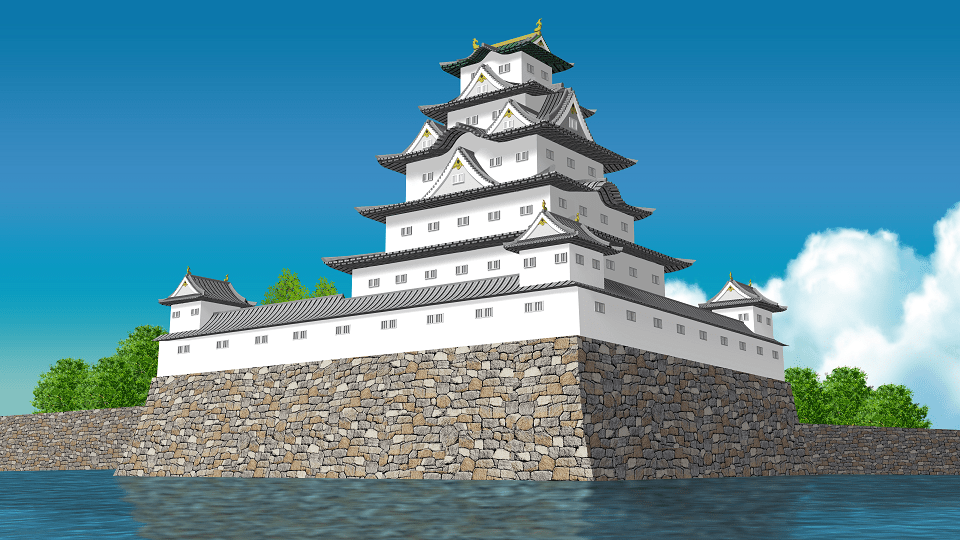

多層防御ですが、お城をイメージしてもらえると理解しやすいと思います。

お城は、幾重にも堀や城壁、城門等を駆使して築城されて簡単には攻め落とされない作りになっています。

お城は、幾重にも堀や城壁、城門等を駆使して築城されて簡単には攻め落とされない作りになっています。

つまり、サイバー空間上に何層にも防御対策を設けることで、多様なサイバー攻撃を受けても何重にも防御が可能で、簡単には侵入できなくなります。

ただし、より多くの対策を行うことは、コストと運用が増えることも事実です。組織によって、コストと運用のバランスをとった多層防御を構築することが重要になってきます。

最初に、組織が事業継続のために守らなければならないデータやシステムは何かを社内で把握し、どのように守ることが効果的かを検討したうえで、世の中で出回っているセキュリティ製品をうまく組み合わせて、自社に最適なマルウェア対策を構築することが重要です。

様々な会社が、セキュリティ関連の支援やサービスを提供していますが、組織の立ち位置を明確にしないと振り回される可能性があります。たとえば、コンサルタントは通常、企画や方向性等の支援をしてくれますが、実際には手を動かしませんし、セキュリティベンダーは、基本的にツールを提供しています。セキュリティサービスの外部委託先は、依頼主が何をしてもらいたいか明確にしていかなければ有効には機能しません。それぞれの特長を把握したうえで利用を検討することをお勧めします。

ここからは、市場で提供されているマルウェア対策全体を多層防御 (6層) の視点でまとめました。

①~⑥の階層ごとに、マルウェア対策を講じるための対応策(ソリューション)を説明していきます。

① クラウドセキュリティ・境界防御

クラウドセキュリティ・境界防御では、インターネット(外部ネットワーク)との接点での防御・監視・可視化可視化を行う対策が中心です。

クラウドセキュリティの目的は、クラウドサービス利用の可視化を行い、情報漏洩やコンプライアンスを確保するための対策のCASB等が代表的です。境界防御の目的は、外部からの攻撃から組織内部を守るという発想に基づいています。

クラウドセキュリティは、クラウドサービスでも特に SaaS (Software as a service) を多く活用している企業に向いています。クラウド活用は、境界防御(内・外)の考え方では管理が難しくなってきている領域です。クラウド活用が活発化してDXが加速することはいいのですが、同時に、システム部門やセキュリティ部門の立場からすると、誰が、どのようなクラウドサービスを利用しているのかが把握しずらくなり、情報漏洩等にも繋がりやすい環境になりつつあるのが現状です。この状況はシャドーITと表現されています。シャドーIT化を避けるべく、可視化・制御するための仕組みとしてCASBという考え方が登場しました。

境界防御の考え方、社内と社外を分類して、外部からの攻撃から守る対策が基本です。インターネットと社内ネットワークとの境で攻撃を食い止める目的から様々対策が登場しました。最初はファイアウォール、ネットワークの通信レベルだけでは防ぎきることも難しいことを受け、次世代ファイアウォールやWAFなどが登場しました。怪しい挙動を事前に監視・ブロックする目的で IDS/IPS、セキュリティ・インテリジェンスなども登場しました。外部ネットワーク(インターネット)と社内インターネットを活用している企業が殆どではないでしょうか。

組織で社内ネットワークを構築されている場合は、少なくとも、インターネットとの接点で必要となる防御対策をネットワーク層パケットレベルやウェブ経由での防御対策は押さえておく必要があります。(ファイアウォールやウェブプロキシ等)また、SNS等の利用頻度や影響度によってはアプリケーションレベルでの対策も検討する必要もあります。

クラウドセキュリティ・境界防御するには、以下のような技術があります。

■ CASB (Cloud Access Security Broker・通称: キャスビ )

CASBとは、ユーザー(組織)と複数のクラウドサービスを一元管理して、クラウドサービスの利用状況を可視化/制御して、一貫性のあるセキュリティポリシーを適用するサービスことをさします。

多くの企業で、シャドーIT化(企業のIT管理者が想定していないクラウドサービスなどを、社員が勝手に利用している状況)が顕著化しています。シャドーITが横行すると企業のセキュリティレベルが低下し、情報漏えいなどが発生しやすくなる可能性があります。こうした状況を回避しつつ、社員の業務効率や利便性を損なわないように、組織内で利用されているクラウドサービスの把握と適切な利用の制御、そして一貫性のあるセキュリティポリシーを適用します。

クラウドサービスへのアクセスの可視化や不正アクセスやデータ流出の阻止、適切なクラウドサービス利用のための監視や制御、送受信するデータの暗号化などを提供します。

■ 通信の許可・許可を判断する: ファイアウォール(FW)

インターネットと企業内LANの間に設置され、事前に決められたルールのもとで通してよい情報かを判断し、不正アクセスやサイバー攻撃を防ぐ仕組みがファイアウォールです。専用の機器を設置して導入するほか、ルータやネットワーク機器に実装されていたり、ソフトウェアをインストールして使ったりします。

■ ウェブアプリケーションや不信なアクセスから守る: 次世代型ファイアウォール/UTM

従来のファイアウォールは、通信相手のIPアドレス、送信元や宛先のポート番号、TCPの通信状態に矛盾がないか(ステートフルパケットインスペクション)などを元に通信の許可や拒否を判断するのが一般的でした。これに加え、アプリケーション層(HTTPなど)の通信内容を解析し、どのアプリケーションが通信を試みているのかを識別したり、外部からの不審なアクセスを探知(IDS/IPS:侵入検知/防止システム)する機能が加わっているのが、次世代型ファイアウォール/UTMです。

また、次世代ファイアウォールの機能にアンチウイルスゲートウェイやアンチスパム、VPNなど他の機能を統合した総合的なネットワークセキュリティ対策機器を「UTMアプライアンス」(Unified Threat Management)と謳う場合もあります。

次世代ファイアウォールとUTMの境界は厳密なものではなく曖昧で、似たような機能の製品でもメーカーによって製品区分が異なる可能性があります。

■ ウェブ上のアプリケーションを守る: WAF (Web Application Firewall)

WAF(Web Application Firewall)は、Webサイト上のアプリケーションの防御に特化したファイアウォールです。主に、ユーザーからの入力を受け付けたり、リクエストに応じて動的なページを生成したりするタイプのWebサイトを不正な攻撃から守ります。一般的なファイアウォールとは異なり、データの中身をアプリケーションレベルで解析できるのが特徴です

■ 不審なアクセスを検知・制御する: IDS/IPS(不正侵入検知・防御システム)

IDS (Intrusion Detection System) は、「侵入検知システム」と呼ばれています。システムやネットワークに対して外部から不正なアクセスやその兆候を確認できた場合に、管理者へ通知するシステムです。

IPS (Intrusion Prevention System) は、「侵入防御システム」と呼ばれ、IDSが不正アクセスの検知・通知にとどまるのに対し、IPSは不正アクセスを遮断させて防御する役割を果たします。

検知方法は、既知の攻撃を検知するものと、未知の攻撃を検知する2つパターンがあります。

■ 不審なアクセスを洗い出す: セキュリティ・インテリジェンス

一般的に、ログ監視といわれる分野です。組織に導入済みのセキュリティ製品やネットワーク製品などシステムが出力するさまざまなログ情報や、ユーザーのシステムやネットワーク上での行動に関する情報を一元的に収集し、それぞれの情報の相関関係を分析することによって、組織内部に潜むセキュリティの脅威を可視化するアプローチです。

最近では、脆弱性攻撃やダークウェブ上の監視を行うサービスなどを提供するベンダーもあり、この種の情報を組織のセキュリティ対策に組み込む取組みも始まっています。

② ネットワークセキュリティ

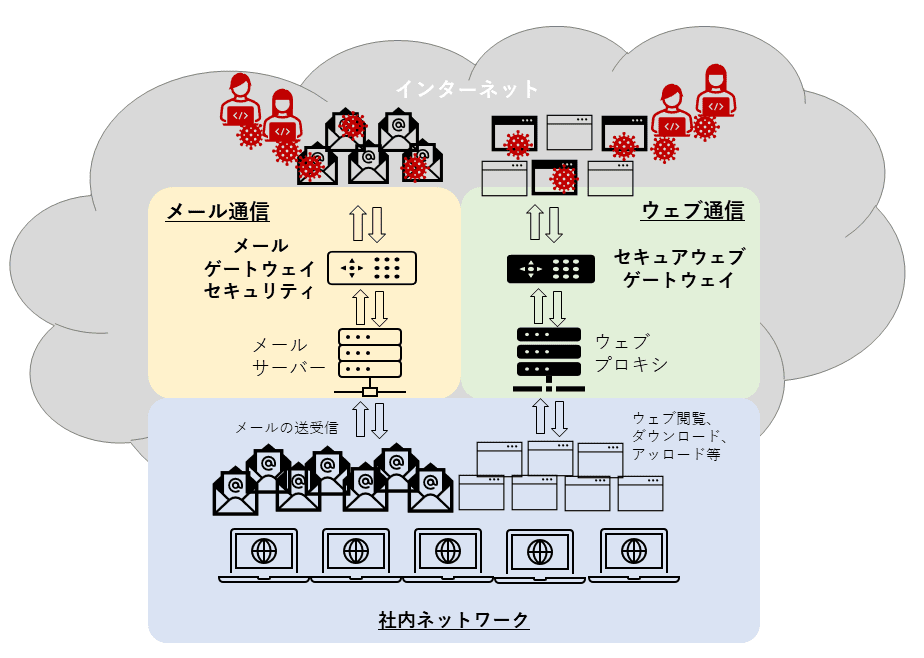

ユーザーと外部接点の多いシステム(ゲートウェイ: メールやウェブ閲覧)に関わるネットワークの観点で纏めています。メール添付や不正URL誘導によるマルウェア感染からの防御が目的です。また、リモートワークの定番になりつつあるVPN(仮想プライベートネットワーク)も含めています。

■ ゲートウェイ セキュリティ

ゲートウェイとは、内外の送受信ポイントを意味し、このポイントでの防御を表現しています。メールやウェブが代表的なゲートウェイポイントです。

多くのユーザーは意識していないかもしれませんが、これらの仕組みの組合せでマルウェアの疑いがあるメールやウェブサイトを大量にブロックしています。基本的ですが、とても重要な対策です。

■ メールゲートウェイ セキュリティ

外部から届くメールの中で脅威になるものを防御するサービスです。ビジネスで不可欠なメールですが、送信・受信ともに脅威となるリスクが潜んでいます。

主な機能

・スパム対策: 迷惑メールを自動で見極め、受信しないよう防御する

・メール無害化: メールに添付されるファイルやURLをチェックし、脅威となるものを無効化する

・メール暗号化: メールを暗号化して盗聴を防ぐ

・誤送信防止: 社内の機密ファイルを保護し、メールに添付できないようにする

■ セキュアウェブ ゲートウェイ(SWG)

インターネットなどの外部通信へのアクセスを安全に行うための仕組み。インターネットプロキシ等とも表現されます。オンプレミスやクラウドベースのサービス、またはハイブリッドで実装されます。ユーザが社内ネットワークにいる場合だけでなく、自宅など社外ネットワークでリモートワークしている場合であってもインターネット上の脅威からユーザーを保護する役割を担います。ユーザーはWebゲートウェイを経由して安全に各種リソースへのアクセスができるようになります。

主な機能

・プロキシ/DNSサーバ: プロキシサーバやDNSサーバとして機能する。

・URL/IPアドレスフィルタリング: 不審なURLやIPアドレスへのアクセスをブロックする。

・サンドボックス: 実行ファイルやOfficeファイルをサンドボックスで開いて不審な振る舞いがないかチェックする。

・マルウェア検出: マルウェア検知する。

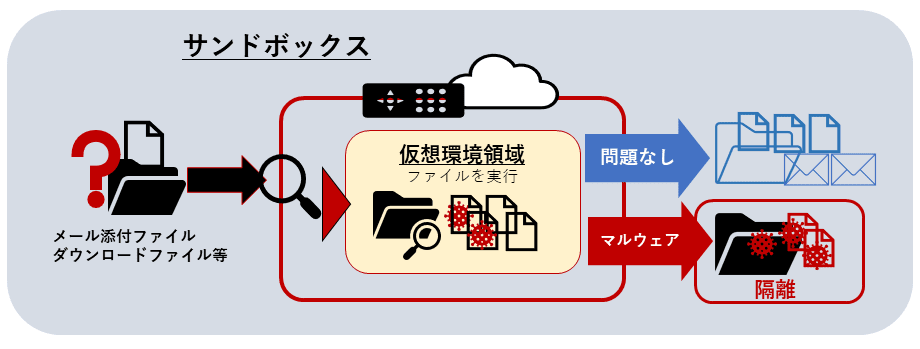

■ サンドボックス技術

サンドボックスとは、コンピューターの中に設けられた「仮想環境」のことを指します。ソフトウェアによってコンピューターュータの環境を模した「疑似環境」を作り出したものです。この仮想環境の中では、コンピュータ環境の中にいるかのようにアプリケーションを動作させることができます。

仮想環境では、コンピューター内で完全に独立し、他の環境とは隔離されています。従って、たとえこの中でマルウェアが攻撃を仕掛けたとしても他の環境に影響を及ぼすことはなく実質的な被害は生じません。この特徴を生かして、マルウェアが疑われる怪しいメールやファイルをまずサンドボックスの中で動かしてみて、問題がないことを確認してから利用することで、マルウェアの感染を効果的に防ぐことができます。

近年では、サンドボックスを回避するマルウェア等も登場してきており、完璧な対策とも言えなくなってきました。

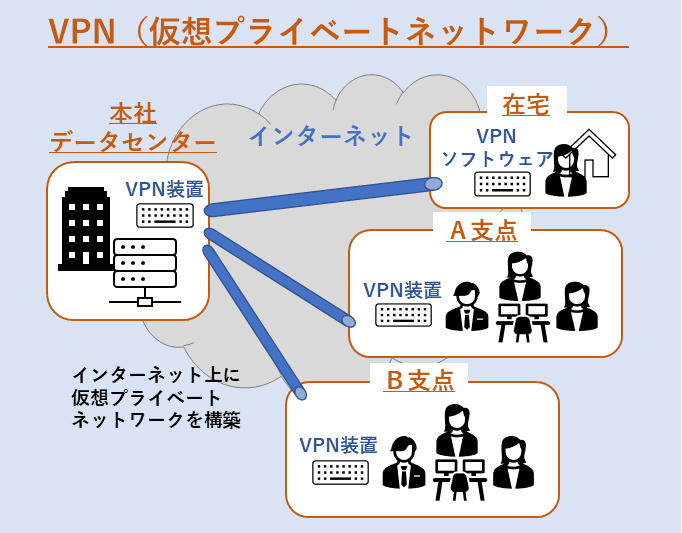

■ VPN (仮想プライベートネットワーク)

VPN接続は特定ユーザーのみが利用できる仮想ネットワークを構築し、通信内容を暗号化する仕組みです。「トンネリング」といわれる技術を用いて、データの送信者と受信者の間に暗号化された接続が確立され、データを盗み見られるリスクに対応することができます。

また、VPN接続は海外など距離に関係なく、パソコンやモバイル端末からも社内ネットワークにアクセスすることが可能です。これにより、テレワークなど場所や時間にとらわれない働き方ができるようになりました。

最近では、VPN装置自体の脆弱性を狙ったマルウェア攻撃での感染が拡大していることから、VPN装置自体に脆弱性がないか、パッチ管理などの税逆性対策をしっかりと行うことが重要です。

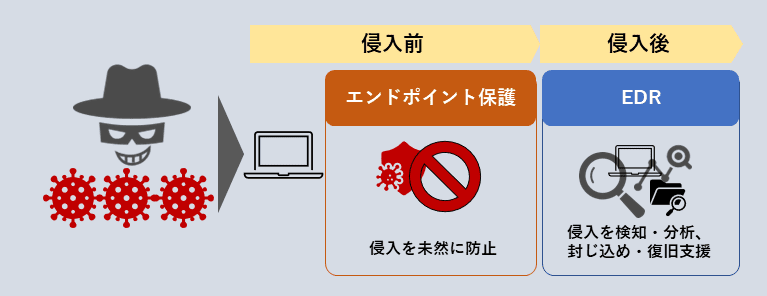

③ エンドポイント セキュリティ

エンドポイントとは、端末のことを指し、マルウェア感染の一歩手前でブロックしたり、感染したとしても感染源を特定して封じ込め、復旧できる対策まで強化されてきています。マルウェア対策では最後の砦的にも捉えられ、エンドポイントセキュリティの導入や強化は注目されている分野です。

■ エンドポイント保護

エンドポイントとは、「末端」にある機器、つまりサーバやパソコン、スマートフォンなどを指します。アンチウイルスなどを使い、エンドポイントをマルウェア感染から防御する仕組みのことを指します。従来の対策(アンチウイルス)では、既知のマルウェアとの類似によって判別していました。マルウェアの多様化から、振る舞い型検知など事前検知機能が追加され、未知のマルウェアにも対応できるよう進化しています。さらに人工知能を利用して、あらかじめ脅威の排除をするなど進化しています。端末で利用するアプリケーションの制御などの機能を実装している製品もあります。

■ EDR (Endpoint Detection & Response)

エンドポイント保護で、すべてを未然に防ぐことが難しくなり EDR が登場しました。EDRは、感染の検知・調査・復旧支援という一連の対策を行います。感染後、最小限の被害に抑えつつ、感染を封じ込むための対策といえます。マルウェアを検知した後、影響範囲の特定からエンドポイントの復旧支援までを迅速に実施できます。さらに、マルウェアの感染経路や漏えいした情報を正確に把握できるため、より的確なセキュリティ対策につながります。

EDR を上手く利用してくためには注意点があります。EDRは「検知」と「記録」がベースになっており、「止める」ことを実施しないため、「どのような脅威なのか」「その脅威に対して何をすべきなのか」を、現在確認できる情報から瞬時に判断し、適切に対応するためのスキルと体制を、企業内に確保しておく必要がありそうです。これは、これまで企業が行ってきたエンドポイントに対するセキュリティ運用とは異なるものです。大きな組織では、セキュリティ上の監視や事後対応のための組織 (CSIRTやインシデントレスポンスなどと表現) を作って対応することが一般的ですが、規模やコスト等での解消には課題があるようです。

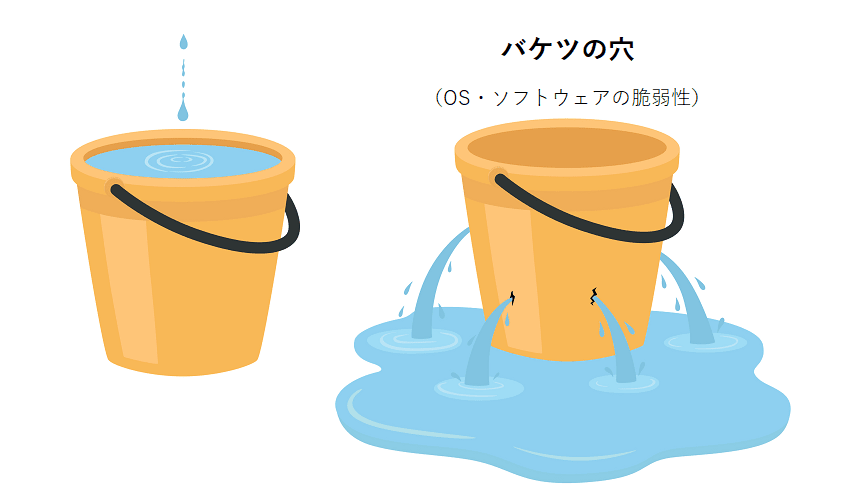

■ パッチ管理

ソフトウェアやOSにおける「パッチ」とは、セキュリティパッチとも呼ばれ、脆弱性(セキュリティホール)やバグの修正、機能の改善などを目的として配布される修正プログラムのことを指します。各ソフトウェアサービスの提供企業から随時配信されています。

セキュリティ上のリスクを事前に回避するために、それらを適用したり、適用状況を把握し管理することが「パッチ管理」です。

代表的なパッチ管理の仕組みとしては、「WSUS」(読み方:ダブルサス)といわれる、(「Windows Server Update Services」の略)マイクロソフト社が主に企業向けに提供している、同社製品の更新プログラム適用を制御するソフトウェアがあります。その他、資産管理運用システム等でもパッチ管理機能を提供していることもあります。

■ 多要素認証 (MFA)

多要素認証(MFA)は、アプリケーション、オンラインアカウント、VPNなどのリソースへのアクセスを許可する前に、ユーザーに2つ以上の認証要素の提供を求める認証方法です。ユーザー名とパスワードだけでなく、1つ以上の追加の検証要素を要求します。これにより、サイバー攻撃が成功する可能性を小さくできます。

■ モバイルデバイス管理 (MDM)

企業などで利用されるモバイル端末を一元的に監視・管理するためのサービスやソフトウェアのことをいいます。MDMで実現できる機能は多岐にわたりますが、ビジネス分野で有効的な機能として大きく次の3つに分けることができます。

・モバイル端末の紛失・盗難時のリモート制御

・デバイス機能の一元的な管理

・各種ポリシー、アプリの一斉配布による管理効率化

④ 人的要素

これまで上げてきた対策ツールは技術的仕組みとして重要ですが、人的要素はとても重要です。ユーザーの何らかのアクションによってマルウェアに感染するケースが多いので、感染しないためのアクションを認識・実践してもらうことは重要な対策。また、セキュリティに自信があっても、気が付かない盲点を第三者の視点から洗いだしてもらうことも対策を強化するうえで重要です。

人間の心理的側面は技術ではカバーできません。オレオレ詐欺が減らないことと同様に、心理的側面(動揺、弱み)などを狙って、うっかりクリックしてファイルやウェブサイトにアクセスしたり、パスワードを教えてしまったなどのミスを減らしていくためには、各人のセキュリティにたいする認識や注意点などを認識、理解してもらう活動は重要です。

定期的な教育や訓練は勿論重要ですが、それだけでなく、外部専門家によるテスト攻撃など、セキュリティ上の盲点などを客観的に洗い出すことなどを定期的に行うことでセキュリティレベルが向上していきます。

■ セキュリティ教育

情報セキュリティ事故を未然に防ぐべく、従業員一人ひとりのセキュリティ意識の向上、セキュリティリテラシーの向上及び自社セキュリティポリシーの周知を目的とする教育です。

IPAのサイト上にはセキュリティ「教育・学習」のセクションがあり、一般社員や管理者に分けて教育向け資料が掲載されているので、自社教育等での参考にしてください。

■ 訓練

マルウェアに感染したことを想定した訓練を行うことで、実際に感染した場合でもスムーズに処理手続きが進められるようになります。また、CSIRT(Computer Security Incident Response Team)とよばれる対応チームを構築して、セキュリティ上の問題として捉えられるインシデントが発生した際の対応をスムーズに行うための組織を準備しておくことが望ましいです。

日本シーサート協会からメール訓練手引書が公開されましたのでリンクを紹介いたします。

外部コンサルタントやサービスを利用して、自社の脆弱性診断や実際にテスト攻撃を実施してもらい(ペネトレーションテスト)、弱い部分を洗い出し、自社のセキュリティ対策をより強化することも重要です。

⑤ アプリケーション セキュリティ

組織が利用しているアプリケーションからの感染を防ぐための対策です。アプリケーションの脆弱な点を洗いだし、強化を行ったり、アプリケーション利用自体を制御することで、マルウェア感染を防ぐ対策などがあります。業種や業態によってアプリケーション セキュリティの重要性が変わります。

例えば、クラウドサービスやEC関連ビジネスが中心の企業では、ECで利用するアプリケーションのセキュリティは重要な要素になってくるでしょう。

■ 脆弱性スキャン

ネットワーク上の指定されたホストに対して擬似的に様々な攻撃をしかけ、稼働中のソフトウェアの欠陥や、不適切なアクセス権限(パーミッション)が設定されたファイルやディレクトリなど、攻撃者に悪用される危険性のある問題点を洗い出すソフトウェア。

■ アプリケーションコントロール

ユーザーのコンピューター上のアプリケーションの起動を管理します。アプリケーションを使用するときに企業のセキュリティポリシーを実装でき、アプリケーションへのアクセスを制限することにより、コンピューター感染のリスクも減らします。

⑥ データ セキュリティ

重要データの保護が目的です。マルウェア感染で最終的に機密情報が攻撃者の手に渡ったとしても、内容を見られなければ安全は担保できるという考え方です。そのため、データが持ち出されないための仕組み DLPや、データを持ち出されても暗号化され解読不能にすることでデータを守ります。

■ DLP (Data Loss Prevention)

情報漏えいを防ぐことを目的とするシステムです。特定のデータの持ち出しやコピーを検知し、自動的にブロックすることが可能です。機密情報の特徴をDLPに与えることで、判別も自動的に行えるようになります。ユーザーではなく、データそのものを監視することで正規ユーザーによる情報漏えいまで防ぐことに繋がります。

■ 暗号化

データを様々な方法を用いて暗号化することで、第三者が見ても意味の分からない情報に変換する技術です。 ここではハードディスク自体の暗号化やファイル毎の暗号化などが当てはまります。

外部から不正アクセスをされても、復号方法がわかり解読されない限りはデータを見られたり、改ざんされるといったリスクを抑えることができます。

①~⑥ までの多層防御対策全体を組織的に管理していくことが重要です。各階層で様々な対策を導入したとしても、全体を監視・対応をしなければ対策の有効性は実感できないでしょう。同時に、導入しているシステムのセキュリティ上のポリシー管理・運用管理を行う必要があります。

A. 監視・対応

すべての階層を監視し、セキュリティインシデントが発生した際、迅速に対応できるための組織構成です。一般的にCERT (Computer Emergency Response Team) と表現され、比較的大規模組織なセキュリティ監視・対応に採用されます。この種の組織向けのセキュリティツールとしてSIEM (Security Information & Event Management) や SOC (Security Operation Center) と言われる監視サービスなどが挙げられます。前述した、EDR 運用も、同様の組織運用能力が求められると考えたほうがようでしょう。

B. ポリシー管理・運用管理

導入した各システムの面倒を誰かが見なければ対策は成り立ちません。各レベルでのシステム運用、ユーザー権限やポリシー運用、システム、アプリケーション更新などシステム運用全般です。事前災害や、何か障害が発生したり、大規模なセキュリティ侵害などが発生に備え、重要なデータのバックアップ、レプリケーション等のBCP対策なども含まれます。システム管理者は、地味で地道な努力を行っているおかげで、通常業務が滞りなく行うことができているのです。なので、システム管理者はもっと強化されるべきでしょう。

3. まとめ

マルウェアとは、コンピューターに何らかの害を及ぼすプログラムやソフトウェアの総称のことで、多種多様なマルウェアが存在し、進化しています。

マルウェアの感染経路は、主に6つほどに分類でき、それぞれの経路ごとにマルウェア対策を取れると高いセキュリティを構築できる可能性が高いです。

防御に100%はあり得ないので、マルウェア対策のベストプラクティスは、多層防御 (Defense in depth) のアプローチでの対策が望ましいことが理解いただけたかと思います。多くの対策がありますが、組織で守る必要のある重要なデータ・システムを明確にしたうえで、組織規模やコストのバランスを考え、適材適所でセキュリティ対策を組み合わせていくことが重要になってきます。

マルウェア対策強化の参考になれば、幸いです。

コメント