ゼロトラストセキュリティとは、ゼロトラストという「社内も社外もすべてを信頼しない」という考え方をベースにした、新しいセキュリティの概念です。

クラウドサービスの利用やテレワークでの働き方が増えてきた現代では、従来のような「社内は安全」と見なす境界型セキュリティでは守り切れないケースが増えてきました。

例えば、今までのセキュリティは一度境界が突破されてしまうと、社内ネットワークに致命的なダメージを受けてしまうデメリットがありました。

これからの時代は、「社内であっても信用できない」「何も信頼しない」をベースに、アクセスの度に信頼性・安全性を検証する方式が望ましいといわれています。

この記事では、ゼロトラストセキュリティについて従来型との比較を通して解説した後、どのようにゼロトラストを実装していくのか、どんなソリューションがあるかなど、さまざまな情報をお伝えします。

「最近ゼロトラストセキュリティって良く聞くけど、実際何かわかっていない」という方は、ぜひこの記事を最後までお読みいただき、その意味やメリット、デメリットを確認してみてください。

目次

1. ゼロトラストセキュリティとは

まずは「ゼロトラストセキュリティ」とは何か、正しく理解していきましょう。

1-1. ゼロトラストセキュリティとは

ゼロトラストセキュリティとは、「全てを信用しない」という前提でセキュリティ対策を行うという考え方のことです。

単に「ゼロトラスト」と呼ばれることや、「ゼロトラストモデル」といわれることもあります。

ゼロトラストの概念自体は新しいものでもなく、2010年に米国のガートナーリサーチ社が提唱したものです。そこから発展し、ゼロトラストを実現させるためのSASEなどの考え方が生まれています。

1-2. ゼロトラストは「全てを信用しない」という考え方

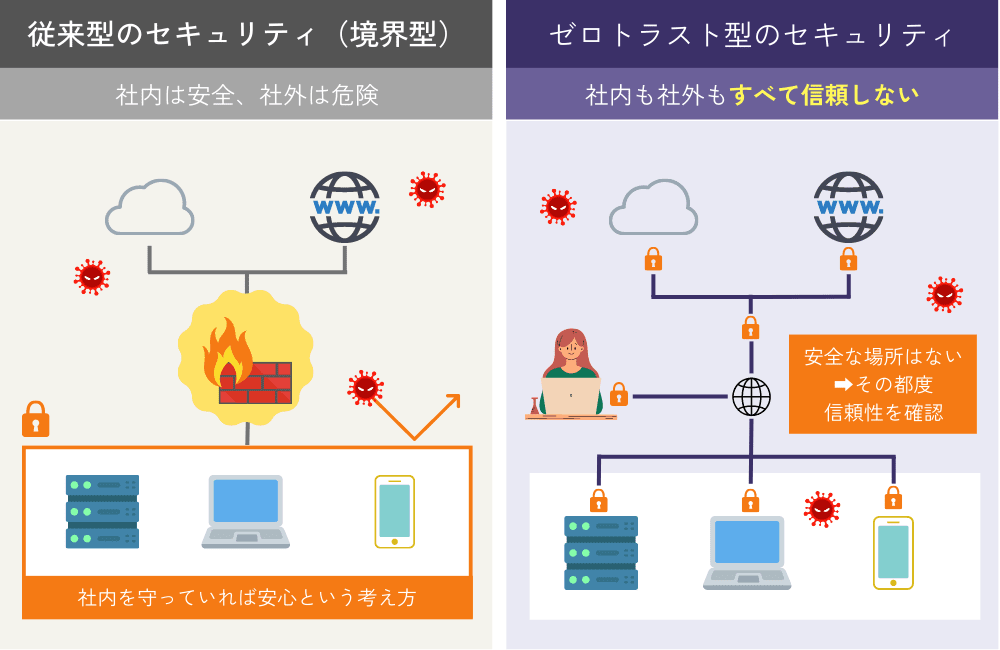

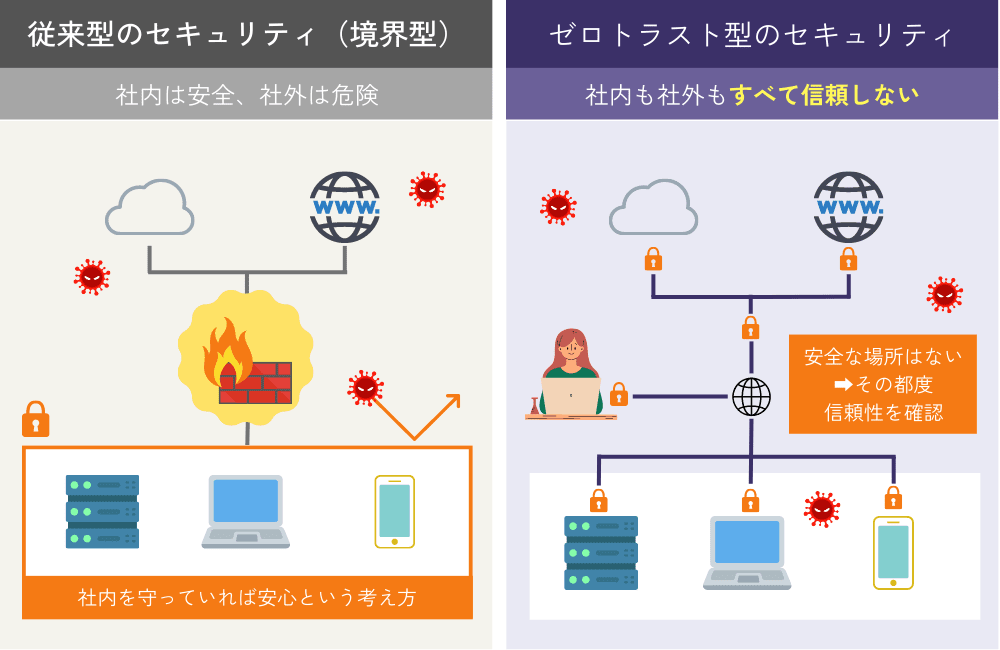

今までのセキュリティの考え方は、外は危険だから社内と社外の間に「境界」を設けて、外からウイルスなどが入ってこないようにセキュリティ対策を行うというものでした。境界型もしくは境界防御といわれています。

境界を突破されなければ社内は安全、というこのモデルは、ユーザーや端末のほとんどが社内ネットワーク内にいるような環境では有効です。

しかしながら、社内ネットワークだけでなくクラウドサービスの利用が増え、テレワークの普及によりユーザーや端末が各所に分散したことにより、対応が困難になってきています。

そこで、「社内も社外も全てを信用しない」という考え方のゼロトラストセキュリティが注目を浴びています。

1-3. 従来型セキュリティとゼロトラストの違い

従来型セキュリティとゼロトラストの違いを比較表にまとめると、以下のようになります。

【従来型のセキュリティとゼロトラストの違い】

| 従来型セキュリティ (境界型セキュリティ) | ゼロトラスト (全てを信用しない) | |

| 考え方 | 内側は安全・外側は危険だから 内側を守り、外側から 脅威が入ってこないようにする | 外も内も全て危険 だから 全てに対してセキュリティ対策を行う |

| 安全な場所 | 内側(会社内やVPN内) | 安全な場所は無い |

| 危険な場所 | 外側(会社の外) | 社内を含む全てが危険 |

| 守るべき場所 | 内側(会社内やVPN内)だけに 保護すべきデータやシステムが存在 | 内側だけでなく外側にも 保護すべきデータやシステムが存在 |

| 対策例 | ファイアウォールやセキュリティ機器を 設置して外側からの脅威を防御 | 何らかのリクエストを発行するごとに その都度安全性を確認するなど (詳細は後述) |

| 有効な環境 | 端末もユーザーも社内ネットワークに いるような環境では有効 | クラウドサービスの利用や テレワーク勤務が多い環境で有効 |

「社内ネットワークの内側は安全」「外から脅威が入ってこないようにする」という従来型セキュリティに対して、ゼロトラストは「安全な場所は無い」「社内も社外もどこに脅威があるか分からない」という立場に立っている考え方となります。

2. 今ゼロトラストセキュリティが必要とされる理由

昨今、ゼロトラスト型のセキュリティが必要とされている理由について解説します。

2-1. クラウドサービス利用拡大により社外に保護すべきデータがある状況が増えたから

従来のオンプレミス型では、社内にいる社員が社内で業務を行うのが通常でした。保護すべきデータやシステムも会社の内側に存在していました。

しかし、クラウドサービスが普及した現在では、社内に限らず「外側」にも保護すべきものがある状況が増えています。

社内だけでなく社外にも守るべきものがある状況では、社内だけを守る「境界型セキュリティ」ではなくゼロトラスト型のセキュリティが必要です。

2-2. テレワーク増加により社内ネットワークの外で働く社員が増えたから

従来では、全ての従業員が会社のオフィスに出社し、社内ネットワークを通じて業務を行うのが一般的でした。このスタイルならば、従来型の境界型セキュリティで「社外からの脅威」を防御すれば問題ありませんでした。

しかしながら、テレワーク勤務の増加により、安全な社内ネットワークの外側で働く社員が増えたことにより、社内を守るだけではセキュリティが不十分となります。

社員はいろいろな場所から業務を行うため、エンドポイント (端末) ごとに対策が必要となっています。

2-3. VPN(仮想プライベートネットワーク)では限界があるから

ゼロトラストが必要とされる背景には、VPNの限界という側面もあります。

テレワークが増える中、多くの企業は「VPN(仮想プライベートネットワーク)」を用意することで、社外からのアクセスに対応してきました。

しかし、VPNは、一度認証されたユーザーに対して内部ネットワーク全体へのアクセスを許可してしまうため、脅威の拡散を引き起こす危険性があります。つまり、ひとたびセキュリティを突破されてしまうと、全てのリソースが危険にさらされる可能性があるのです。

一方ゼロトラストは、全てのリソースにアクセスする前に都度安全かどうかを確認するため、セキュリティが突破された場合も被害を最小限に抑えることができます。

また、VPNは大量のアクセスに対応していないケースが多く、急に大人数の社員が同時にアクセスすることでパフォーマンスの低下やシステムダウンが相次いで報告されました。

このようにVPNでは限界があるため、ゼロトラスト型のセキュリティへの注目が高まっています。

3. どうすればゼロトラストセキュリティを実現できるのか

ここまで解説してきたゼロトラストセキュリティの概要や従来型との違いは、まだ「概念レベル」の話に留まっています。

ここからは、一体どのような要素があればゼロトラストを実現できるのかを具体的に解説していきます。

3-1. NISTによる「ゼロトラストにおける7つの基本原則」

NIST(米国立標準技術研究所)が2020年8月に公開した「Special Publication(SP)800-207 ゼロトラスト・アーキテクチャ」の中で、ゼロトラストを実現させる上での理想的な考え方が示されています。

NISTから翻訳の許可を受けてPwCコンサルティング合同会社が日本語訳を公開しているので、その一部を抜粋して以下に掲載します。

NISTによる「ゼロトラストにおける7つの基本原則」

①すべてのデータソースとコンピューティングサービスはリソースと見なす

②ネットワークの場所に関係なく、全ての通信を保護する

③企業リソースへのアクセスは、セッション単位で付与する

④リソースへのアクセスは、クライアントID、アプリケーション、要求する資産の状態、その他の行動属性や環境属性を含めた動的なポリシーによって決定する

⑤企業は、全ての資産の整合性とセキュリティ動作を監視し、測定する

⑥全てのリソースの認証と許可は動的に行われ、アクセスが許可される前に厳格に実施する

⑦企業は、資産やネットワークインフラストラクチャ、通信の状態について可能な限り多くの情報を収集し、それをセキュリティ対策の改善に利用する

これを見ても分かる通り、ゼロトラストは、従来型の「境界だけ対策すればいい」という単純なものではなく、いろいろな側面から対策が必要となります。

3-2. ゼロトラストセキュリティを実現するために必要な7つの構成要素

NISTの基本原則を踏まえた上で、7つの構成要素ごとに、ゼロトラストセキュリティを実現するための必要要件と方法についてまとめました。

【ゼロトラストセキュリティを実現するための7つの構成要素】

| 対策する要素 | 必要となる要件・実現する方法 |

| ネットワーク | ・社内ネットワークは安全という考え方を撤廃する ・社内・社外を問わず、端末ごとに承認を実施する ・未許可の端末はアクセスを拒否する |

| デバイス | ・社員が利用する機器を、EDRや資産管理ツールなどで管理する ・管理しているデバイスに限定してアクセスを許可する ・デバイスのセキュリティを常に高いレベルに維持する |

| データ | ・社内におけるセキュリティ教育を行い、機密情報や内部情報の扱いについての認識を高める ・外部ツールを活用して、機密情報や内部情報の監視・保護、外的要因の情報漏洩を防止する |

| アイデンティティ | ・アクセス時のログインIDとパスワードを定期的に変える ・業務に応じて、最低限のアクセス権のみ付与する ・認証後も、継続して認証を行うなど |

| ワークロード | 組織が把握していないクラウドサービスなどを従業員が利用した場合に自動検知を行うことで、思わぬ脅威の侵入を防ぐ ・全てのシステムを監視する ・把握していないIaaSやPaaSを従業員が利用した場合に検知する ・従業員および情報システム管理者に通知・警告を出す |

| 可視化と分析 | セキュリティの状態を可視化して分析・対応を行う ・24時間365日体制でネットワークやデバイスを監視する ・攻撃を受けた場合は、状況を把握して分析・対応を行う ・SOCなどの外部委託サービスを利用する |

| 自動化 | ワークフローやプロセスの自動化を行う ・脅威を検知した場合に、早急にデバイスの隔離、脅威の排除、修復のアクションを自動で実行する |

ゼロトラストを実現する要素は多岐にわたるため、それぞれのソリューションを組み合わせて実現していく必要があります。

4. ゼロトラストを実現するソリューション

昨今では、ゼロトラストの必要性が高まり、ゼロトラスを実現するためのソリューションも増えてきています。

IPA(独立行政法人 情報処理推進機構)の資料「ゼロトラストのすゝめ」では、これらのソリューションを5つに分類して紹介しています。IPAの分類にしたがって、それぞれのソリューションを紹介していきます。

【ゼロトラストを実現するためのソリューション】

| 分類 | ソリューション例 |

| ID統制 | IDaaS(Identity as a Service) |

| デバイス統制・保護 | MDM(モバイルデバイス管理) EPP(Endpoint Protection Platform) EDR(Endpoint Detection and Response) |

| ネットワークセキュリティ | IAP(アイデンティティ認識型プロキシ) SWG(セキュアWebゲートウェイ)/CASB(Cloud Access Security Broker) ZTNA/SDP |

| データ漏洩防止 | DLP(Data Loss Prevention) IRM(Information Rights Management) |

| ログの収集・分析 | SIEM(Security Information and Event Management) |

4-1. ID統制(ID管理・一元化など)

社内外でいくつものクラウドサービスなどを利用する現代では、それぞれのID・パスワードなどログイン情報の管理がとても大切です。

IPAの資料でも、ゼロトラストの概念を実装化するにあたって、このID管理が最も重要と提言されています。

【ID統制に関連するソリューション例】

| ソリューション | 内容 |

| IDaaS(Identity as a Service) | ID・パスワードの一元管理、シングルサインオン、アクセス制御などをクラウド経由で管理するサービスのこと |

外部ソリューション以外にも、IDやパスワードを定期的に変更したり、必要以上に認証を付与しないようにしたりという企業内での対策が必要となります。

4-2. デバイス統制・保護(端末の管理や監視など)

従来型の境界型では社内ネットワークの中だけを守っていれば良かったのですが、ゼロトラストではエンドポイント(端末)ごとでのセキュリティ対策が必要です。

そのためのソリューションには以下のようなものがあります。

【デバイス統制・保護に関連するソリューション例】

| ソリューション | 内容 |

| MDM(モバイルデバイス管理) | デバイスの機能制限・紛失時の対応など組織で利用するモバイル端末(スマートフォンやタブレットなど)を一言管理・運用できるサービスのこと |

| EPP(Endpoint Protection Platform) | マルウェア感染の防止マルウェアやランサムウェアなどの脅威を防御し、PCやサーバーなどの端末のマルウェア感染を守る仕組みのこと |

| EDR(Endpoint Detection and Response) | エンドポイントの監視・検知・通知エンドポイント(端末)を監視し、不審な挙動を検知すると即時に通知してくれるセキュリティシステムのこと。 脅威に早期対応し、被害を最小限に抑えることが期待できる。 |

なお、こうしたソリューション以外にも、デバイスを持ち出す場合のルールを社内で徹底するなどの対策も合わせて行いましょう。

4-3. ネットワークセキュリティ

社内ネットワークの内側だけを守るのではなく、社内にも社外にも脅威があると想定したネットワークセキュリティを導入する必要があります。

ゼロトラストを実現するネットワーク・セキュリティに関連するソリューションは以下です。

【ネットワークセキュリティに関連するソリューション例】

| ソリューション | 内容 |

| IAP(アイデンティティ認識型プロキシ) | アプリケーション単位での認証・接続ユーザーがアプリケーションにアクセスするたびに、IDaaSなどと連携して認証するプロキシのこと |

| SWG(セキュアWebゲートウェイ)/CASB(Cloud Access Security Broker) | 危険なサイトやコンテンツなどへのアクセスを遮断URLフィルタやアプリケーションフィルタ、サンドボックスなどの機能を、クラウド型で提供するサービスのこと |

| ZTNA/SDP | ゼロトラスト型のリモートアクセス従来のVPNに代わって、ゼロトラスト型の安全なリモートアクセスを実現するサービスのこと |

4-4. データ漏洩防止

ゼロトラストでは、データの持ち出しを防ぐだけでなく、万が一持ち出されたとしてもデータを閲覧させないといった対策が必要となります。

こうしたデータ漏洩防止や不正な取り扱い防止を実現するソリューションには以下のようなものがあります。

【データ漏洩防止に関連するソリューション例】

| ソリューション | 内容 |

| DLP(Data Loss Prevention) | 機密データなどの特定・監視・保護機密情報や重要データの持ち出しの可能性を検知し、アラート通知を送信したり、操作をブロックしたりする機能 |

| IRM(Information Rights Management) | データの暗号化・管理・利用制限・操作履歴の記録文書ファイルを暗号化し、閲覧や編集のための権限を管理し、操作履歴を管理する技術 |

こうしたソリューションの導入以外にも、業務上扱うデータの取り扱いについて社内でルールを作成して徹底させるなどの対策も行いましょう。

4-5. ログの収集・分析(全てのリソースの可視化や監視)

ゼロトラストでは「全てを信用しない」を前提としているため、できる限り、全ての資産やネットワーク、通信の状態についてログを収集し、分析する必要があります。

ログの収集・分析を実現するためのソリューションには以下のようなものがあります。

【ログの収集・分析を実現するためのソリューション】

| ソリューション | 内容 |

| SIEM(Security Information and Event Management) | あらゆるIT機器のログを収集・可視化 ネットワーク製品やセキュリティ製品を含むIT機器のログを一元管理して解析し、脅威を検知するソリューションのこと |

このログの収集・分析は、ゼロトラストを実現するソリューションの中でも最終段階に取り入れるべきものです。

優先度は低いですが、真のゼロトラストを実現するためには大切なソリューションとなります。

5. ゼロトラストソリューションの理想の導入順序

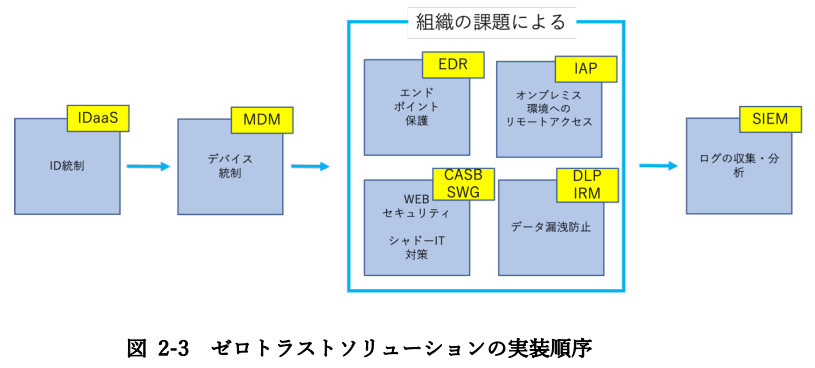

4章で解説したゼロトラストを実現するためのソリューションは、段階的に導入していくのが理想です。

参考までに、IPAは、以下の順序で実装することを推奨しています。

まずは「ID統制」でIDやパスワードの管理を行い、次に「デバイス統制」を行います。

次に、組織の課題によって「エンドポイント保護」「オンプレミス環境へのリモートアクセス」、「Webセキュリティ・シャドーIT対策」「データ漏洩防止」を実装します。

そして最後に「ログの収集・分析」で、できるだけ多くのリソースを監視・分析していくのが理想です。

ただし、実際にどの順序でソリューションを実装するのか、そしてどのソリューションを選択するかは、会社の状況や課題によって異なります。

中長期的な視点から、会社に必要なセキュリティ対策は何かを話し合い、自社にあったソリューションを導入していきましょう。

6. ゼロトラストを導入するメリット

5章までで、ゼロトラストとはどういうものか、そしてどのように実装していくか概要を把握できたはずです。

ここからは、ゼロトラストを導入するメリットについて解説していきます。

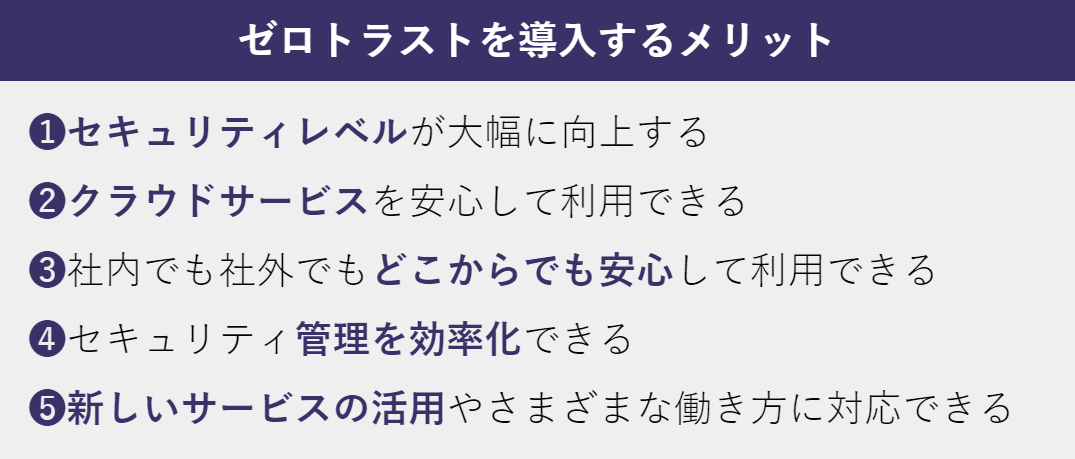

6-1. セキュリティレベルが大幅に向上する

社内ネットワークの外側だけを対象にしていた従来型のセキュリティと比べて、ゼロトラスト型は全方位を対策するため、セキュリティレベルは格段に向上します。

ゼロトラストを実現するためには、5章で解説した多くの要素を組み合わせて対策を行います。そのため、セキュリティレベルは従来型と比べてかなり高いものになります。

また、「ログの収集・分析」まで実現できれば、広範囲の端末やネットワークを常に監視できるため、脅威を早期発見し、スピーディーに対応でき、被害を最小限に抑えることができます。

6-2. クラウドサービスを安心して利用できる

オンプレミス環境のシステムでは社外の脅威を防御すれば良かったものの、クラウドサービスでは境界が曖昧となり、セキュリティ対策が困難でした。

ゼロトラスト型のセキュリティは、そもそも境界を設けずに、全てのエンドポイントでセキュリティ対策を講じるため、クラウドサービスを安心して利用できます。

6-3. 社内でも社外でもどこからでも安心して利用できる

社内のみを保護する従来型のセキュリティと違い、ゼロトラスト型セキュリティでは、社内も社外も問わずにセキュリティ対策が可能です。

そのため、「社内だから安心」ではなく「社内でも社外でも、許可された端末からなら安心して利用できる」状況を作り出すことが可能です。

テレワークやリモートワーク、サテライトオフィスなどさまざまな場所からも安心して利用できるメリットがあります。

6-4. セキュリティ管理を効率化できる

ゼロトラストを実装する中で、ID統制(ID・パスワードの一元管理など)を実現できれば、セキュリティ管理を効率化できるメリットもあります。

ユーザーが個人で管理している場合、「パスワードを忘れてしまった」「他の担当者に聞かないとパスワードが分からない」などで業務が滞る可能性があります。そうした無駄を省き、本来の業務に集中することができるでしょう。

6-5. 新しいサービスの活用やさまざまな働き方に対応できる

ゼロトラスト型セキュリティを実現することで、安心して新しいサービスを積極的に活用でき、テレワークなどのさまざまな働き方に対応できます。

そのことにより、結果的に、スピーディーで革新的なアイデアが生まれやすくなったり、社内外でコラボレーションが加速したり、新しい価値の創造が生まれやすくなります。

ゼロトラストは、DXの時代にマッチした新しいセキュリティの形ということができるでしょう。

7. ゼロトラストのデメリット・課題

従来型のセキュリティと比べて良いことだらけのゼロトラストですが、デメリットや課題ももちろん存在します。

それぞれ詳しく解説していきます。

7-1. ゼロトラスト実現にはかなりのコストがかかる

ゼロトラストを実現するための最も大きな課題といえば、導入するためにかなりのコストがかかるということです。

4章で解説した通り、真にゼロトラストを実現するためには、ID統制やデバイス統制、ネットワークセキュリティなどさまざまなソリューションを組み合わせて導入していく必要があります。

全てを導入するとなると相当のコストがかかるため、これがゼロトラスト実装の大きなデメリットとなるでしょう。

7-2. どこから何を実装すれば良いか決めるのが難しい

5章で解説しましたが、ゼロトラストを実現するために「何をどの順番で実装していくのか」は、企業や環境によって異なります。

まずは企業において重視するポイントを決めて、それに合ったソリューションを決定する必要があります。

場合によってはコンサルタントなどの力を借りて、自社に合ったソリューションや導入順序を決めていきましょう。

8. セキュリティに完璧はないためデータ保護対策もしておこう

ゼロトラストは、従来型のセキュリティに代わり、これからの時代のスタンダードとなっていく考え方です。

そのため、ゼロトラストを実現するさまざまなソリューションを自社に合わせた形で導入するとともに、「全てを信用しない」という認識を社内に浸透させることが必要となります。

とはいっても、ゼロトラストを完全実装するにはかなりのコストがかかることもあり、大企業でも実装できている割合は1%未満というデータもあります。

参考:ITmedia NEWS/“ゼロトラスト”関心あっても実現に苦慮 米Gartner「完全実装は大企業でも1%未満」攻撃手口の変化もたらす面も

また、「ゼロトラストにしたから安心」と考えるのは早計であり、ゼロトラストでも防げない攻撃が今後出現する可能性があります。

セキュリティに完璧はないため、万が一のデータ保護に備えてしっかりと準備しておく必要があるでしょう。

当社アークサーブでは、SaaS 環境のデータ保護対策として、M365に関するデータ保護を学べるセミナーを開催しています。多様化するセキュリティ攻撃に備えてデータ保護体制を整えたい企業担当者様はぜひご参加ください。

9. まとめ

本記事では「ゼロトラストセキュリティ」について解説してきました。最後に、要点を簡単にまとめておきます。

▼ゼロトラストセキュリティとは

| ・「全てを信用しない」という前提でセキュリティ対策を行うという考え方 ・従来型は「社内ネットワークの内側は安全」「外から脅威が入ってこないようにする」 ・ゼロトラストは「安全な場所は無い」「社内も社外もどこに脅威があるか分からない」という考え方 |

今ゼロトラストセキュリティが必要とされる理由

| ・クラウドサービス利用拡大により社外に保護すべきデータがある状況が増えたから ・テレワーク増加により社内ネットワークの外で働く社員が増えたから ・VPN(仮想プライベートネットワーク)では限界があるから |

ゼロトラストを実現するソリューション

| ・IDaaS(Identity as a Service”) ・MDM(モバイルデバイス管理) ・EPP(Endpoint Protection Platform) ・EDR(Endpoint Detection and Response) ・IAP(アイデンティティ認識型プロキシ) ・SWG(セキュアWebゲートウェイ)/CASB(Cloud Access Security Broker) ・ZTNA/SDP・DLP(Data Loss Prevention) ・IRM(Information Rights Management) ・SIEM(Security Information and Event Management) |

ゼロトラストを導入するメリット

| ・セキュリティレベルが大幅に向上する ・クラウドサービスを安心して利用できる ・社内でも社外でもどこからでも安心して利用できる ・セキュリティ管理を効率化できる ・新しいサービスの活用やさまざまな働き方に対応できる |

ゼロトラストのデメリット・課題

| ・ゼロトラストを実現するためにはかなりのコストがかかる ・どこから何を実装すれば良いか決めるのが難しい |

ゼロトラストは、クラウドサービスやリモートワークが当たり前になってきたデジタル時代に合う「新しいセキュリティの形」といえます。

しかしながら、セキュリティに完璧はないため、万が一のデータ保護もしっかりしておくべきです。

時代に合わせてセキュリティレベルを上げていくこと、そしてデータの保護にも備えておくこと、この両輪をしっかり回して、安心して業務に取り組める体制を作っていきましょう。

コメント