「ランサムウェアの具体的な被害事例が知りたい」

「ランサムウェアに感染するとどうなってしまうの?」

近年脅威を奮っているコンピュータウイルス「ランサムウェア」にかかると、どのようになるのか気になりますよね。

ランサムウェアに感染すると、大切なデータが暗号化されてしまったりパソコンがブロックされ使えなくなったりする被害を受けます。それだけでなく、暗号化やブロックの解除を条件に身代金を要求されるところがランサムウェアの恐ろしいところです。

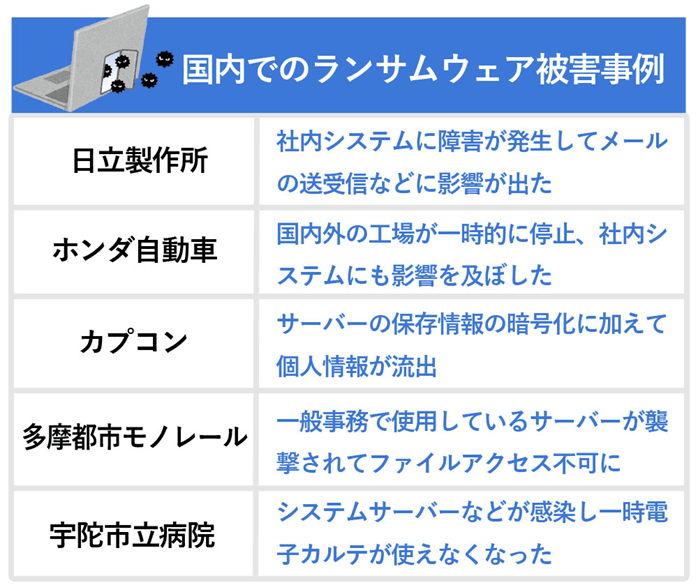

実際に国内では、下記のような企業がランサムウェアの被害に遭遇しています。

誰もがランサムウェアの被害者になり得るからこそ、実際の被害状況を把握して適切な対策をとることが大切です。そこでこの記事では

・国内でのランサムウェアの被害事例5つ

・海外でのランサムウェアの被害事例5つ

・国内外で被害が出ているランサムウェアの被害

・ランサムウェアの被害の現状

・ランサムウェアの被害に遭わないための4つの予防法

をまとめてご紹介します。最後まで読めばランサムウェアの被害状況が分かり、被害に遭わないための対策ができるようになるはずです。

ランサムウェアの脅威から大切な情報資産パソコン、サーバーを守るためにも、ぜひ参考にしてみてください。

目次

1.国内でのランサムウェア被害5つの事例

冒頭でもご紹介したように、まずは国内で実際に発生した5つの被害事例をご紹介します。

| 国内でのランサムウェア被害事例 | |

| 株式会社日立製作所 | 社内システムに障害が発生し、メールの送受信などに影響が出た |

| ホンダ自動車 | 国内外の工場が一時的に停止、社内システムにも影響を及ぼした |

| 株式会社カプコン | サーバーの保存情報の暗号化やアクセスログの抹消に加えて、個人情報が流出 |

| 多摩都市モノレール株式会社 | 一般事務で使用しているサーバーが襲撃され、ファイルにアクセスできなくなった |

| 宇陀市立病院 | システムサーバ4台や診療部門端末2台などが感染し、一時電子カルテが使えなくなった |

国内でもランサムウェアによって深刻な被害が発生しているので、ぜひチェックしてみてください。

1-1.株式会社日立製作所:「WannaCry」による攻撃でメール送受信に不具合

株式会社日立製作所は、2017年5月にランサムウェアによる攻撃を受けました。5月12日の深夜に社内システムに不具合を検知し、翌日には状況の把握や対策の検討に入ったそうです。

調査の結果一部の社内システムに障害が見つかり、メールの送受信などに影響が出てしまいました。パートナーベンダー企業と組み復旧に努めましたが、全面復旧には1週間程度時間を要したようです。

後日、ランサムウェア被害を受けた反省点として

・サーバーセキュリティを経営課題として対処すべきだった

・セキュリティの徹底不足だった

・IoT機器へのセキュリティ対策は難しい

・防災時の事業継続計画とサーバーセキュリティでの事業継続計画は大きく異なる

と語っています。とくに、セキュリティパッチの自動適用をしているサーバーはランサムウェアに感染せず、タイムリーなセキュリティパッチ対応ができていなかったサーバーが被害を受けたとのことで、セキュリティの徹底の大切さを感じたようです。

| 日立製作所 | |

| ランサムウェア被害に遭った年月日 | 2017年5月12日 |

| ランサムウェアの種類 | WannaCry |

| おもな被害内容 | 社内システムに障害が発生し、メールの送受信などに影響が出た |

| 復旧までの時間 | 約1週間 |

| 考えられる原因 | すべてのサーバーにタイムリーでセキュリティパッチを実施していなかった |

参考:株式会社日立製作所「ランサムウェアによる被害および復旧状況について」

日経クロステック「日立のセキュリティ担当、WannaCry感染の反省を語る」

1-2.ホンダ自動車:「SNAKE」による攻撃で工場が停止

ホンダ自動車は、2020年6月8日にランサムウェアによる大規模な被害を受けました。

6月8日午前に社内サーバーに障害が発生し、このときには既にウイルスが拡散している状態だったようです。国内の4つの工場では完成車検査システムが作動せず、夕方まで出荷を見合わせました。

また、工場や本社では「システムに接続できない」「メールの送受信ができない」という声があり、すぐに全社員のパソコン使用を制限し被害の拡大防止に努めました。

被害は国内にとどまらず、アメリカやトルコ、インドなどの工場でも一時自動車の生産がストップすることに。ホンダ自動車の工場は世界に30か所あり、そのうちの約3割が停止する事態に発展したのです。

詳しい原因や内容についてはセキュリティ上回答できないとのことで公表されていませんが、あまりにも大規模であることからホンダをターゲットとして用意周到に行われたランサムウェア攻撃であるとの見解が強いです。

| ホンダ自動車 | |

| ランサムウェア被害に遭った年月日 | 2020年6月8日 |

| ランサムウェアの種類 | SNAKE |

| おもな被害内容 | ・社内システムに障害が発生し、国内外の工場に障害が発生・本社や工場のメール送受信の不具合 |

| 復旧までの時間 | 約4日 |

| 考えられる原因 | 非公開 |

参考:朝日新聞「ホンダ、サイバー攻撃被害認める 身代金ウイルス拡大か」

ヤフーニュース「ホンダを狙ったサイバー攻撃。ADのドメインコントローラーの脆弱性が利用された可能性も。」

1-3.株式会社カプコン:ハッカー集団による攻撃で個人情報も流出

株式会社カプコンではランサムウェアの被害によって身代金の要求だけでなく、個人情報や会社情報が流出する事態へと発展しました。

2020年11月2日に社内システムへの接続障害を確認、すぐにカプコンを標的として巧妙に仕組まれたランサムウェアであることが分かりました。

サーバーの保存情報の暗号化やアクセスログの抹消に加えて、「Ragnar Locker」と名乗るハッカー集団からの身代金要求もあったとのことです。

その後、会社情報や取引先や顧客の個人情報が流出する事態に発展し、警察や専門家の意見を交えてながら復旧に努めていました。

どのように解決したのか、身代金要求に応じたのかなどの情報は公表されていませんが、日経クロステックの見解では11億円程度の身代金要求が行われカプコン側が応じなかったことで、個人情報や会社情報の流出に踏み切ったのではないかと記載されています。

このケースは初めからカプコンをターゲットとしたランサムウェアだと考えられており、身代金要求に応じないと個人情報を流出させるという二重脅迫があったのではないかとも言われています。

| 株式会社カプコン | |

| ランサムウェア被害に遭った年月日 | 2020年11月2日 |

| ランサムウェアの種類 | オーダーメイド型であるという見解が強い |

| おもな被害内容 | ・サーバに保存情報の暗号化やアクセスログの抹消・会社情報や個人情報の流出 |

| 復旧までの時間 | 2週間以上 |

| 考えられる原因 | 初めからカプコンを標的として、ハッカー集団に仕組まれたのではないかと考えられている |

参考:株式会社カプコン「不正アクセスによる情報流出に関するお知らせとお詫び」

日経クロステック「暗号化と暴露で11億円を要求、カプコン襲った「二重脅迫型」ランサムウエアの脅威」

1-4.多摩都市モノレール株式会社:職員が使用する一般ファイルサーバーが被害

多摩都市モノレール株式会社では、2018年7月9日にランサムウェアへの感染が確認されました。

ランサムウェアに攻撃されたのは一般事務で使用しているサーバーで、このサーバーに格納されていたファイルにアクセスができなくなったとのことです。

電車の運行管理などは他のサーバーで行っていたので影響はなかったものの、復旧までに時間がかかりました。

詳しい感染経路や状況は公表されていませんが、公共交通機関もランサムウェアのターゲットとなりうることが分かる事例だと言えるでしょう。

| 多摩都市モノレール株式会社 | |

| ランサムウェア被害に遭った年月日 | 2018年7月9日 |

| ランサムウェアの種類 | ー |

| おもな被害内容 | 一般事務用のサーバーに格納されていたファイルが開けなくなった |

| 復旧までの時間 | 2週間以上 |

| 考えられる原因 | 非公開 |

参考:多摩都市モノレール株式会社「サイバーセキュリティ被害について」

日経クロステック「多摩都市モノレール社内向け業務システムがランサムウエアに感染」

1-5.宇陀市立病院:病院の電子カルテが標的に

奈良県にある宇陀市立病院では、2018年10月16日にランサムウェアによる被害を受けました。

いつもはインターネット接続をしていない環境に職員もしくは嘱託職員がルール違反をし接続してしまったことで、外部からの侵入を許してしまったことが直接の原因のようです。

このインターネット接続によりシステムサーバ4台と診療部門端末2台、ウイルス対策用のサーバ1台、看護部門サーバ1台がランサムウェアに感染。

中でも電子カルテシステムが暗号化されて使用できない状態となり、病院の医療システム全体に大きな打撃を与えました。

調べを進めていくと復旧に必要なバックアップシステムが十分ではないことが判明しすぐに修復できないと分かったので、紙面カルテでの問診に切り替えました。

2019年3月には電子カルテの復元に成功し、患者のデータを取り戻すことができたようです。すでに外部ネットワークとの接続やシステム構築の見直しを実施しており、セキュリティ強化したうえで電子カルテの運用をしているとこのことです。

| 宇陀市立病院 | |

| ランサムウェア被害に遭った年月日 | 2018年10月16日 |

| ランサムウェアの種類 | GandCrab |

| おもな被害内容 | ・システムサーバ4台と診療部門端末2台、ウイルス対策用のサーバ1台、看護部門サーバ1台がランサムウェアに感染・電子カルテが暗号化されて、使用できなくなった |

| 復旧までの時間 | 電子カルテの復元には約5ヶ月 |

| 考えられる原因 | いつもはインターネット接続をしていない環境に職員もしくは嘱託職員がルール違反をし接続してしまった |

参考:宇陀市監査委員会「令和元年度随時監査(ICT監査)結果報告書の提出について」

2.海外でのランサムウェア被害5つの事例

続いて、海外でのランサムウェアの被害事例をご紹介します。

| 国内でのランサムウェア被害事例 | |

| アメリカユニバーサル・ヘルス・サービス | 全米にある施設内のパソコンと電話システムが停止し、医療サービスに大きな影響を及ぼした |

| イングランド国民保険サービス | 患者情報にアクセスできなくなったり医療機関でもシステム障害が発生したりして、対応に追われた |

| 中国個人用パソコン | 数日間で10万台以上のコンピューターがランサムウェアに感染 |

| アメリカキャノンUSA | 10TB相当のデータが盗まれ、業務に影響を及ぼした |

| アメリカオールバニー空港 | 管理文書が暗号化されてしまい、身代金を支払う |

海外では日本よりも早くランサムウェアが発見され、大きな被害をもたらしてきました。具体的にどのような被害があったのか参考にしてみてください。

2-1.アメリカ:大手医療企業がランサムウェアの被害に

アメリカの医療サービス最大手である「ユニバーサル・ヘルス・サービス」は、2020年9月28日(現地時間)にランサムウェアによる被害を受けました。

これにより全米のユニバーサル・ヘルス・サービス施設のパソコンと電話システムが停止し、緊急を要する患者の輸送や予約や検査の遅延など医療サービスに大きな影響を及ぼしたようです。

ランサムウェア感染時にはパソコン画面に「shadow universe」と表示され、データが暗号化されてしまいました。

海外では医療機関を標的として多額の身代金要求をするランサムウェアが広がりを見せておりユニバーサル・ヘルス・サービスのランサムウェアも、初めから標的を絞り大物狩りをしようとしたのではないかという見解が強いです。

| ユニバーサル・ヘルス・サービス | |

| ランサムウェア被害に遭った年月日 | 2020年9月28日(現地時間) |

| ランサムウェアの種類 | Ryuk |

| おもな被害内容 | 全米にあるユニバーサル・ヘルス・サービス施設のコンピューターと電話システムが停止 |

| 復旧までの時間 | ー |

| 考えられる原因 | 非公開 |

2-2.イングランド:国民保険サービスが「WannaCry」に感染

イギリスの公的医療制度である国民保険サービスはかかりつけ医を中心とするプライマリーケアと、病院を統括して地域の医療サービス運営するNHSトラストを中核としたセカンダリーケアに分かれています。

2017年5月12~17日にかけてイングランドのNHSトラストでは、236組織のうち31組織でランサムウェアへの感染が確認されました。プライマリーケアでは603もの診療所や組織への感染もあったようです。

ランサムウェアへの感染により、患者情報にアクセスをしたり必要な情報の送受信をしたりすることができなくなりました。医療機関では放射線部門や病理部門での障害が発生し、患者のキャンセルや他の医療機関への患者の転送などの被害が出たとのことです。

ランサムウェアの被害を避けるために予防措置としてシステムを停止した組織もあり、国民保険サービスに大きな影響を及ぼしました。

この原因としては、セキュリティ対策の脆弱性を狙ったのではという見解が強くなっています。

| 国民保険サービス | |

| ランサムウェア被害に遭った年月日 | 2017年5月12~17日 |

| ランサムウェアの種類 | WannaCry |

| おもな被害内容 | ・患者情報にアクセスをしたり必要な情報の送受信ができない・放射線部門や病理部門で障害が発生・患者のキャンセルや他の医療機関への患者の転送など |

| 復旧までの時間 | ー |

| 考えられる原因 | セキュリティ対策の脆弱性を狙ったのではという見解が強い |

2-3.中国:人気メッセンジャーアプリ経由で身代金を要求

中国では、2018年12月に数日間で10万台以上のコンピューターがランサムウェアに感染するという被害が発生しました。

企業ではなく個人が狙われたところが特徴で、このランサムウェアに感染するとファイルが暗号化されてパソコンがロックされてしまうようです。そして、中国で主流となっているアプリ「WeChat」の送金機能を使い110元(およそ1,770円)を支払うように要求されました。

犯人は逮捕されていますが、このランサムウェアにはファイルを暗号化するだけでなく個人情報を盗む性能も備わっていたようで手口の悪質さが伺えます。

| 個人パソコン10万台以上 | |

| ランサムウェア被害に遭った年月日 | 2018年12月 |

| ランサムウェアの種類 | ー |

| おもな被害内容 | ・パソコンをロックし、ファイルを暗号化・アプリ経由での身代金要求 |

| 復旧までの時間 | ー |

| 考えられる原因 | ー |

2-4.アメリカ:キャノンUSAで10TB相当のデータが盗難される

キャノンUSAでは、2020年8月5日に悪質なハッカー集団によりランサムウェア攻撃を受けました。

具体的な被害内容は明確になっていませんが24のドメインがエラーになってしまい、合計10TB相当のデータが盗まれたようです。

これにより社内のアプリケーションやEメールに障害が発生し、業務にも影響を及ぼしています。身代金要求だけでなく重要なデータを盗難する悪質な事例だと言えるでしょう。

| キャノンUSA | |

| ランサムウェア被害に遭った年月日 | 2020年8月5日 |

| ランサムウェアの種類 | Maze |

| おもな被害内容 | ・10TB相当のデータの盗難・社内のアプリケーションやEメールに障害が発生 |

| 復旧までの時間 | ー |

| 考えられる原因 | 非公開 |

参考:yahooニュース「キヤノンUSAがサイバー攻撃を受け10TBのデータが盗難、米報道」

2-5.アメリカ:オールバニー空港でシステム障害が発生

アメリカニューヨーク州にあるオールバニー空港では、2019年12月25日にランサムウェア被害に遭いました。

空港のオペレーションに被害が出ることはありませんでしたが、管理文書が暗号化されてしまい空港の保険会社は身代金を支払ったとされています。

ランサムウェアの侵入経路としては、空港が利用していたマネージドサービスプロバイダーからネットワークに侵入したという見解が強いです。

テキサス州で20以上の自治体や政府の機関がランサムウェアに感染した事例でも、マネージドサービスプロバイダからのランサムウェア侵入が濃厚だと言われています。

| オールバニー空港 | |

| ランサムウェア被害に遭った年月日 | 2019年12月25日 |

| ランサムウェアの種類 | – |

| おもな被害内容 | 管理文書の暗号化 |

| 復旧までの時間 | ー |

| 考えられる原因 | 空港が利用していたマネージドサービスプロバイダからネットワークに侵入したという見解が強い |

3.国内外で被害が出ている主なランサムウェアの種類

ランサムウェアは2011年頃から海外で発見されるようになりましたが、国内で本格的な広がりを見せて種類が増えてきたのは2016年以降だと言われています。

ここでは、現在も国内外で被害を及ぼしている下記のランサムウェアをご紹介します。

| 名称 | 特徴 |

| WannaCry(ワナクライ) | windowsの脆弱性を利用して侵入しデータやファイルを暗号化して、身代金を要求 |

| TeslaCrypt(テトラクリプト) | ファイル拡張子を「vvv」に変更身代金を要求するので、vvvウイルスとも呼ばれている |

| CryptoWall(クリプトウォール) | ファイル拡張子を「aaa」「abc」「zzz」などに変更、身代金を要求する |

| Bad Rabbit(バッドラビット) | ファイルが暗号化されるだけでなく、パソコン起動時の画面に「Bad Rabbit」と表示されて身代金を要求 |

| Oni(オニ) | 遠隔操作ツールを仕込みしばらくの間データやシステムを探索した後にファイル拡張子を「oni」に変更、身代金を要求する |

| Locky(ロッキー) | ファイル拡張子を「locky」や「zepto」などに変更、身代金を要求する |

| SNAKE(スネーク) | 2暗号化されたファイルの拡張子にSNAKEを逆さにした「EKANS」が表示される |

| Maze(メイズ) | ファイルを暗号化する前に重要な情報を盗み、身代金を要求したときに応じない場合は情報を流出させるなどの恐ろしい手段に出る |

| Ryuk(リューク) | Wake-On-Lanを利用し電源が入っていないパソコンにも被害を及ぼし感染規模を拡大していく |

種類を把握しておくことでセキュリティ対策に役立つのはもちろんのこと、万が一ランサムウェアに感染したときにも対処法が検討しやすくなるのでぜひ参考にしてみてください。

3-1.WannaCry(ワナクライ)

WannaCryは、データやファイルを暗号化して身代金を要求するランサムウェアです。

WannaCryの最大の特徴は、windowsの脆弱性を利用しているところです。windowsネットワーク内の「MS17-010(CVE-2017-0144)」の脆弱性を使い、ファイルやプリンター共有をしている「SMBv1」を攻撃します。その結果、SMBv1がバグを起こしたりデータが損傷したりして、データが暗号化されてしまうのです。

一台感染するとIPアドレスを自動生成して次に侵入するパソコンを見つける能力も持ち合わせており、2017年には世界中で猛威を振るいわずか数日で150ヵ国以上にある約30万台のパソコンが感染したとも言われています。

そのほとんどはwindows7だったようでwindows10以降を利用し脆弱性に対するセキュリティ対策を実施すれば、WannaCryによる被害は抑えられるようになってきています。

| WannaCry(ワナクライ) | |

| タイプ | ファイル暗号型 |

| 特徴 | windowsネットワーク内の脆弱性を利用してパソコンに侵入し、データを暗号化させる |

| 変換される拡張子 | ー |

| 感染事例 | 日立製作所:メールの送受信に障害JR東日本:インターネット閲覧専用端末が感染 |

3-2.TeslaCrypt(テトラクリプト)

TeslaCryptもWannaCryと同様に、データを暗号化して身代金を要求するランサムウェアです。

TeslaCryptはフィッシングメールやウェブサイト経由で侵入してパソコンやスマートフォンなどに感染。端末のファイル拡張子を「vvv」に変更し、開けない状態にしてしまいます。

別名「vvvウイルス」とも呼ばれており、復元を条件にビットコインなどの身代金を要求されます。TeslaCryptのバージョンによっては、拡張子が「ccc」や「zzz」のときもあったようです。

現在はTeslaCryptの暗号復号ツールやマスターキーが登場しており、感染リスクの低いランサムウェアとなりました。

| TeslaCrypt(テトラクリプト) | |

| タイプ | ファイル暗号型 |

| 特徴 | ファイル拡張子を「vvv」などに変更し、復元条件にビットコインなどの身代金を要求する |

| 変換される拡張子 | 「vvv」(「ccc」「zzz」) |

3-3.CryptoWall(クリプトウォール)

CryptoWallはフィッシングメールやウェブサイト経由でパソコンに侵入し、パソコン内のデータを暗号化しビットコインなどで身代金を要求するランサムウェアです。

CryptoWallがパソコン内に侵入すると、ファイルの拡張子が「aaa」や「abc」「zzz」などに書き換えられて開けなくなります。

手口としてはTeslaCryptに近いですが、大きな違いとなるのがCryptoWallはバージョンアップを続けているところです。

CryptoWall4.0は犯罪者がパソコンの脆弱性を利用してハッキングするためのツール「エクスプロイトキット」を用いて、感染を拡大させているとも言われています。

| CryptoWall(クリプトウォール) | |

| タイプ | ファイル暗号型 |

| 特徴 | ファイル拡張子を「aaa」「abc」などに変更し、復元条件にビットコインなどの身代金を要求する |

| 変換される拡張子 | 「aaa」「abc」「zzz」 |

3–4.Bad Rabbit(バッドラビット)

Bad Rabbitは、改ざんされたウェブサイトにアクセスすることで感染するランサムウェアです。

ニュースサイトや情報サイトなど誰もが閲覧しそうなサイトを改ざんし、ドライブバイダウンロード攻撃を仕掛けます。

ドライブバイダウンロード攻撃はウェブサイトにアクセスしただけで不正なドライブがダウンロードされてしまうというもので、気付いたときには重要なファイルが暗号化されてしまうのです。

また、Bad Rabbitに感染するとパソコン起動時の画面に「Bad Rabbit」と表示されて身代金を要求されます。その間も社内のネットワークを使い感染を広げようとするため、拡散能力が高いところも特徴です。

Bad Rabbitの被害は2017年より企業を中心に増え始め、現在も感染するリスクはあるようです。

| Bad Rabbit(バッドラビット) | |

| タイプ | ファイル暗号型 |

| 特徴 | 改ざんされたウェブサイト経由でパソコンに侵入し、ファイルを暗号化する |

| 変換される拡張子 | ー |

| 感染事例 | アイカ工業:公式サイトが改ざんされてBad Rabbit拡散の踏み台にオデッサ国際空港:ウクライナの国際空港のシステムに不具合が発生 |

3–5.Oni(オニ)

Oniは2016年ごろから登場したファイル暗号型のランサムウェアです。脅迫文章や暗号化された文書に日本語が多く使用されていることから、日本を標的にしている可能性が高いと考えられています。

領収書を装ったメールやウェブサイト経由でoniに感染させ、パソコンに遠隔操作ツールを仕込みます。3ヶ月~半年ほど潜伏してデータやシステムを探索した後に、暗号化されたファイルの拡張子を「oni」に書き換えて身代金の要求を行います。

身代金要求には、「Oninoy0ru」という文字列が使われたメールアドレスへの連絡が要求されている例もあるようです。

他のランサムウェアよりも潜伏期間が長いことから、身代金要求の他にも目的はあるのではないかと言われています。

| Oni(オニ) | |

| タイプ | ファイル暗号型 |

| 特徴 | 遠隔操作ツールを仕込み潜伏した後に、拡張子を「oni」に変更し、身代金を要求する |

| 変換される拡張子 | 「oni」 |

3-6.Locky(ロッキー)

LockyもOniと同様に2016年頃から登場し、日本での被害が多いランサムウェアです。

主にメールでの添付ファイル経由で感染し、不正なファイルを開くことで仕込まれたファイルがインストールされてLockyに感染してしまいます。

Lockyに感染するとファイルの拡張子が「locky」や「zepto」などに書き換えられて、ファイルの解除を条件に身代金を要求されます。

Lockyの特徴は、登場した当初は日5万回を超える攻撃を行っており、短期間で世界各国に被害をもたらしたところです。

Lockyもバージョンアップを重ねていると考えられており、まだまだ注意が必要なランサムウェアだと言えるでしょう。

| Locky(ロッキー) | |

| タイプ | ファイル暗号型 |

| 特徴 | メールでの添付ファイル経由で感染させて拡張子を「locky」や「zepto」に変更し、身代金を要求する |

| 変換される拡張子 | 「locky」「zepto」 |

| 感染事例 | 神戸大学:業務用パソコン2台で拡張子の書き換え |

3-7.SNAKE(スネーク)

SNAKEは2019年12月ごろに登場した、比較的新しいランサムウェアです。SNAKEは今までに感染が確認された事例が少なく、標的を絞って計画的に攻撃を仕掛けているという見解もあります。

SNAKEに感染すると暗号化されたファイルの拡張子にSNAKEを逆さにした「EKANS」が表示されるので、EKANSウイルスとも呼ばれています。

まだまだ詳しいことが分かっていませんが、ファイルを暗号化して身代金を要求するという流れは他のランサムウェアと変わりません。

| SNAKE(スネーク) | |

| タイプ | ファイル暗号型 |

| 特徴 | 標的を絞って感染させて拡張子を「EKANS」に変更し、身代金を要求する |

| 変換される拡張子 | 「EKANS」 |

| 感染事例 | ホンダ自動車:国内外の工場のシステム障害 |

3-8.Maze(メイズ)

Mazeも2019年に登場した比較的新しいランサムウェアです。

Mazeも他のランサムウェアと同様にメールの添付ファイルやウェブサイト経由で感染し、感染することでファイルが暗号化されてしまいます。

Mazeの最大の特徴はファイルを暗号化する前に重要な情報を盗み出しており、身代金要求に答えない場合は情報を流出させる点です。

システムと手口が複雑化しており、情報流出の危険性があるところがMazeの恐ろしいところだと言えるでしょう。

2020年11月にMazeを使ったランサムウェアグループは解散したとの情報もありますが、まだまだ油断はできない状態でしょう。

| Maze(メイズ) | |

| タイプ | ファイル暗号型 |

| 特徴 | 拡張子を変更する前にデータを盗み身代金を要求に答えなかった場合、データを流出させる |

| 変換される拡張子 | ー |

| 感染事例 | キャノンUSA:10TB相当のデータの盗難 |

3-9.Ryuk(リューク)

Ryukは2018年頃登場した標的を絞って攻撃をするランサムウェアです。不特定多数のパソコンなどを攻撃するのではなく、海外では病院や地方自治体など大規模な施設を標的としている事例が目立ちます。

Ryukは主にメールの添付ファイルから感染しファイルを暗号化しますが、1台のパソコンで終わらず次々と他の端末も感染させるところが恐ろしいところです。

Ryukにはネットワーク上の端末がオフであっても、遠隔操作でオンにして勝手にファイルを暗号化してしまう技術が組み込まれてます。Wake-On-Lanに対応しているパソコンであれば、電源を切っても感染する可能性があるのです。

Ryukの技術も年々グレードアップしていると言われているため、引き続き警戒が必要でしょう。

| Ryuk(リューク) | |

| タイプ | ファイル暗号型 |

| 特徴 | ファイルを暗号化するだけでなく、Wake-On-Lanを利用し電源が入っていないパソコンにも被害を及ぼす |

| 変換される拡張子 | ー |

| 感染事例 | ユニバーサル・ヘルス・サービス(アメリカ):コンピューターと電話システムが停止 |

4.ランサムウェア被害の現状

ランサムウェアの被害事例や種類が分かったところで、気になるの実際にどのようにランサムウェア被害は起こっているのかというところでしょう。

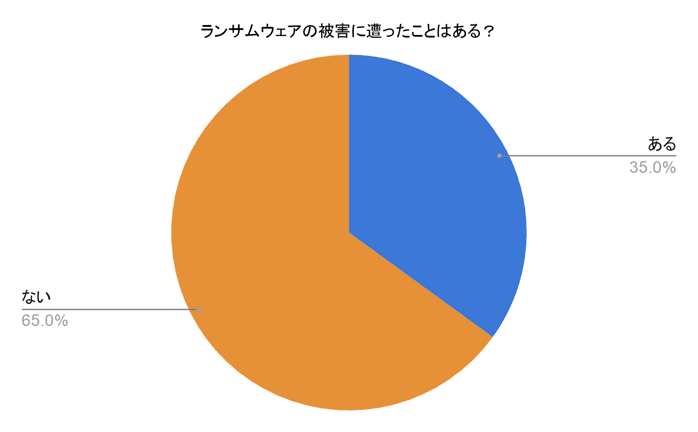

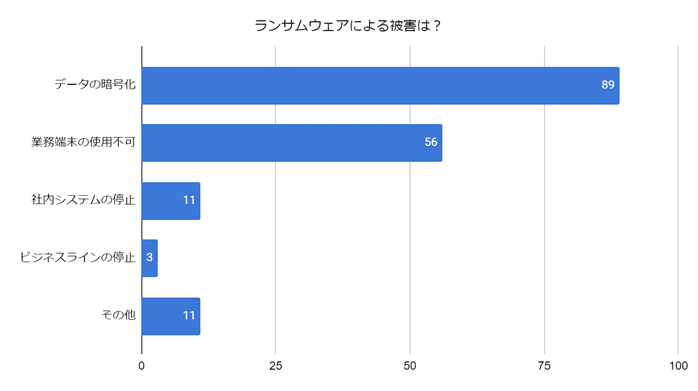

ここでは2017年に184組織を対象に調査した一般社団法人JPCERTコーディネーションセンターの「ランサムウェアの脅威動向および被害実態調査報告書」をもとに、国内でのランサムウェア被害の現状をみていきます。

4-1. 35%の企業がランサムウェアの被害に遭っている

「ランサムウェアに感染することはないだろう」と思っている人は以外と多いかもしれませんが、実は35%もの企業が被害の大小に関わらずランサムウェアに被害に遭遇しています。

10社のうち3~4社がランサムウェアの脅威に出くわしていると考えると、他人事ではないことが分かるでしょう。

参考:一般社団法人JPCERTコーディネーションセンター「ランサムウェアの脅威動向および被害実態調査報告書」

ちなみに感染したランサムウェアの種類としては「Locky」が最も多く、次いで「TeslaCrypt」や「WannaCry」となっています。

ランサムウェアは感染しないと考えるのではなく、感染する立場にあるという意識で対策を取ることが大切です。

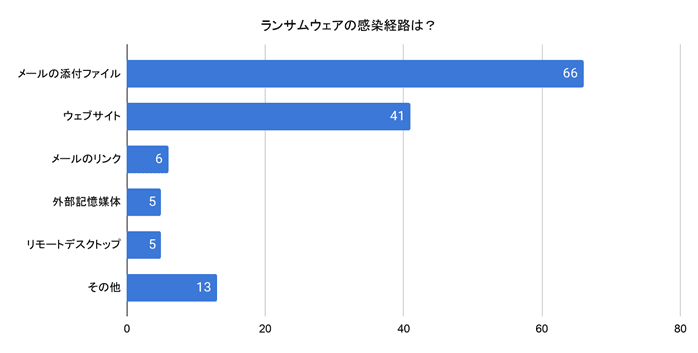

4-2.感染経路は添付ファイルが多い

ランサムウェアの感染経路としては、下記のとおりEメール経由での感染が半数以上を占めています。

参考:一般社団法人JPCERTコーディネーションセンター「ランサムウェアの脅威動向および被害実態調査報告書」

身に覚えのないメールに添付されている「請求書」「クーポン」などと書かれた添付ファイルを開いてしまったり、メールに記載されているリンク先を開いてしまったりすることでランサムウェアに感染しているようです。

また、「Bad Rabbit」でご紹介したように改ざんされたウェブサイトをクリックすることでいつの間にかランサムウェアに感染してしまうこともあります。

その他には、ランサムウェアに感染しているSDカードやUSBカードを利用する、遠隔操作ができるようリモートデスクトップ機能を使用しておりウイルスが侵入してしまうケースが見受けられます。

このように、セキュリティ対策の認識不足やちょっとした隙を狙ってランサムウェアは侵入を試みるのです。

4-3.復旧までには1週間前後かかってしまう

ランサムウェアに感染すると、データが暗号化されて開けなくなったりパソコンが使用できなくなったりと業務に多大な影響を及ぼします。

その結果、被害の規模にもよりますが通常の業務に戻るまで1週間前後かかることが多いようです。場合によっては重要な情報や工場の運用情報などにアクセスできず、多くの人に迷惑をかけてしまいます。

ランサムウェアの恐ろしいところは重要な情報資産がダメージを受けて、被害が長期間に及んでしまうところだと言えるでしょう。

5.ランサムウェア被害に遭わないための4つの予防法

最後に、ランサムウェア被害に遭わないための予防法として

・セキュリティソフトを導入する

・ランサムウェアに対する共通意識を持つ

・外部サイトへのアクセス制限を設ける

・定期的にバックアップを行う

という4つのポイントがあります。対策ができているか確認できるチェックリスト付きなのでぜひ参考にしてみてください。

5-1.セキュリティソフトを導入する

ランサムウェアの被害に遭わないためには、全てのパソコンやサーバーにセキュリティソフトを導入することが大切です。

セキュリティソフトには

・パソコンやサーバーをウイルスや迷惑メール、有害サイトから守る

・いち早くウイルスを検出する(除去できる性能が備わっている場合もある)

という役割があるためランサムウェアに感染しにくくなるのはもちろんのこと、万が一感染したとしてもすぐに発見できるようになります。

セキュリティソフトを導入するときに注意したのは、すべてのパソコンやサーバーに最新のセキュリティソフトを導入することです。

ランサムウェア被害に遭った株式会社日立製作所の事例では、タイムリーなセキュリティパッチ対応ができていなかったサーバーのみが被害を受けました。

この事例からも、ランサムウェアはセキュリティの隙を見計らっており、一部のパソコンやサーバーのみ厳重な対策をしても意味がないことが分かるでしょう。

また、ランサムウェア自体も常に新たな手口を生み出して進化を続けているため、数年前のセキュリティソフトでは脆弱性が見つかったり新たなウイルスに対応できていなかったりする可能性があり充分な効果が得られません。

「既にセキュリティソフトを導入しているから大丈夫」と安心しないで、すべての設備で最新のセキュリティソフトを導入できているのか確認してみてください。

| セキュリティソフトのチェックリスト | |

| ① | すべてのパソコンやサーバーにセキュリティソフトを導入している |

| ② | 最新のランサムウェアに対応できるセキュリティソフトになっている |

| ③ | セキュリティソフトを定期的に更新している |

| ④ | すべてのパソコンやサーバーに同スぺックのセキュリティソフトを採用している |

5-2.ランサムウェアに対する共通意識を持つ

一部の社員や情報システム部だけがランサムウェアに対する危機感を持っていても、なかなか被害は防げません。

宇陀市立病院でランサムウェアに感染した事例では職員または嘱託職員がルール違反をし、普段はインターネット接続をしていない環境にネット接続をしてしまったことでランサムウェアの侵入を許してしまいました。

ルール違反をするとどのようなことが起こるのか共有し理解できていれば、事態は変わったのかもしれません。

この事例からも分かるように社員全員がランサムウェアに対する危機感を持ち、しっかりと対策していくことが大切です。

そのためにも

・パソコンなどインターネット経由で利用する端末のルールを設ける

・ランサムウェアを始めとするウイルス対策についての知識を共有する

・誰もが適切なウイルス対策ができているか定期的にチェックをする

・外部記憶装置の扱いにもルールを設ける

・万が一ランサムウェアに感染した場合の対処法を共有する

という取り組みが必要です。とくに、インターネット経由で利用するパソコンなどの取り扱いについては一定のルールを定め、守れていない端末の使用を認めないなど誰もが同じ環境下で利用できるように基盤を作るようにしましょう。

| ランサムウェアに対する共通意識を持つためのチェックリスト | |

| ① | パソコンなどインターネット経由で利用する端末のルールを設ける |

| ② | ランサムウェアを始めとするウイルス対策についての知識を共有する |

| ③ | 誰もが同じ環境下でパソコン等を利用できているか定期的にチェックをする |

| ④ | SDカードやUSBなど外部記憶装置の扱いにもルールを設ける |

| ⑤ | 万が一ランサムウェアに感染した場合の対処法を共有する |

5-3.外部サイトへのアクセス制限を設ける

ランサムウェアの感染経路として、

・改ざんされたサイトにアクセスしてしまう

・不正な広告をクリックしてしまう

・ウェブサイトからランサムウェアに感染するファイルをダウンロードしてしまう

というものがあります。誰もが自由にウェブサイトを閲覧できる状態にしていると、どうしてもこのような感染リスクが高まってしまいます。

そこで、業務用のパソコンやタブレットなどの端末からのアクセスを制限するのも一つの方法です。

例えば、社内用のイントラネットを構築し業務ではイントラネット内を経由した検索しかできないようにすると、閲覧できるサイトがかなり制限されてランサムウェアに感染する可能性が低くなるでしょう。

また、業務内容によって細かく制限を設けて必要最低限のインターネット環境を用意するのも一つの手段です。業務に関係のないサイトへのアクセスはできないようにする、ファイルダウンロードにはパスワードが必要など工夫してみましょう。

セキュリティソフトによってはwebサイトの閲覧設定ができ、限定したサイトのみしか見られないようにすることも可能です。

外部サイトはランサムウェアの感染経路になりやすいため、具体的な対策を取り入れましょう。

| 外部サイトのアクセス制限を設けるときのチェックリスト | |

| ① | 業務に関係ないサイトにアクセスできないようにする等の制限をかける |

| ② | 社内にイントラネットがある場合は活用を検討する |

| ③ | 業務用のパソコンやタブレットから自由ウェブサイトが閲覧できる状態にしない |

5-4.定期的にデータのバックアップをする

万が一ランサムウェアに感染したとしても、定期的にデータのバックアップをしていれば暗号化されたデータや紛失したデータを短期間で復旧できる可能性があります。

一般社団法人JPCERTコーディネーションセンターの調査ではランサムウェアの被害に遭ったときに58%の人がバックアップデータを利用し復元したと回答しており、いかに日頃からバックアップを取っておくことが大切かが分かります。

データのバックアップは「保存先」「対象」「頻度」という3つを明確して実施することが重要です。

まずは、バックアップデータの保存先を決めましょう。ランサムウェアの被害を想定する場合、同一のネットワークやサーバー内にバックアップをするとバックアップデータも暗号化されてしまう可能性があります。

できるだけ別のサーバーや場所にバックアップデータを保存するよう検討してみてください。次に考えたいのがバックアップデータの対象です。一部のデータだけバックアップを保存していても、バックアップしていないデータが失われてしまうかもしれません。

バックアップデータの容量が大きくなってしまいますが、できる限りすべてのデータを保存することがおすすめです。

そして最後に決めたいのが、バックアップの頻度です。せっかくバックアップデータを保存していても、更新されていなければ意味がありません。例えば、ランサムウェアの被害に遭ったときに1年前のバックアップデータしか保存されていなかったら、最新の1年分のデータを失ってしまいまいます。

できるだけ高頻度で更新できるといざという時に、最新の情報を失わずに済みます。このように、3つの視点でバックアップの方法を再検討してみてください。

| バックアップデータを保存するときのチェックリスト | |

| ① | ランサムウェアに感染したときにダメージを受けない保存先を用意する |

| ② | サーバーやパソコン内のデータをできる限りすべて保存しておく |

| ③ | 万が一の事態に対応できるよう、高頻度でバックアップを実施する |

| ④ | 継続してバックアップできるような仕組みを整える |

【「Arcserve UDP」なら、ランサムウェアに備えたバックアップが可能】

「Arcserve UDP」はサーバやパソコン内にあるアプリケーションやOS、データを「丸ごとバックアップ」して「丸ごともとに戻す」ことができます。 万が一のときに一刻も早くデータ復旧ができるのがもちろんのこと、情報資産となるデータを厳重に管理することが可能です。

ランサムウェア対策として大切なデータのバックアップは必須ですので、まずは無料トライアルがおすすめです。無料トライアルや製品の情報は、下記からご覧ください。

サイバー対策のバックアップならArcserve UDPがおすすめ!

35年間にわたってバックアップソリューションに携わってきた専門ベンダーArcserveが提供するArcserve Unified Data Protection(UDP)は有事における事業継続に重点を置いたサイバー攻撃対策に最適なバックアップ/リカバリ・ソリューションです

サイバー攻撃によるデータ破損や、ランサムウェアなどの感染が発覚しても、即座に発覚前の時点にデータやアプリケーションをロールバックするので、万が一サイバー攻撃の被害を受けても、システム停止による経済的な損失の発生を可能な限り小さくすることができます。

Arcserve UDPについて詳しい情報は以下のリンクからご確認ください。

さらにご興味のある方は、以下のページも是非ご確認ください。

6.まとめ

いかがでしたか?

ランサムウェア被害に事例が把握でき、恐ろしい被害に遭わないためにも対策ができるようになったかと思います。

最後にこの記事の内容をまとめてみると

◎国内のランサムウェア被害の事例は次の5つ

| 国内でのランサムウェア被害事例 | |

| 株式会社日立製作所 | 社内システムに障害が発生し、メールの送受信などに影響が出た |

| ホンダ自動車 | 国内外の工場が一時的に停止、社内システムにも影響を及ぼした |

| 株式会社カプコン | サーバーの保存情報の暗号化やアクセスログの抹消に加えて、個人情報が流出 |

| 多摩都市モノレール株式会社 | 一般事務で使用しているサーバーが襲撃され、ファイルにアクセスできなくなった |

| 宇陀市立病院 | システムサーバ4台や診療部門端末2台などが感染し、一時電子カルテが使えなくなった |

◎海外のランサムウェア被害の事例は次の5つ

| 海外でのランサムウェア被害事例 | |

| アメリカ ユニバーサル・ヘルス・サービス | 全米にある施設内のパソコンと電話システムが停止し、医療サービスに大きな影響を及ぼした |

| イングランド 国民保険サービス | 患者情報にアクセスできなくなったり医療機関でもシステム障害が発生したりして、対応に追われた |

| 中国 個人用パソコン | 数日間で10万台以上のコンピューターがランサムウェアに感染 |

| アメリカ キャノンUSA | 10TB相当のデータが盗まれ、業務に影響を及ぼした |

| アメリカ オールバニー空港 | 管理文書が暗号化されてしまい、身代金を支払う |

◎知っておきたいランサムウェアの種類は次のとおり

| 名称 | 特徴 |

| WannaCry (ワナクライ) | windowsの脆弱性を利用して侵入しデータやファイルを暗号化して、身代金を要求 |

| TeslaCrypt (テトラクリプト) | ファイル拡張子を「vvv」に変更身代金を要求するので、vvvウイルスとも呼ばれている |

| CryptoWall (クリプトウォール) | ファイル拡張子を「aaa」「abc」「zzz」などに変更、身代金を要求する |

| Bad Rabbit (バッドラビット) | ファイルが暗号化されるだけでなく、パソコン起動時の画面に「Bad Rabbit」と表示されて身代金を要求 |

| Oni (オニ) | 遠隔操作ツールを仕込みしばらくの間データやシステムを探索した後にファイル拡張子を「oni」に変更、身代金を要求する |

| Locky (ロッキー) | ファイル拡張子を「locky」や「zepto」などに変更、身代金を要求する |

| SNAKE (スネーク) | 2暗号化されたファイルの拡張子にSNAKEを逆さにした「EKANS」が表示される |

| Maze (メイズ) | ファイルを暗号化する前に重要な情報を盗み、身代金を要求したときに応じない場合は情報を流出させるなどの恐ろしい手段に出る |

| Ryuk (リューク) | Wake-On-Lanを利用し電源が入っていないパソコンにも被害を及ぼし感染規模を拡大していく |

◎ランサムウェアの被害の現状を知るポイントは次の3つ

1)被害の大小に関わらず35%もの企業がランサムウェアに被害に遭遇している

2)メールの添付ファイルによるランサムウェアへの感染が多い

3)一度ランサムウェアに感染してしまうと、復旧までに1週間前後かかる

◎ランサムウェアに感染しないための対策は次の4つ

1)すべてのパソコンやサーバーに最新のセキュリティソフトを導入する

2)インターネット接続のルールを設けるなど、ランサムウェアに対する共通意識を持つ

3)外部サイトへのアクセス制限を設ける

4)万が一ランサムウェアに感染した際にいち早く復旧できるよう定期的にバックアップを行う

この記事をもとにランサムウェアの危険性が把握でき、適切な対策を検討できることを願っています。

コメント