「SaaSを利用したいが、セキュリティ面での心配はない?」

「SaaSを利用する際に、ユーザー側でできるセキュリティ対策は?」

最近増えているSaaSについて、そのような不安や疑問を持っている方も多いのではないでしょうか。

SaaSはクラウド上にあるソフトウエアを、インターネットを通じて利用するサービスです。

それに対して、クローズドネットワークの中で運用されるオンプレミスの方がセキュリティレベルは高いと言われますが、現在ではそうとは言い切れません。

オンプレミスであってもウイルス感染や不正アクセスの恐れもありますし、一方でSaaSもそれぞれにセキュリティ対策を強化しているからです。

政府も「クラウドサービス提供における情報セキュリティ対策ガイドライン」(総務省)を公開して、SaaS提供業者に対策を呼びかけています。

また、SaaSを利用する際に、ユーザー側でも以下のような対策をとることでセキュリティレベルを高めることが可能です。

・ID/パスワードの管理

・アクセス制御

・EMM、覗き見防止フィルムの活用

・運用ルールの見直し

そこでこの記事では、SaaSのセキュリティに関してユーザーが知っておくべきことをまとめました。

◎SaaSとオンプレミス、どちらのセキュリティが高い?

◎SaaSのセキュリティ対策はベンダー側の比重が大きい

◎SaaS利用によるセキュリティ面のメリット

◎SaaS利用で起こり得るセキュリティリスクとその対策

といった基本的なことを説明した上で、実際のセキュリティ対策について解説していきます。

◎SaaSでベンダー側が行うセキュリティ対策

◎SaaSでユーザー側が行えるセキュリティ対策

◎セキュリティ面でSaaSやベンダーを選ぶ際のポイント

最後まで読めば、SaaSのセキュリティに関して不安が解消されるはずです。

この記事で、あなたの会社が安心してSaaSを利用できるよう願っています。

目次

1. SaaSのセキュリティとは

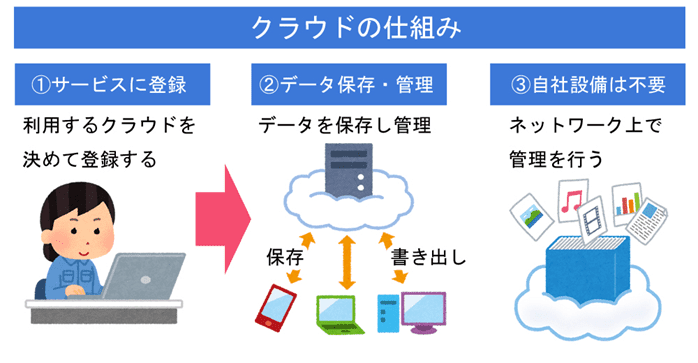

「SaaS」とは、「Software as a Service=サービスとしてのソフトウェア」の略で、「クラウド上のソフトウエアを、インターネット経由で利用するサービス」です。

従来のソフトウエアは、物理メディアからPCにインストールしなければなりませんでしたが、SaaSはその必要がなく、インターネット環境さえあればどこでもすぐに利用できる便利さから、多様なサービスが普及しています。

ただ、インターネットを利用するため、不正アクセスや情報漏洩などのセキュリティリスクは避けられません。

そこでまず、SaaSのセキュリティはどのようになっているのか、基本的な状況を知っておきましょう。

1-1. SaaSとオンプレミス、どちらのセキュリティが高い?

SaaSはクラウド上にあるソフトウエアをインターネットを通じて利用するサービスですが、それに対して自社でシステムを構築し、社内ネットワークを通じて利用する方法を「オンプレミス」と呼びます。

従来は、インターネットに接続されていないクローズドネットワークの中で運用されるオンプレミスの方がセキュリティレベルが高いとされてきました。

これは本当でしょうか?

実際は、オンプレミスといえども完全にクローズドな環境を保持するのは難しいといえます。

というのも、利用している端末がインターネットに接続できる状態であれば、メールなどを通じてウイルスに感染したり、サイバー攻撃を受ける恐れがあるからです。

一方で、SaaSをはじめとするクラウドサービスは、セキュリティリスクを懸念されてきたため、対策を強化するようになりました。

政府も「クラウドサービス提供における情報セキュリティ対策ガイドライン」(総務省)を公開して、サービス提供業者に対策を呼びかけています。

サイバーセキュリティの専門家が最新技術を用いて管理しているため、SaaSの安全性は高まっているといえるでしょう。

つまり、「SaaSはオンプレミスよりセキュリティ面で劣る」とは言い切れず、利用者側は個々のサービスのセキュリティ対策を見極めて判断する必要があるのです。

【SaaSのしくみ】 【オンプレミスのしくみ】 【オンプレミスのしくみ】 |

1-2. SaaSのセキュリティ対策はベンダー側の比重が大きい

前述したように、SaaSのセキュリティ対策は強化されていますが、そのレベルはサービスごとに異なるのが実情です。

そこで、「セキュリティレベルが低いなら、ユーザー側が対策すればいい」と考える方もあるでしょう。が、これは簡単なことではありません。

というのも、SaaSのセキュリティ対策は、サービス提供企業=ベンダー側の責任に任せなければならない部分が大きいからです。

SaaSの場合、ソフトウエアはベンダーが保有するクラウドサーバ上で稼働していて、その運用も管理もベンダーが行っています。

ユーザー側がソフトウエアやサーバ自体に何か手を加えられる余地はありません。

そのため、SaaSを利用する際には、事前にセキュリティレベルをよく確認することが重要なのです。

ちなみに、ユーザー側はセキュリティに関してまったく何もできないかというとそうではなく、少ないながらも対策できることはあります。

それについては、のちほど「5. SaaSでユーザー側が行えるセキュリティ対策」で解説しますので、ぜひ読んでください。

2. SaaS利用によるセキュリティ面のメリット

実は、SaaSを利用することで、ユーザー側にはセキュリティ面でのメリットもありますので、それについても触れておきましょう。

主なメリットは以下の2点です。

・ユーザー側の責任範囲が小さい

・自社でのセキュリティ診断や対策のアップデートが不要

2-1. ユーザー側の責任範囲が小さい

前章で「1-2. SaaSのセキュリティ対策はベンダー側の比重が大きい」と説明しましたが、これは裏返せば「ユーザー側の責任範囲が小さい」とも言えます。

これは実は、ユーザーにとってはメリットでもあります。

オンプレミスであれば、セキュリティ対策の構築は自社でしなければなりませんし、もし何かトラブルがあれば、その対応も自社の責任です。

それによってデータが破損したり、個人情報が漏洩するなど実害が生じた場合は、復旧費用や損害賠償なども発生するでしょう。

それがSaaSなら、ベンダー側に任せることができるのです。

インシデントの対応、責任の所在がSaaSサービスの方にあることで、高いレベルのセキュリティ対応を、自社の責任は最小限で受けることができるというわけです。

2-2. 自社でのセキュリティ診断や対策のアップデートが不要

前述のように、サイバーセキュリティに関してはベンダー側も常に対策を強化していますが、それに対して不正アクセスやハッキングなどを行うクラッカー側も、次々と新しい攻撃を繰り出してきます。

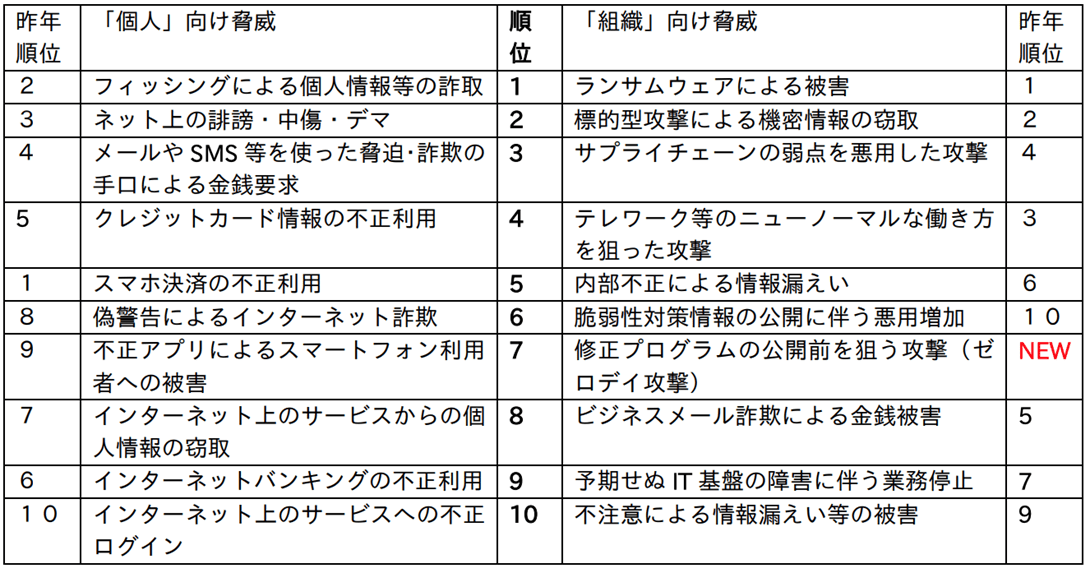

以下の表は、独立行政法人情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威 2022」です。

2021年に発生し、社会的に影響が大きかったと考えられる情報セキュリティに関する脅威をランキングづけしたものですが、「組織向け脅威」の7位に「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」が新たにランクインしています。

【情報セキュリティ10大脅威 2022】

出典:独立行政法人情報処理推進機構(IPA)「情報セキュリティ10大脅威 2022」

出典:独立行政法人情報処理推進機構(IPA)「情報セキュリティ10大脅威 2022」

「ゼロデイ攻撃」は、ソフトウエアなどに何らかの脆弱性が見つかった際に、その情報が公開されたり対策が講じられる前に、素早くその脆弱性を狙う攻撃方法です。

これは、前年にはこのランキングに登場していなかったもので、最新の脅威だといえるでしょう。

このように、クラッキングの方法や技術は日々進化しているため、ユーザー側も常時それに対応できるようセキュリティ診断を行い、セキュリティ対策をアップデートしなければなりません。

ただ、SaaSであればこの診断や対策もベンダー側が行ってくれます。

ユーザー企業側は、セキュリティの専門家をアサインしたり、アップデート費用をかけたりする必要なく、最新のセキュリティ対策を受けられるのです。

3. SaaS利用で起こり得るセキュリティリスクとその対策

ところで、実際にSaaSを利用した際に想定されるセキュリティリスク、インシデントにはどのようなものがあるのでしょうか?

それは主に以下の3種に大別されます。

・不正アクセス、サイバー攻撃

・データの消失、破損

・内部からの不正利用、情報漏洩

3-1. 不正アクセス・サイバー攻撃

SaaSはインターネットを経由して利用するため、第三者から不正アクセスされたりサイバー攻撃を受けるリスクは常にあります。

利用にはもちろんIDやパスワードが必要ですし、2段階認証を採用しているサービスも多くありますが、それでも無関係な誰かにアクセスされ、情報が盗まれたりマルウエアを仕込まれたりする事例はたびたび発生しています。

そうなると、顧客情報などの機密データが盗まれたり、システムが破壊されて業務に重大な支障が出たりするため、もっとも厳重な対策が必要です。

たとえば以下のような例が考えられます。

・ファイアウォールやIDS、IPSなどを導入する

・アクセスログを管理する

・脆弱性診断で、セキュリティの弱い部分を見つけて対応する など

これらの対策については、「4. SaaSでベンダー側が行うセキュリティ対策」でも解説しますので、そちらも読んでみてください。

3-2. データの消失・破損

故意によるインシデントではなく、事故や不具合によるリスクも想定されます。

たとえば、インターネットの接続不良やサーバの不調などが発生すると、データが正しく保存されなかったり、保管していたデータが破損するかもしれません。

その場合は、もちろんベンダー側が復旧作業を行いますが、中には復旧できずに失われてしまうデータもあるでしょう。

そのようなことを避けるために、自動でバックアップを作成するサービスもありますが、ユーザー側も何らかの形でこまめにバックアップをとれるような体制を整えておくのがおすすめです。

3-3. 内部からの不正利用・情報漏洩

また、内部にもリスクはあります。

たとえば、ユーザー企業でIDを持っている者が、業務外で不正にアクセスして情報を閲覧したり、中には悪意を持って情報を外部に持ち出し、第三者に横流しするケースも考えられるでしょう。

このようなことを未然に防ぐには、ユーザー企業側でアクセス制限、アクセス管理を厳密にすることや、社員へのITリテラシー教育を徹底するなどの努力が必要です。

4. SaaSでベンダー側が行うセキュリティ対策

SaaSにはさまざまなセキュリティリスクが考えられることがわかりました。

では、それに対してベンダー側ではどのような対策をとっているでしょうか?

その詳細はベンダーごと、サービスごとに異なりますが、主に以下のような対策が挙げられるでしょう。

・脆弱性診断の実施

→SaaSのソフトウエアなどにセキュリティの弱い部分がないかを常にチェックし、対策する

・不正アクセス対策 →不正アクセスをブロックするファイアウォール、IDS・IPSなどを導入する

・認証サービスの導入 →2段階認証などで、ログイン時に本人確認を厳密化する

・アクセスログの管理 →誰がいつアクセスしたかを管理する

・データや通信の暗号化 →第三者には解読できないように、データや通信を加工する

・サーバ障害への対策 →運用監視システムなどを利用して、サーバ障害を未然に防ぐ

・バックアップ →データやシステムのバックアップを作成しておく

・BCP対策 →自然災害や事故など不測の事態に際しても、問題なく運用できるような計画を策定する など

SaaSの利用を検討する際には、ベンダーがこれらのうちどのような対策をどのレベルで行っているかを確認して、十分なセキュリティ対策をとっているサービスを利用するようにしてください。

5. SaaSでユーザー側が行えるセキュリティ対策

一方、SaaSのシステム側のセキュリティに対して、ユーザー側が行える対策は多くはありません。

が、SaaSを利用する「人」と「PC」に関してはできることもあります。

たとえば、以下のような対策です。

・ID/パスワードの管理

・アクセス制御

・EMM、覗き見防止フィルムの活用

・デバイスやシステムの管理を一元化

・自社内のセキュリティ強化

・SaaSが利用できない場合の準備

・運用ルールの見直し

5-1. ID/パスワードの管理

まず第一に、「ID/パスワードの管理」は厳重にしましょう。

・パスワードはなるべく桁数を多く、大文字、小文字、数字、記号などを取り混ぜたものにする

・ID/パスワードは自分以外には教えない

・ID/パスワードを複数人で共有しない

・ID/パスワードを複数のサービスで使い回さない

・端末にID/パスワードや認証情報の記録を残さない

・2段階認証を用いる

といった対応が必要です。

5-2. アクセス制御

次に、アクセスできる人や場所などを管理する「アクセス制御」も必須です。

SaaSを利用できる人、できない人の範囲を定め、どの端末からアクセスするのか、利用できる時間はいつからいつまでかなどを決めてきます。

また、人によって利用できる機能や閲覧できるデータを段階分けして、権限によって制限をかけるのもいいでしょう。

そのためには、アクセス制限ができたりアクセスログが取れるサービスを選ぶ必要があります。

5-3. EMM、覗き見防止フィルムの活用

SaaSを利用する端末にも、セキュリティ対策をしておきましょう。

SaaSはオフィスだけでなく、外出先やリモートワークでもモバイル端末から利用できるのがひとつのメリットです。

ただ、そのような使い方をしていると、ネットワークから簡単に不正アクセスされたり、機密データが不特定多数の目に晒されるなど、セキュリティリスクは高まるでしょう。

そこで、「EMM」や「覗き見防止フィルム」などが有効です。

「EMM」は、スマートフォンやノートパソコンなどのモバイル端末に関して、端末自体やアプリケーション、コンテンツなどを一括管理するシステムです。

その機能の中に、モバイル端末のリモート制御があり、もし端末を紛失したり盗難にあったりした場合には、端末上のデータを消去することが可能です。

また、アナログな方法ですが、端末の画面に覗き見防止フィルムを貼ることで、無関係の誰かに情報やパスワードを盗み見られるリスクも避けられます。

5-4. デバイスやシステムの管理を一元化

また、SaaSだけでなく社内で利用されているデバイスやシステムなど、IT資産をすべて一元管理するのも有効です。

管理担当者を設け、その指揮のもとで利用状況やログの監視、OSやソフトウエアのアップデート管理、セキュリティ脆弱性のチェック、セキュリティ対策の計画と実行などを一括して行います。

それにより、万が一セキュリティホールが生じた際にも目が行き届き、リスクの早期発見、対策も可能になるでしょう。

5-5. 自社内のセキュリティ強化

SaaSを利用することによって、ユーザー企業側はセキュリティ対策をベンダーに委ねることができます。

が、だからといって任せきりにしていては、自社の人為的なミスや内部での不正使用、不正アクセスなどのリスクは残ってしまいます。

そこで、SaaSとはまったく切り分けて、自社のセキュリティ自体を高める取り組みにも着手しましょう。

具体的には、以下のような施策が考えられます。

・ネットワークのセキュリティ強化

・デバイスの管理

・社員へのITリテラシー教育の徹底 など

ここで目指すのは、SaaS関連に限らず社内全体のセキュリティ強化です。

SaaS導入はひとつのきっかけとして、ここであらためて全体を見直すことで、さらにセキュリティ面での安心感が得られるはずです。

5-6. SaaSが利用できない場合の準備

最後に、万が一SaaSが利用できなくなったらどうするか、自社の対応も準備しておきましょう。

たとえばインターネットの接続不良やサーバの不調があれば、SaaSの利用が制限される恐れがあります。あるいは、障害によって重要なデータが失われてしまうかもしれません。

その場合、何も対策していなければ、復旧までの間は業務が停止してしまい、ただ待つだけになるでしょう。そのようなことのないよう、SaaSが使えなくても一時的であれば業務を続けられる代替の仕組みを用意してください。

たとえば、データはバックアップをとっておき、ネットワーク以外のルートで閲覧できるようにする、SaaSを利用しない連絡手段も確保しておくなどです。

ここまで準備しておけば、安心してSaaSの利用に踏み切れるでしょう。

5-7. 運用ルールの見直し

そして、もっとも重要なのは、SaaS導入に際して業務の運用ルールを見直し、社員に徹底することです。

まず、誰がいつどこでアクセスできるのか、その記録はどのように残すのか、情報はどのように取り扱うのか、誰が管理するのかなどのルールを明確化します。

その上で、社員全員に周知し、ルール厳守をはかりましょう。

ベンダーやユーザー企業がどれほど高いレベルのセキュリティ対策を行っても、利用する人のリテラシーが低かったり、悪意を持って故意に何かを行えば、そこから重大なインシデントにつながってしまいます。

技術面だけでなく、人為的なリスクに対しても十分な予防策が必要なのです。

6. セキュリティ面でSaaSやベンダーを選ぶ際のポイント

ここまでで、SaaSのセキュリティ面の現状についてはよく理解できたかと思います。

ただ、それを踏まえて実際にサービスを選ぶとなると、「どれがいいのかわからない」という方も多いのではないでしょうか?

そこでこの章では、セキュリティの視点でSaaSサービスを選ぶ際に、どんな要件を確認すればいいかをあげておきましょう。

具体的には、以下の4点です。

・ISOを取得しているか

・どのようなセキュリティ対策をとっているか

・ユーザーとの責任範囲はどうなっているか

・インシデント対応はどうなっているか

6-1. ISOを取得しているか

「ISO」とは、「International Organization for Standardization=国際標準化機構」というスイスの機関の略称です。

さまざまな製品やサービスに関して、国際的に通用する規格=「ISO規格」を制定し、個々の製品・サービスがこの基準に適合しているかを認定しています。

SaaSに関しては「ISO27017=クラウドセキュリティ規格」などがあるので、これらを取得しているベンダー、サービスであれば、安全性や信頼度において国際的に一定の基準を満たしていると言えるでしょう。

6-2. どのようなセキュリティ対策をとっているか

次に、ベンダーが実際にどのようなセキュリティ対策をとっているかも確認します。

これについては、各サービスの製品紹介ページなどで公開されている場合もありますが、わからなければ問い合わせてみましょう。

ベンダーがとれる具体的な対策は、「4. SaaSでベンダー側が行うセキュリティ対策」で挙げていますので、それらを実施しているサービスを選んでください。

6-3. ユーザーとの責任範囲はどうなっているか

「1-2. SaaSのセキュリティ対策はベンダー側の比重が大きい」「2-1. ユーザー側の責任範囲が小さい」でも触れたように、SaaSのセキュリティ対策とその責任は、ベンダー側が担う部分が大きくなっています。

ユーザー企業としては、高いセキュリティレベルは確保しつつも、自社が担う責任はできるだけ小さくしたいのが正直なところでしょう。

そこで、SaaS利用に関する責任範囲はどのように規定されているかをよく確認してください。

特にデータに関しては、消失や破損があった場合どちらに責任があるのか、どのような補償が得られるのかが重要です。

責任や補償については、利用規約に明示されているケースが多いと思いますので、かならず事前に確認し、納得できたSaaSのみを利用するようにしましょう。

6-4. インシデント対応はどうなっているか

そして、いざ何らかのセキュリティ上の問題が生じた際に、どのような対応が用意されているのかも重要です。

マルウエア感染やサイバー攻撃などでシステムに障害が生じた際に、どのように復旧するのか、復旧までの間はどのような対応か、情報漏洩があった場合どうやってリカバーするのか、原因の究明と報告は受けられるのかなど、具体的な対策が定められていればより安心です。

SaaSのデータを脅威から守るには

アークサーブのデータ保護ソリューション

「Arcserve UDP」がおすすめ

アークサーブのデータ保護ソリューション「Arcserve UDP」は、多様なサイバーインシデントから大切なビジネスデータを保護し、適切に管理します。

また、ファイル単位ではなくディスク全体を丸ごと高速バックアップする「簡単イメージバックアップ」で、OSやデータを含むシステム全体をまとめて簡単に復旧することも可能です。

その他にも、以下のような多彩な機能を備えています。

<簡単!でも柔軟にバックアップ>

簡単なだけでなく、小規模・大規模、物理・仮想・クラウド、Windows・Linuxを問わず、柔軟なバックアップやリストアを実現

・継続的な増分バックアップ

・アプリケーションの簡単バックアップ

・ベアメタル復旧

・ドラッグ&ドロップによる簡単ファイルリストア など

<仮想化統合基盤に関わる要件をまとめて対応>

仮想環境に統合するシステムに求められる多くの機能を盛り込みました

・物理・仮想マシンの統合管理

・エージェントレス バックアップ

・イメージバックアップのテープ保管

・コマンドラインインターフェイス など

<災害対策を適切なコストで実現>

災害対策ソリューションに求められる多くの機能を盛り込みました

・バックアップデータの重複排除

・バックアップデータのレプリケート

・仮想スタンバイサーバの自動作成

・インスタント VM など

データ保護に関する課題全般に対応、高度なセキュリティを実現します。

まずは「Arcserve UDP」の無償トライアルをお試しください!

ダウンロードはこちらから

7. まとめ

いかがでしたか?

SaaSのセキュリティに関して、不安が解消されたかと思います。

ではあらためて、記事の内容をまとめてみましょう。

◎SaaSのセキュリティは強化されていて、オンプレミスよりレベルが低いとは限らない

◎SaaS利用で起こり得るセキュリティリスクは、

・不正アクセス、サイバー攻撃

・データの消失、破損

・内部からの不正利用、情報漏洩

◎SaaSでベンダー側が行うセキュリティ対策は、

・脆弱性診断の実施

・不正アクセス対策

・認証サービスの導入

・アクセスログの管理

・データや通信の暗号化

・サーバ障害への対策

・バックアップ

・BCP対策 など

◎SaaSでユーザー側が行えるセキュリティ対策は、

・ID/パスワードの管理

・アクセス制御

・EMM、覗き見防止フィルムの活用

・デバイスやシステムの管理を一元化

・自社内のセキュリティ強化

・SaaSが利用できない場合の準備

・運用ルールの見直し

◎セキュリティ面でSaaSやベンダーを選ぶ際のポイントは、

・ISOを取得しているか

・どのようなセキュリティ対策をとっているか

・ユーザーとの責任範囲はどうなっているか

・インシデント対応はどうなっているか

以上を踏まえて、あなたの会社が安全にSaaSを利用できるよう願っています。

コメント