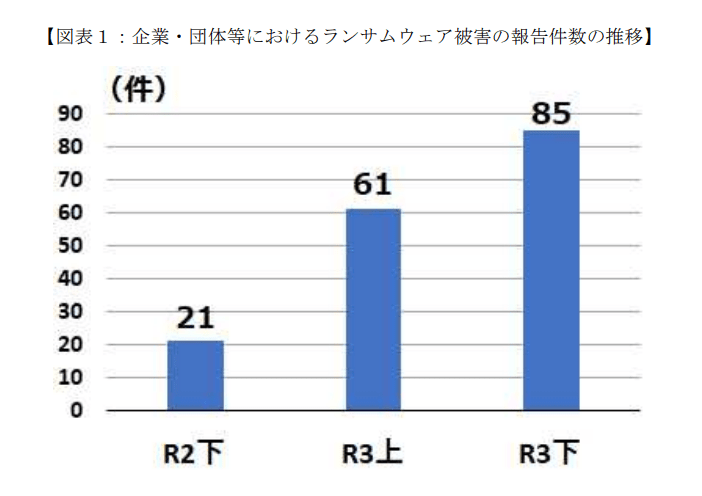

ランサムウェア被害、残念ながら日本でも着実に増えつつあります。

令和4年に公開された警察庁の広報資料にある、ランサムウェア被害の報告件数です。

グラフ下部の「R2下」は令和2年下期、「R3上」は令和3年上期、「R3下」令和3年下期を意味します。

何故、被害が減らないのでしょうか、効果的な対策ってないのでしょうか。

残念ながら、これをしておけば感染被害には遭わない!といいきれるような対策は存在しません。

オレオレ詐欺が一向に減少しないのと似ていて、人間の心理を突いた犯罪同様、ランサムウェアも巧妙化、進化し続けています。

この記事では、被害に遭わないためには、現時点でどのような攻撃があって、どんな対策をしておけばいいかを具体的に分かりやすく説明していきます。読み終わったら、何に取組めばよいか分かるようになるでしょう。

目次

1. ランサムウェアとは

端末を感染させロックや暗号化して使用不能とした後に、元に戻すことを謳って「身代金」を要求するマルウェアです。ランサムウェアという言葉は、英語の「身代金ランサム (Ransom) 」と「ソフトウェア(Software)」を組み合わせた造語です。

*マルウェア: 不正で有害に動作させる目的に作成されたソフトウェアや悪質なコードの総称です。良く知られているウイルスやワーム等々を含んだ総称として使われます。

身代金を払ったから必ずファイルが復号され元に戻せる保証はなく、また、支払うことで、犯罪を助長させることにもつながるので、支払いは絶対にお勧めできません。

2. ランサムウェア攻撃の種類

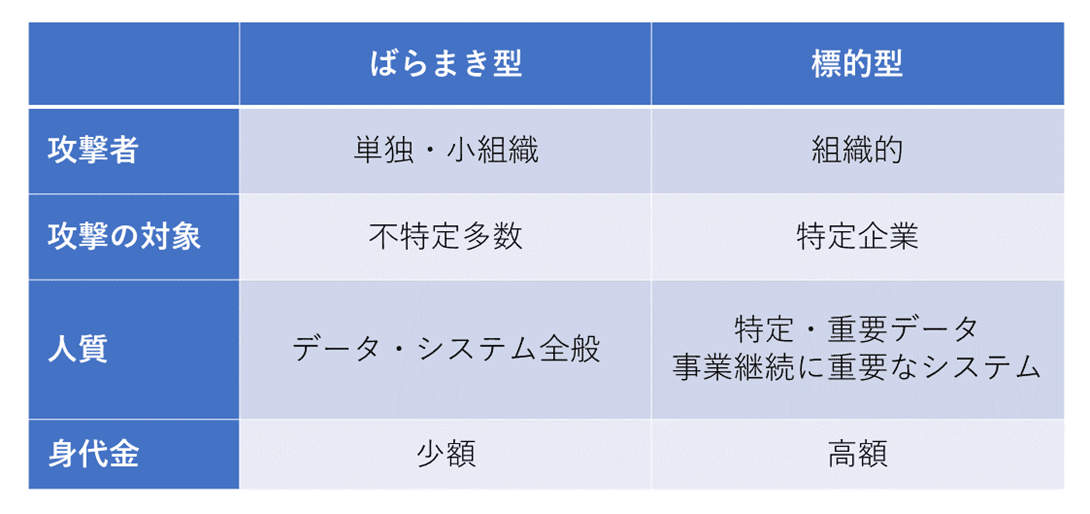

攻撃タイプは2種類「ばらまき型」「標的型」で捉えておくと攻撃傾向と対策が把握しやすいです。

ランサムウェア攻撃のタイプ

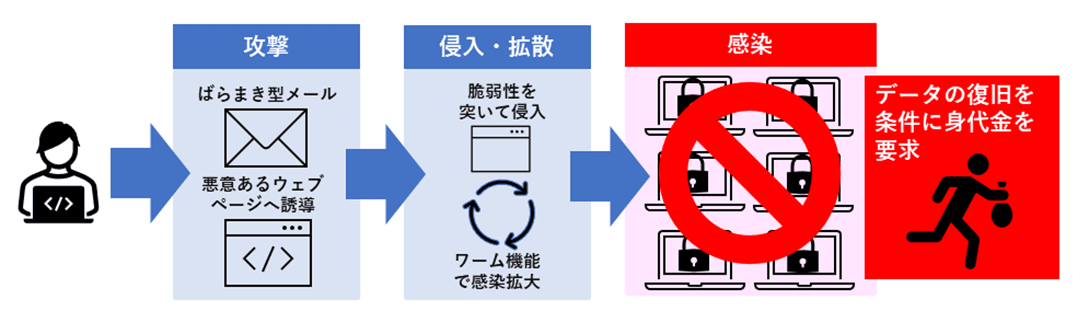

2-1. ばらまき型

不特定多数の利用者を狙って電子メールを送りつけることで感染させ、そこから増殖させていくタイプの攻撃です。

2017年に被害が世界的に拡散したランサムウェアのWannaCry あたりから主流になってきたようです。

不特定多数に攻撃を仕掛け、脆弱性を突いて侵入し、ネットワーク内に同じような脆弱性のある環境がある場合はワームといわれるマルウェアで増殖して感染を図ります。

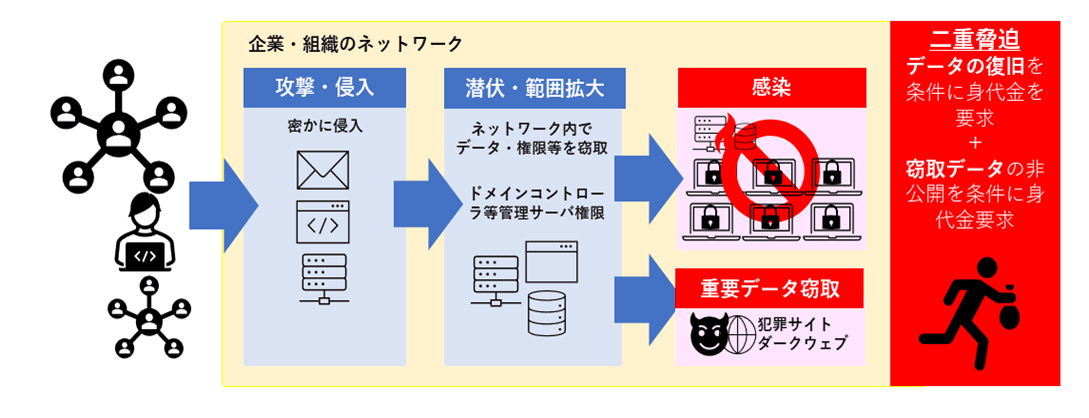

2-2. 標的型

特定の組織に狙いを定め、その企業のネットワークへひそかに侵入、潜伏して、事業継続に関わるシステムや、機微情報等が保存されている端末やサーバーを探し出して、重要と思われる情報を窃取したり、ドメインコントローラのような管理サーバーを乗っ取って、一斉に企業・組織内の端末やサーバーをランサムウェアに感染させたりする攻撃方法です。復旧させないためにバックアップ等も同時に狙われることがあります。攻撃も組織的になり、分業や連携攻撃など特化され、身代金の金額も大きいです。

ばらまき型が拡がった後2018年~2019年頃から標的型が用いられ始めました。

2020年頃からは、VPN機器からの侵入等、特定の個人や企業・団体等を標的とした手口に変化しており、企業のネットワーク等のインフラを狙うような標的型になっています。

また、データの暗号化のみならず、データを窃取した上、企業・組織に対し「対価を支払わなければ当該データを公開する」などと金銭を要求する二重恐喝(ダブルエクストーション)という手口も確認されています。

この手口は、ランサムウェアにより暗号化したデータを復旧するための身代金の要求に加え、暗号化する前にデータを窃取しておき、支払わなければデータを公開する等と脅迫する攻撃方法です。身代金が支払われない場合、データの一部をウェブに公開し、日数の経過後徐々に公開範囲を広げると脅す場合もあります。

3. ランサムウェア被害例

国内、海外の代表的なランサムウェア被害例を挙げてみました。

ばらまき型・攻撃型に分類してリストにしました。ランサムウェアは同じ種類や亜種であるものも多いので、国境に関係なく被害が広がっていることが分かります。

ばらまき型

| 日付 | 企業・組織 | 被害概要 | ランサムウェアタイプ | |

| 国内 | 2017年5月 | 株式会社日立製作所 | 社内システムに障害が発生し、メールの送受信などに影響が出た | WannaCry |

| 2021年10月 | 徳島県つるぎ町立半田病院 | 電子カルテがランサムウェアに感染し、システムが利用できなくなった | LockBit 2.0 | |

| 海外 | 2017年5月 | 英国国民保険サービス | MRIや血液貯蔵冷蔵庫など、7万台の機器が影響を受けた | WannaCry |

| 2019年5月 | 米国 ボルチモア市 | サーバーの大部分がシャットダウンされてしまうという事態に陥った | RobbinHood | |

| 2019年9月 | デンマーク・デマント社 | 世界的に補聴器で有名なメディカル機器メーカー、製造等グローバルなシステムも被害に | NotPetya | |

| 2020年5月 | 米国 Grubman Shire Meiselas & Sacks Law Firm | エンタメ・メディア系の法律事務所、複数の有名人の個人情報がダークウェブに公開される | Revil | |

| 2020年6月 | 米国 University of California San Francisco | コロナ関連の医療研究関連のサーバーが感染、身代金を支払いアクセス回復 | Netwalker |

標的型

| 日付 | 企業・組織 | 被害概要 | ランサムウェアタイプ | |

| 国内 | 2020年6月 | 本田技研工業 | 国内外の9工場で一時生産が停止。事務系社員のパソコンも使えなくなる | Snake (Ekans亜種) |

| 2020年11月 | カプコン | 不正アクセスして社内のデータを盗み、さらに社内システムのデータを暗号化。一時業務停止に追い込まれた。 | Ragnar Locker | |

| 2022年2月 | 小島プレス工業 | リモート接続機器から子会社内のネットワークに侵入し、サーバやパソコン端末の一部でデータが暗号化、トヨタの国内全14工場28ラインを停止に拡大した。 | RobbinHood | |

| 2022年3月 | デンソー | 自動車部品の設計・開発を担当するドイツ法人が被害、闇サイトに一部データを暴露 | Pandra | |

| 海外 | 2021年5月 | コロニアルパイプライン | 米国東海岸の燃料供給の45%を担う民間企業、1週間にわたって操業停止に追い込まれた。 | DarkSide |

| 2021年5月 | JBS | ブラジルを拠点とする世界最大手の食肉加工業者。米・加・豪のITシステムに障害が発生しシステムを停止 | REvil | |

| 2021年7月 | Kaseya | VSAというリモートコントロールアクセスを提供するサーバーの脆弱性を利用してランサムウェアを配布、約1500社が攻撃を受けた可能性。 | DarkSide | |

| 2021年11月 | MediaMarket | 欧州最大の家電量販店、オランダとドイツでITシステムが停止し、店舗運営に支障をきたした | Hive |

ここでは、代表的で感染被害が大きく、多くニュースで取り上げられたもの上げてみました。

感染被害の詳細等を知りたい場合は、以下の記事を参考ください。

【最新】ランサムウェアの国内外の被害事例10選と予防法を紹介

4. ランサムウェア攻撃から守るための予防対策

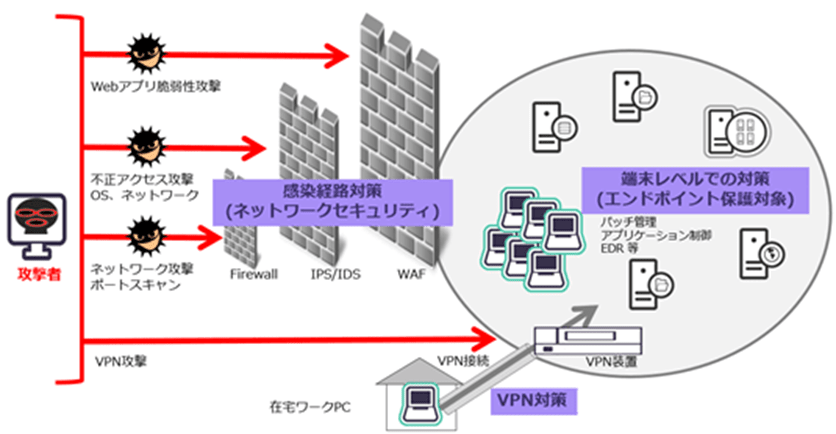

予防対策を考えた場合、現時点での最善の方法は「多層防御」アプローチです。

これは複合的にセキュリティ対策をとることで、攻撃のハードルを高めることで攻撃を防ぐ対策です。

システム利用で想定される各レベルでセキュリティ対策を施すことで侵入のハードルを上げるアプローチです。

基本は、侵入経路 (層) ごとに予防対策を打っていきます

・メールやURLに注意する (メール、ウェブ経由での対策)

・OSやアプリケーションを最新に保つ(OS/アプリケーションの脆弱性対策)

・セキュリティ対策ソフトの導入 (端末レベルでの対策)

・ログイン権限やパスワードの強化(認証レベルの強化・多要素認証)

・社内教育・訓練(人的要素)

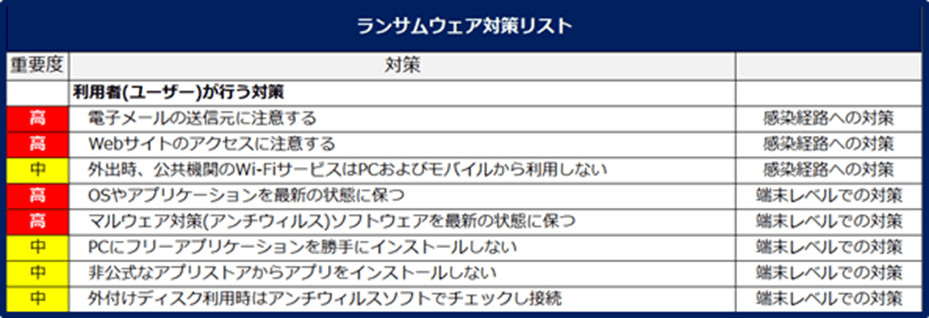

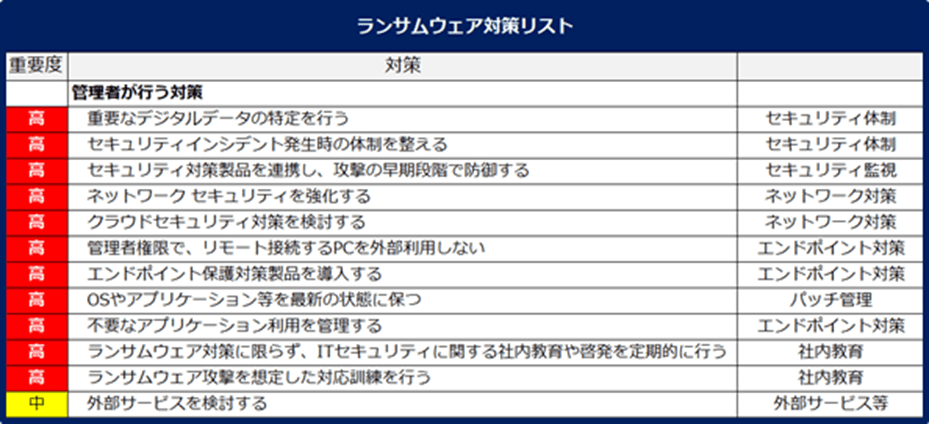

別記事、「究極のランサムウェア対策チェックリスト!攻撃を防ぐ為の30の対策と対処まとめ」で、2章、2-1. 利用者(ユーザー)が行う対策、および 2-2. 管理者が行う対策をリスト化して説明しています。参考までに以下にリストあげておきます。詳細は、記事を参考にしてみてください。

5. ランサムウェアに感染してしまった場合の事後対策

感染後は、まず感染状況を確認したうえで、これ以上の感染を拡大させないように封じ込めを行い、クリーンな状態を確認したうえで、業務復旧を行い、感染前の状態にデータの復元を行います。

対処ステップ1 感染時の状態確認

対処ステップ2 封じ込め

対処ステップ3 業務復旧(データの復元)

では、ステップごとに見ていきましょう

5-1. 対処ステップ1 感染時の状態確認

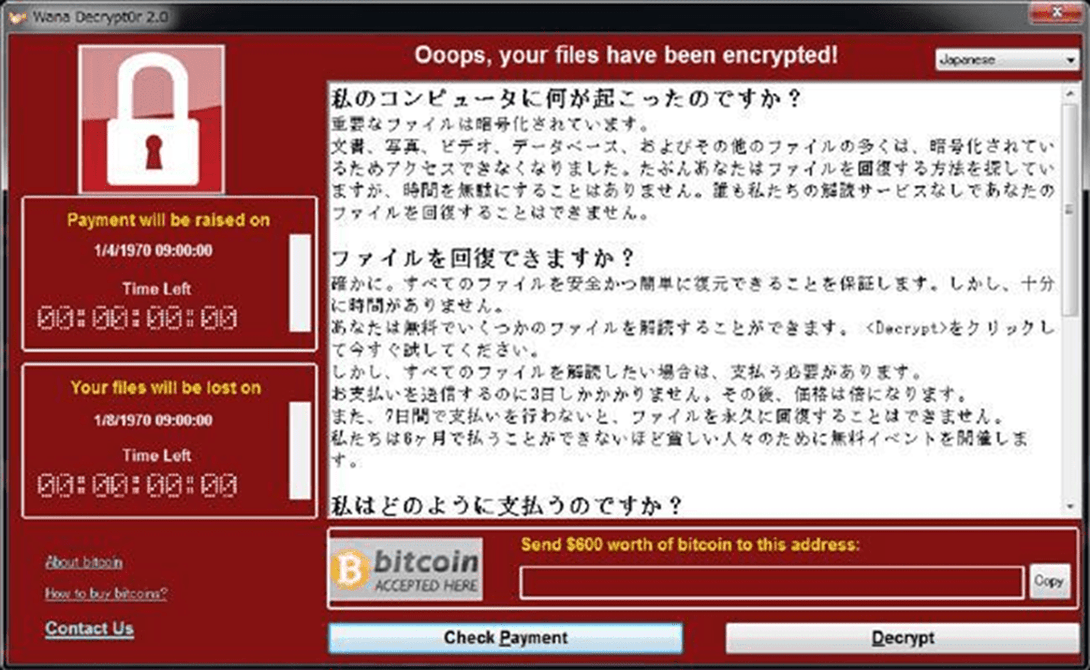

ランサムウェアに感染すると、PCやシステム自体が暗号化されて利用できなくなるので、すぐに分かります。攻撃側も、システムやデータを使えなくして、感染したことを早く認識したいはずです。身代金を払わせることが最終目的だからです。

ランサムウェア (WannaCry) の場合は、以下のようなメッセージが画面に表示され、身代金を払うように指示がついてます。

ランサムウェア感染の様子を撮影した動画もあり、様々な感染例を見ることもできます。感染が一気に、そして一目でわかることが分かると思います。ちょっと気持ちのわるい映像もあるので、気をつけて。

* 出典元: 三井物産セキュアディレクション株式会社

5-2. 対処ステップ2 封じ込め

次は、封じ込めを行って感染源を特定しクリーンな状態を確保します。

以下の手順を踏んで、感染の封じ込めができるように準備しましょう。

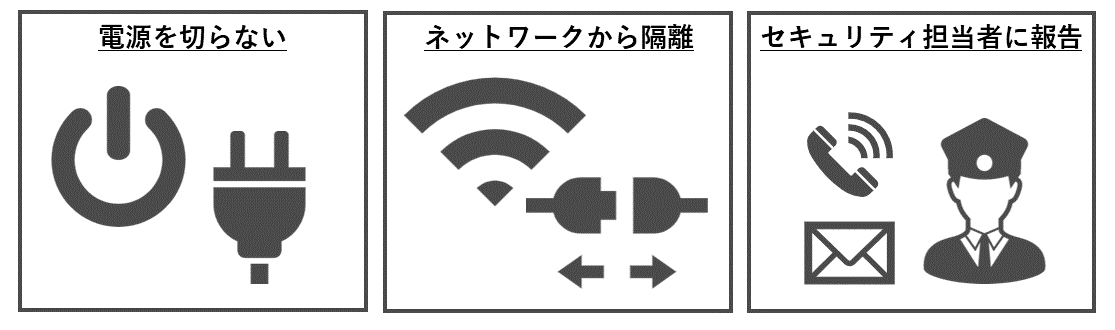

・感染した端末の電源を切らない

感染した端末内に復号に必要な情報が残っていることがあるため、端末の電源は切らないようにしましょう。

・感染した端末をネットワークから隔離する

ランサムウェアは、ネットワーク上に接続されている他の端末にも感染を広げることから、有線LANであればLANケーブルを抜き、無線LANであれば端末を機内モードに設定するか、Wi-Fiルータの電源を落として、ネットワークから隔離しましょう。端末上で不審な操作、アカウント、プロセスやセッションの有無などを調査し、対応策を決める必要があります。

・セキュリティ担当者に報告する

ランサムウェアは、他の端末に感染を広げるため、組織全体で状況を把握することが必要です。セキュリティ担当者は、他にも感染拡大していないか、感染源の特定や、原因特定をして、感染源を根絶やしにする必要があります。

場合によっては、支店や提携会社などにも速やかに報告することが感染拡大を防止することになります。

業種によっては、所管省庁へ報告するほか、取引のあるセキュリティ企業やサイバーセキュリティ対策機関である独立行政法人情報処理推進機構(通称:IPA)やJPCERT/CCに連絡し、事後対応の指示を受け行動をしてください。

警察庁は、都道府県警察のサイバー犯罪相談窓口を設けています。

警察庁サイバー犯罪対策プロジェクト: 都道府県警察本部のサイバー犯罪相談窓口一覧

5-3. 対処ステップ3 業務復旧 (データの復元)

封じ込めが完了して、クリーンな状態を確認してから、データの復元に進みます。

最初に、暗号化されたデータやシステムを復号可能か確認しましょう。復号不可能な場合は、バックアップからの復元を行います。

・復号可能か確認

セキュリティ担当者が事態を把握する中で、ランサムウェアの種類が判別できたら 「No More Ransom」サイトで暗号化されたデータが復号可能か否かを確認しましょう。

サイト上でランサムウェアを特定するツールがあり、ランサムウェアに暗号化されたファイル2種類をアップロードして、身代金要求の情報(メースアドレスやサイト等)を記入するとサイト側で判断して、該当した場合は、復号ツールへとガイドしてくれます。

どの程度の割合で復号可能かは不明ですが、可能性はゼロではないので確認してみるといいでしょう。

・バックアップからの復元

復号が難しい場合は、感染前の状態にバックアップから復元することになります。必ず、感染前のバックアップから復元するようにしてください。

また、復元したシステムの状態では、脆弱性が残っている可能性があるので、アンチマルウェアソフトでのフルスキャン、端末レベルでは、OSやアプリケーションなど最新の状態にアップデートしてください。

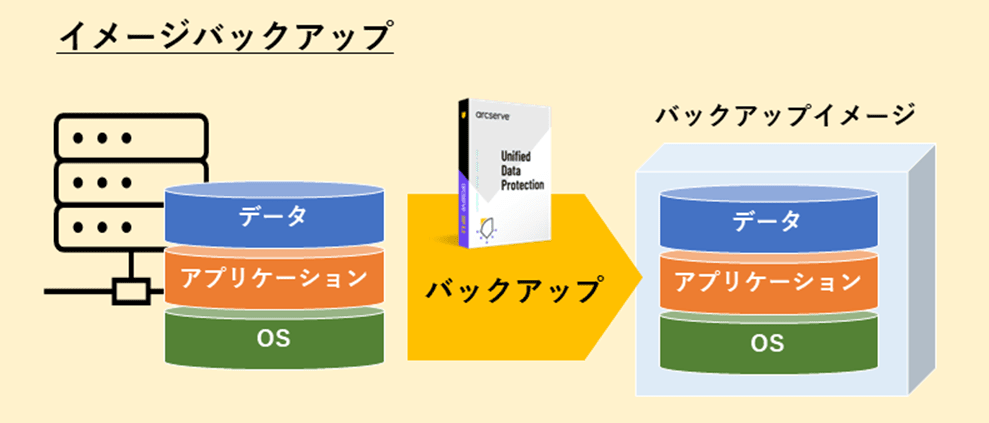

「イメージバックアップ」と「不変ストレージ」で、堅牢なバックアップ保存先を確保

バックアップがランサムウェアで暗号化されないためには、安全な場所に保管する必要があります。

安全な保管場所にはいくつか選択肢がありますが、Arcserve Japanで新製品となる不変ストレージ Arcserve OneXafe を紹介いたします。

※ Arcserve OneXafe 4500 シリーズは、2024年7月、在庫無くなり次第販売終了となりました。

不変ストレージとは、バックグラウンドで定期的に “不変なスナップショット*“ を取得することで、ランサムウェア攻撃でデータに改ざんや削除があっても、正常時の状態に復旧ができます。もし、ランサムウェア攻撃でシステムに侵入されたとして、不変ストレージにあるバックアップデータは改ざんされず、素早く復元することができるストレージです。

* スナップショット: ある時点でのデータ領域を、まるで写真を撮るように素早く、そのままの状態のイメージを保存する機能です。

Arcserve のイメージバックアップ Arcserve UDP シリーズを導入すると、システムを、何世代でも、長期間、データも効率よく圧縮された形で、まるごとバックアップすることができます。

バックアップデータ (Arcserve UDP) を、不変ストレージ Arcserve OneXafeへ保管することで、ランサムウェアからデータを守るだけでなく、効率的な復元も可能な対策になるでしょう。

詳しくは、Arcserve OneXafe をご参考ください。

以下の記事で感染後の対応方法を詳しく説明していますので、ご参考ください。

ランサムウェアに感染したらどうすればいい?対策の感染後の対応を解説

6. まとめ

ランサムウェアは、データやシステムを乗っ取り暗号化して、データを回復目的に金銭をとるマルウェアの一種です。最近では、標的型攻撃が主流になり、請求額も大きくなり、被害も拡大しています。

ランサムウェア攻撃の種類として、ばらまき型と標的型があり、標的型が多く見受けられるようになってきました。国内外を問わず、様々な企業・組織で感染被害をうけており、今後もこの傾向は続いていきそうです。

ランサムウェア攻撃から守るためには、多層防御アプローチをとりいれ、ユーザー、管理者ともにできうる対策をとっておくことが重要です。

それでも、感染した場合の事後対策としては、

3つのステップ

・感染時の状態、

・封じ込め

・業務復旧(データの復元)

で対応することがポイントでした。

最近の攻撃傾向や過去被害例などを参考にして、予防策と事後対応策をとることをお勧めします。

あなたの企業・組織のランサムウェア対策として参考にしていただければ幸いです。

コメント