「ランサムウェアの攻撃を受けると、情報漏洩されてしまうの? それはどんな手口?」

「ランサムウェアによって情報漏洩されないためには、どんな対策が必要?」

企業のセキュリティ担当者の中には、そのような不安や疑問を持っている方も多いでしょう。

ランサムウェアで情報漏洩されるのは、「二重脅迫」という手口のケースです。

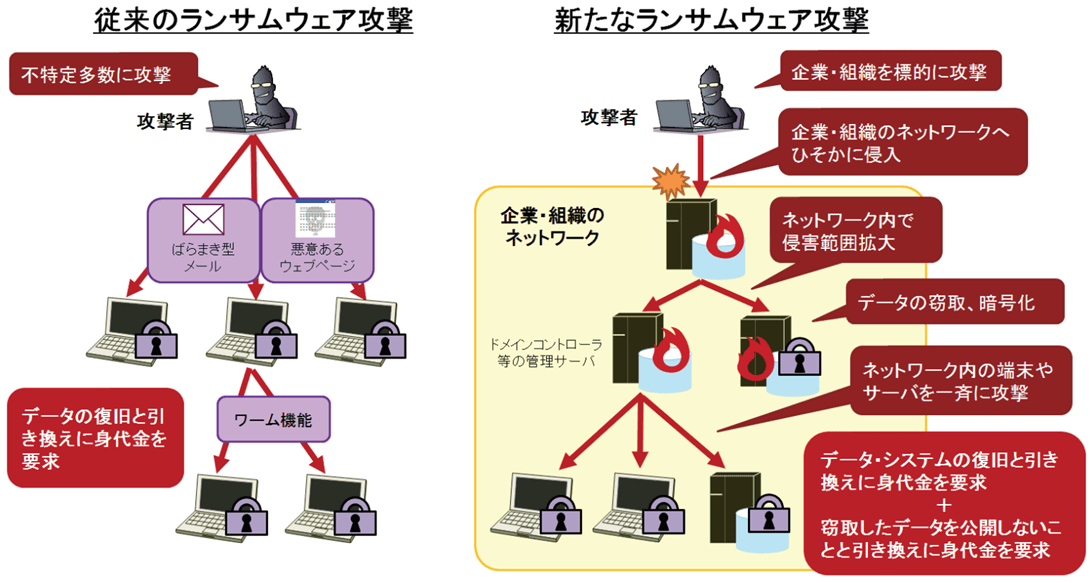

従来のランサムウェアは、企業や団体のネットワークに侵入して重要なデータを暗号化したり、システムをロックして、「解除してほしければ金銭を支払え」と「身代金」を要求する手口でした。

そのため、情報は閲覧できませんが、漏洩されるわけではなくありません。

が、「二重脅迫」はそれに加えてデータを盗み出し、「データを公開されたくなければ、金銭を支払え」と追加の要求をします。

しかも、身代金を支払ったにもかかわらず情報をインターネット上に公開したり、ダークウェブ上で売買したりするケースもあるのです。

つまり、ランサムウェアで情報漏洩リスクがあるのは「二重脅迫」の場合だというわけです。

このようなリスクを避けるには、ランサムウェア対策として以下のようなことが推奨されています。

| 【ランサムウェアに感染しないための対策】 ◎OS およびソフトウェアを常に最新の状態に保つ 【ランサムウェアの感染に備えた対策】 ◎データやシステムはバックアップを取得する 出典:独立行政法人 情報処理推進機構(IPA)「ランサムウェアの脅威と対策 ~ランサムウェアによる被害を低減するために~」より抜粋 |

そこでこの記事では、ランサムウェアによる情報漏洩について、知っておくべきことをまとめました。

◎ランサムウェアで情報漏洩させられるしくみ

◎ランサムウェアの感染経路

◎ランサムウェアによる被害

◎ランサムウェアなどによる個人情報の漏洩は報告・通知の義務がある

◎ランサムウェアによる情報漏洩の具体事例

◎ランサムウェアへの対策

最後まで読めば、知りたいことがよくわかるはずです。

この記事で、あなたの会社がランサムウェアによる情報漏洩リスクを回避できるよう願っています。

目次

1. ランサムウェアによる情報漏洩とは

ランサムウェアに感染すると、情報漏洩のリスクが生じます。

それはなぜでしょうか?

まずはその仕組みから考えていきましょう。

1-1. 「ランサムウェア」とは?

そもそも「ランサムウェア」とは何でしょうか?

「ランサムウェア」はマルウェア(=悪意あるソフトウェア)の一種で、「感染するとその端末内のデータを暗号化したりロックをかけたりして使用できない状態にし、それをもとに戻すかわりに金銭を要求するもの」です。

つまり、データやシステムを「人質」にして「身代金」を要求するという手口で、「ransom=身代金」と「software」を組み合わせてその呼び名がつきました。

ランサムウェアはこれまで確認されただけでも200種以上あると言われていますが、それらを大きく分けると、データファイルを暗号化する「ファイル暗号化型」と、端末自体を操作できなくする「端末ロック型」の2タイプがあります。

ケースとしては「ファイル暗号型」の被害が多く、中でも「WannaCry」と呼ばれるランサムウェアは有名です。

これは、2017年に出現するとわずか数日で世界中に広まり、150カ国以上・約30万台の端末に感染したと言われ、大きな被害を及ぼしました。

1-2. 情報漏洩リスクがあるのはランサムウェアによる「二重脅迫」

前述のように、以前のランサムウェアは「データを人質にとって身代金を要求する」という手口でした。

しかし、2019年ごろから「二重脅迫」と呼ばれる新たな手口が横行し始めます。

実はこの「二重脅迫」こそが、ランサムウェアによる情報漏洩リスクを生んでいるのです。

わかりやすく説明しましょう。

従来のランサムウェア攻撃では、攻撃者はデータを暗号化、もしくはロックするだけでした。

しかし、「二重脅迫」では、データにアクセスしたらまずそれを盗み取ります。

その上で暗号化し、「復号してほしければ身代金を出せ」「情報漏洩されたくなければ身代金を支払え」と二重の要求をしてきます。

そのため、ランサムウェアの二重脅迫を受けた企業は、情報漏洩のリスクを抱えることになってしまうというわけです。

出典:独立行政法人 情報処理推進機構(IPA)

「事業継続を脅かす新たなランサムウェア攻撃について ~「人手によるランサムウェア攻撃」と「二重の脅迫」~」

このように、二重脅迫を行うタイプのランサムウェアとしては、主に以下のものが知られていますので、セキュリティ対策のためにもその特徴を知っておいてください。

| MAZE | 2019年にはじめて確認されたランサムウェアで、二重脅迫の最初の事例とされる。脅迫の際に、実際にデータを入手したことの証明として、一部のデータを公開することもあり、脅迫に応じなかった企業のデータが、MAZEのリークサイトに実際に公開されたケースもある。日本でも2020年7月に、大手自動車メーカーに部品を供給する企業がMAZEの被害を受けたのではないかと報道された。 |

| Sodinokibi | 2019年に確認されたランサムウェアで、最初は従来型の攻撃だったが、のちに二重脅迫を行うようになった。2020年6月には、Sodinokibiがさまざまな企業・団体から盗み取ったデータを販売するオークションサイトを開設したとの報道も。 |

| DoppelPaymer | 2019年半ばから確認されているランサムウェアで、MAZE同様にリークサイトに被害を受けた企業名などを公表している。 |

| Nefilim | 2020年に確認されたランサムウェアで、事前にターゲット内部のIPアドレスやアカウント情報などを把握した上で攻撃したと言われる。 |

| CLOP | 2019年に確認されたランサムウェアで、日本企業の海外グループ会社も被害にあったとされる。 |

参考:独立行政法人 情報処理推進機構(IPA)

「事業継続を脅かす新たなランサムウェア攻撃について

~「人手によるランサムウェア攻撃」と「二重の脅迫」~」

1-3. ランサムウェアで情報漏洩させられるしくみ

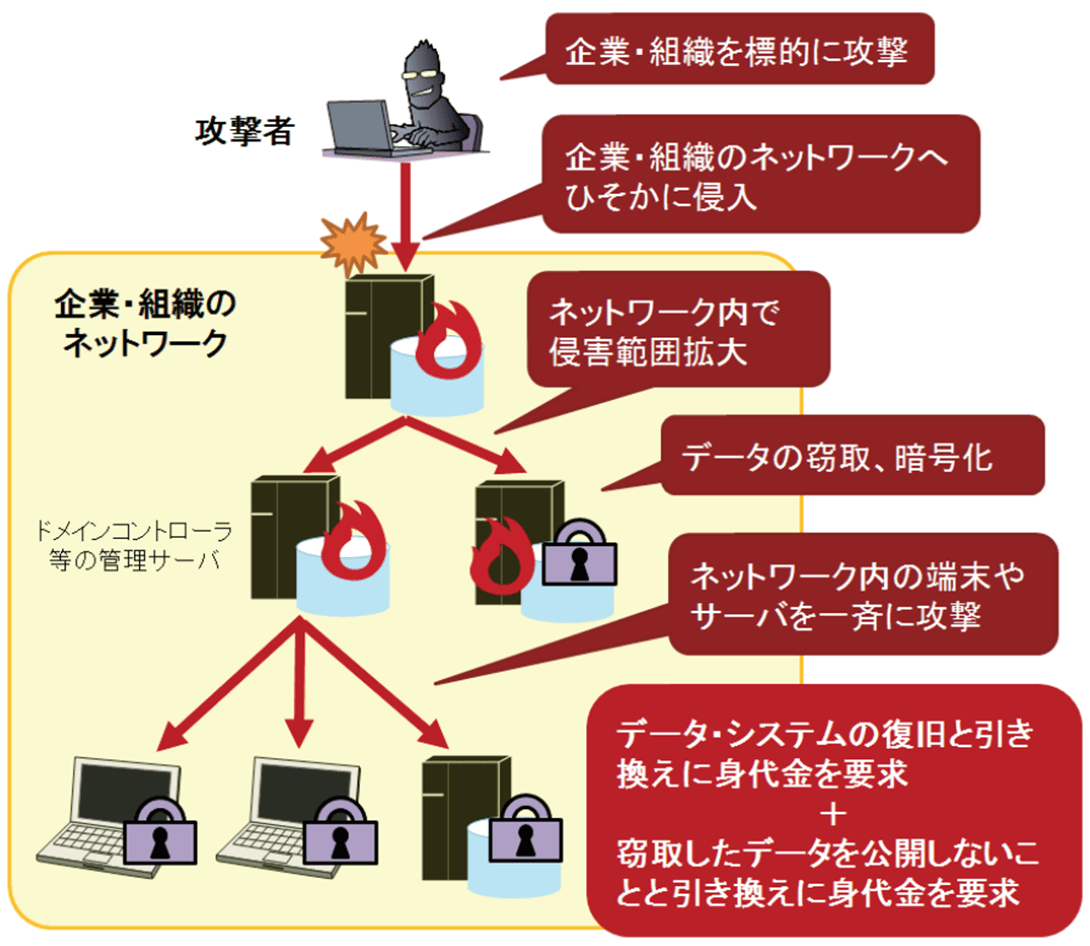

では、「二重脅迫」では、ランサムウェアによってどのように情報漏洩させられるのか、その仕組みをくわしく見ていきましょう。

おおまかな流れは以下の通りです。

1)攻撃者が、ターゲットの社内ネットワークに侵入する

2)ネットワーク内を動き回り、システムやデータにアクセスする

3)個人情報など、重要な情報を「人質」として盗む

4)データを暗号化し、ネットワーク内部にランサムウェアを拡散、感染させる

5)端末に脅迫文が表示される

6)暗号化されたファイルをもとに戻す(=復号)のと引き換えに、身代金を要求する

7)二重脅迫の場合、さらに「データを流出させる」と脅して身代金を要求する

場合によっては、実際に攻撃者の手元にデータがあることを証明するため、データの一部を先に流出させることもある

参考:独立行政法人 情報処理推進機構(IPA)

「事業継続を脅かす新たなランサムウェア攻撃について~「人手によるランサムウェア攻撃」と「二重の脅迫」~」

被害にあった企業としては、データにバックアップがあれば、攻撃者にわざわざ身代金を支払って復号してもらわなくても、自分たちで復旧できるでしょう。

しかし、情報漏洩となると、顧客や取引先など多くの人に被害がおよび、その損害賠償を請求される恐れが生じますし、何より企業としての信用に大きな傷がつきます。

そのため、被害にあったことを世間には隠して、身代金を支払ってしまう企業も多いと言われています。

ただ、ランサムウェアの恐ろしいところは、「身代金を支払ったからといって、情報漏洩されないとは限らない」という点です。

電子データは、一度攻撃者の手元にわたったら何度でも複製可能ですので、完全に取り戻すことはできません。

そのため、まずランサムウェアに感染しないよう、万全のセキュリティ体制を整えることが必要なのです。

1-4. ランサムウェアの感染経路

ランサムウェアに感染するのを防ぐには、ランサムウェアがどこから侵入するのか、その感染経路を知った上で、その部分のセキュリティを強化しなければなりません。

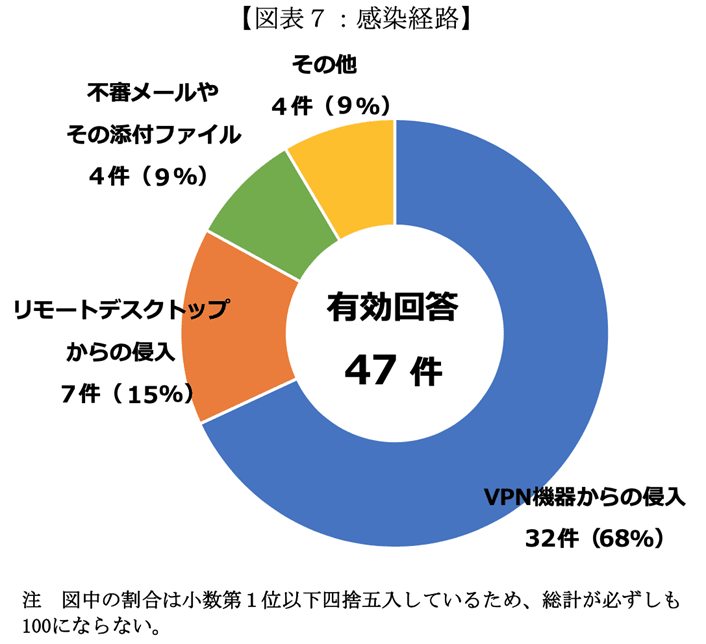

警察庁「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」によると、2022年前半のランサムウェア被害では、感染経路は以下のグラフのようでした。

もっとも多かったのは「VPN機器からの侵入」で、7割を占めています。

「VPN」とは、インターネット上に仮想の専用線を設けて、ネット接続のセキュリティを強化するものですが、その VPN機器自体に脆弱性=セキュリティホールがあると、そこからランサムウェアに侵入されてしまいます。

これを含めて、ランサムウェアの感染経路としては、主に以下のようなケースがあります。

それぞれの侵入されないように、セキュリティを強化してください。

【ランサムウェアの主な感染経路】

| 感染経路 | 感染のしかた |

| VPN | VPN機器の脆弱性を突いてネットワークに侵入、ランサムウェアに感染させたり情報を抜き取ったりする |

| リモートデスクトップ | ネットワークに外部からリモートで接続しているデスクトップを狙って、IDとパスワードを総当たりで試し、ログインできた端末から不正アクセスする |

| メールの添付ファイルやURLリンク | ランサムウェアを仕込んだ添付ファイルやURLをメールで送りつけ、相手がクリックすることで感染させる |

| WEBサイト閲覧 | 既存のサイトそっくりの偽サイトに誘導、訪問した人の端末をランサムウェアに感染させたり、個人情報を入力させたりする |

| ソフトウェアやデータファイルのダウンロード | ランサムウェアを仕込んだソフトウェアやアプリケーション、データファイルをダウンロードさせて感染させる |

| USBメモリ接続 | ランサムウェアに感染した端末と知らずにUSBメモリを接続することで、メモリが感染、そのメモリを他の端末に接続した際に感染が広がるまたは、ランサムウェアを仕込んだUSBメモリ自体をターゲットに送りつけ、端末に接続させることで感染させる |

2. ランサムウェアによる被害

このようにさまざまな感染経路を通って、企業や団体の内部ネットワークに侵入してくるランサムウェアですが、万が一感染してしまうとどんな被害を受けるのでしょうか?

それは、情報漏洩を含めて主に以下の4点です。

・情報漏洩

・システムや業務上の被害

・金銭的な被害

・企業としての信用喪失

2-1. 情報漏洩

まず、この記事を読んでいる方がもっとも懸念している被害、「情報漏洩」についてです。

これについては、前述のようにすべてのランサムウェアが情報漏洩するわけではありません。

従来の手口であれば、データを暗号化したりロックするだけで、盗み出すことはしていないケースもあるからです。

しかし、昨今では二重脅迫も増えていますので、ランサムウェアによる情報漏洩のリスクは高まっています。

実際に、日本の企業でもランサムウェア被害により顧客情報が漏洩した事件がありました。

※これについては、「4. ランサムウェアによる情報漏洩の具体事例」でくわしく解説します。

ランサムウェアによる情報漏洩に関しては、以下の点で注意が必要です。

・攻撃者が実際に情報を盗み出して手元に持っていることを示すために、脅迫時にデータの一部を公開するケースがある

→ 身代金を支払う支払わないにかかわらず、重要情報の一部が漏洩する

・身代金を支払ったからといって、情報公開されないとは限らない

→ ランサムウェアの「人質」は電子データなので複製が可能

身代金を支払った後でも、公開されたり売買されたりするリスクがある

・最近は、「二重脅迫」だけでなく「三重脅迫」「四重脅迫」のケースもある

→ 情報漏洩で脅迫するのに加えて、「DoS攻撃などのサイバー攻撃でサーバを停止させる」と脅迫したり、被害企業の取引企業や顧客に対しても「情報を暴露されたくなければ金銭を支払え」と脅迫したりと、1回のランサムウェア攻撃で何重にも脅迫を行うことができる

・もし情報がインターネット上に流出すると、無限に拡散する恐れがある

→ 攻撃者の中にはリークサイトを開設し、ランサムウェア攻撃を仕掛けた企業名を公表したり、身代金を支払わなかった企業の情報を公開したりするケースもあり、そこからさらに情報が拡散することも考えられる

このように、ランサムウェアによる情報漏洩リスクは企業にとって非常に大きいため、未然の防衛策を講じることが必須です。

それについては、「5. ランサムウェアへの対策」で説明します。

2-2. システムや業務上の被害

情報漏洩以外の被害としては、第一に「システムや業務上の被害」が挙げられます。

ランサムウェアに感染すると、データが暗号化されて開けなくなったり、端末がロックされて操作できなくなるため、データやPCを用いる業務ができなくなってしまいます。

となると、何らかの方法で復旧するまでは事業に支障が生じ、職員の負担も大きくなるでしょう。

実際に、被害規模が多かった企業・組織の中には、正常業務に復旧するまで数ヶ月を要したケースもあります。

2-3. 金銭的な被害

ランサムウェアの攻撃を受けると、たとえ二重脅迫の身代金を支払わなくても、さまざまな金銭的な被害を被ります。

たとえば以下のようなものです。

・データやシステムの復旧にかかる費用

・復旧できなかった場合、新たにデータを作成したりシステムを導入したりする費用

・原因調査にかかる費用

・顧客や取引先への対応のためのコールセンター設置費用

・情報流出された顧客などからの損害賠償請求と裁判費用

・業務継続や顧客対応のために増加した人件費

・被害を受けて業務が滞らなければ本来得られたはずの営業機会損失による逸失利益 など

この被害額は、被害規模によって数千万円から億単位の巨額になるとされています。

2-4. 企業としての信用喪失

ここまではある意味物理的な被害でしたが、最後にもうひとつ企業にとって貴重な財産である「信用」も毀損される恐れがあります。

「ランサムウェアの被害にあった」ということが広く知られると、顧客や取引先には「あの会社はセキュリティが甘いのか」「自分たちの情報も盗まれたのではないか」といった不安が生じます。

さらに攻撃者の中には、ターゲット企業に身代金支払いを促すため、顧客や取引先に対してもサイバー攻撃を仕掛けたり脅迫したりするケースがあるのです。

そうなれば、顧客も取引先も「あの会社が情報を盗まれたせいで、こちらも被害にあった」と感じ、ターゲット企業の信用度はさらに下がるでしょう。

そのため、企業の中にはランサムウェア被害にあったことや、情報を盗まれたことを隠すものもあります。しかし、実はそれは絶対に行ってはいけません。

その理由については、次の章でくわしく説明していきましょう。

3. ランサムウェアなどによる個人情報の漏洩は報告・通知の義務がある

実は、ランサムウェアによって企業が保有する個人情報が漏洩した場合、その企業はこの事実を隠すことはできません。

法律によって、漏洩したことを報告する義務があるのです。

この章では、その義務についてくわしく説明します。

3-1. 2022年の改正個人情報保護法により個人情報の漏洩事件は報告が義務付けられた

前述のように、ランサムウェア攻撃を受けた企業の中には、その事実を隠匿するものもあります。

ただ、近年個人情報を狙ったサイバー犯罪が急増していることを受けて、2022年4月に個人情報保護法が改正されました。

これにより、企業が個人情報を漏洩した場合には、以下の2点が義務化されたのです。

・個人情報保護委員会への報告

・本人への通知

これまでは、上記の2点はあくまで企業の「努力義務」とされていました。

そのため、公表しなくても違法ではありませんでしたが、今回の改正で「義務」となったのです。

正確に言えば、すべての情報漏洩に対して報告・通知義務が課せられているわけではありません。

以下の要件に該当する「個人の権利利益を害するおそれがあるとき」にのみ、義務が生じます。

| 1 | 要配慮個人情報が含まれる漏洩 | 従業員の健康診断などの結果を含む個人データが漏えいした場合 |

| 2 | 財産的被害が生じるおそれがある漏洩 | ・送金や決済機能のあるウェブサービスのログインIDとパスワードの組み合わせを含む個人データが漏えいした場合 ・個人データであるクレジットカード番号のみの漏えい※住所、電話番号、メールアドレス、SNSアカウント、銀行口座情報といった個人データのみの漏えいは、直ちにこれに該当しない |

| 3 | 不正な目的のおそれがある漏洩 | 不正アクセスにより個人データが漏えいした場合 |

| 4 | 1,000人を超える漏えい | システムの設定ミス等によりインターネット上で個人データの閲覧が可能な状態となり、当該個人データに係る本人の数が1,000人を超える場合 |

出典:個人情報保護委員会「個人情報保護法改正に伴う漏えい等報告の義務化と対応について」

ランサムウェアによる情報漏洩は、「3 不正な目的のおそれがある漏洩」に該当しますので、報告・通知の義務が生じます。

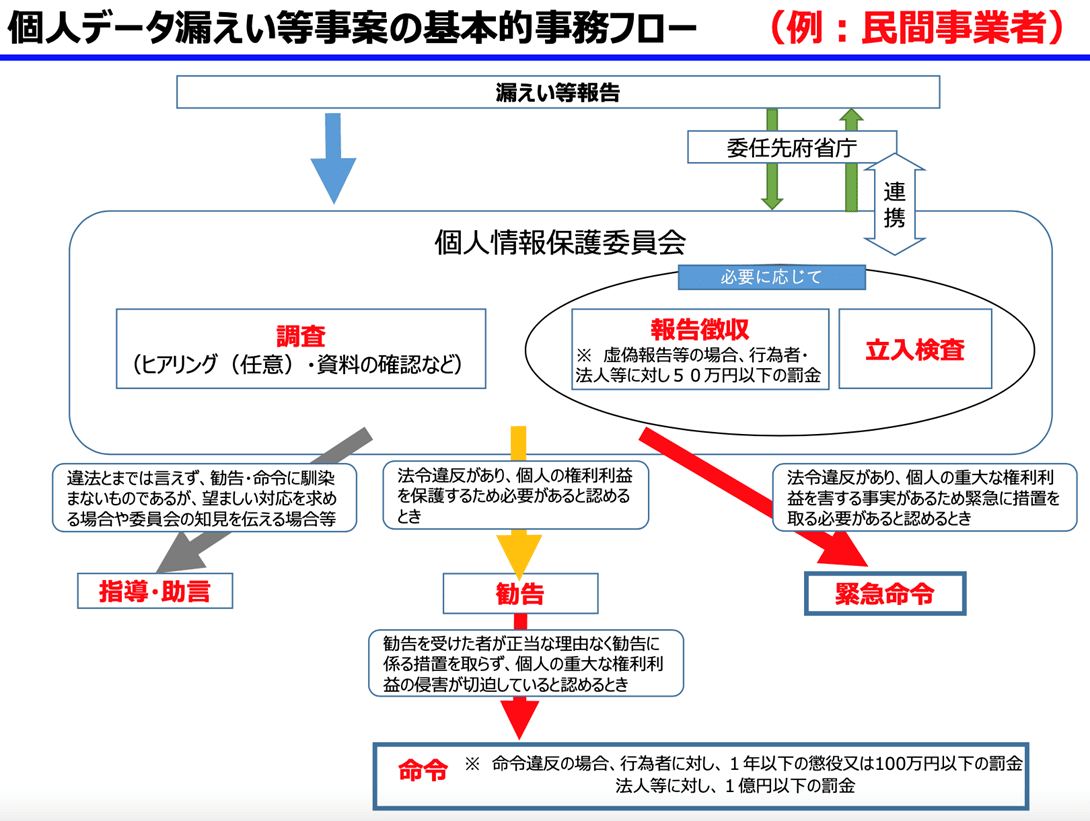

3-2. 報告・通知のしかた

では、もし情報漏洩してしまったら、どのように報告・通知すればいいのでしょうか?

以下にまとめましたので、見てください。

この報告義務を怠ると、50万円以下の罰金を課せられる恐れもありますので、かならず遵守しましょう。

| 報告・通知先 | ・報告:個人情報保護委員会・通知・情報を漏洩された本人 | ||

| 時期 | 報告 | 速報 | 漏洩を知ってから「速やかに」(概ね3~5日以内) |

| 確報 | 漏洩を知ってから30日以内(不正の目的によるおそれがある漏えいの場合は60日以内) | ||

| 通知 | 状況に応じて「速やかに」 | ||

| 内容 | 報告 | 速報 | その時点において把握している内容 |

| 確報 | すべての報告事項(合理的努力を尽くしてもすべての事項を報告できない場合は、判明次第、報告を追完) | ||

| 通知 | 漏洩の概要、漏洩した個人データの項目、原因など | ||

| 方法 | 報告 | 以下のフロー図を参照 | |

| 通知 | 文書の郵送、電子メールの送信など、本人にとってわかりやすい方法 | ||

出典:個人情報保護委員会「個人情報保護法改正に伴う漏えい等報告の義務化と対応について」

4. ランサムウェアによる情報漏洩の具体事例

さて、ここまでランサムウェアによる情報漏洩について、さまざまな視点から解説してきました。

しかし、「いまひとつイメージがわかない」という方も多いのではないでしょうか。

そこで、実際にランサムウェアによって情報漏洩被害を被った日本企業の事例をいくつか紹介しておきましょう。

4-1. 株式会社カプコン:個人情報1万5,000人分以上が漏洩

ランサムウェアによる情報漏洩事件でもっとも有名なもののひとつが、ゲーム会社・カプコンの事例でしょう。

2020年11月2日未明、カプコンの社内システムにおいて、メールやファイルサーバにアクセスしづらい現象が発生しました。

不正アクセスがあったことを確認した同社は、すぐにシステムを遮断して原因と被害状況を調査したところ、ランサムウェアによりファイルが暗号化されていることが発覚します。

さらに、「Ragnar Locker」と名乗る集団からの脅迫メールも発見されました。

これについて、11月4日に第1報を、11月16日に第2報を発表します。

この時点で、情報の漏洩が確認されたのは従業員・元従業員の個人情報計9件と財務情報などでしたが、漏洩の可能性がある情報として「個人情報(お客様・お取引先等)最大約35万件」と発表されたため、大きなニュースとなりました。

ただ、最終的に漏洩が確認された件数は「1万5,649人」と、当初の予想よりは少ない被害に留まっています。

また、一部では「身代金として11億5,000万円が要求された」とも報じられましたが、カプコンの発表では脅迫状に身代金額の提示はなく、犯人グループとコンタクトもとっていないそうです。

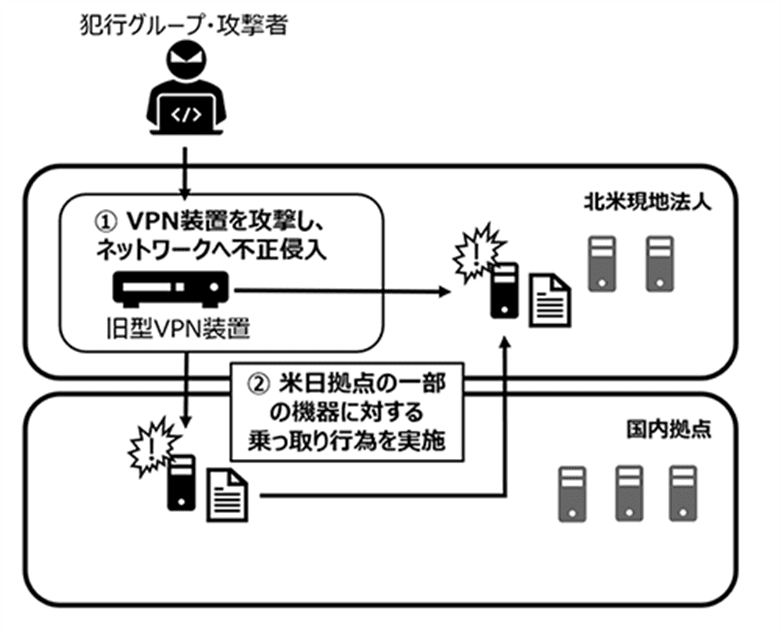

ところでこの事件の原因は、カプコンの北米現地法人が利用していた旧型のVPN装置にありました。

その脆弱性を狙って攻撃者に侵入され、ランサムウェアに感染、それが国内にまで拡大したのです。

出典:株式会社カプコン公式サイト「不正アクセスに関する調査結果のご報告【第4報】」

調査の結果を受けてカプコンでは、以下のような対策をとり、情報セキュリティの強化に努めています。

| 対策 | 内容 | |

| 技術的対策 | 対策済み | ① 侵入の疑いのある機器全台のクリーニング ② VPN装置全台について改めて安全性などを確認、対策を完了 (北米現地法人の旧型VPN装置は廃棄) ③ 外部との接続を常時監視するためのSOCサービスを導入 ④ 機器の不正な挙動やコンピュータウイルス感染の早期検知のため最新EDRを導入 ⑤ 業務用アカウントの見直しを実施 ⑥ VPN装置および機器におけるログの長期保存など、管理方法を改善 |

| 対策予定 | セキュリティ監督委員会のもと、様々な対策を継続 | |

| 組織的対策 | 対策済み | ① 「セキュリティ監督委員会」を2021年1月下旬に発足 今後も保護水準の強化を目指して定期的に開催予定 ② 「セキュリティ監督委員会」の直下に「セキュリティ対策室」を新設 ③ 業務用アカウントの管理における、ツール導入を含む定期的な確認の仕組みを強化 ④ グループ全体のセキュリティ・個人情報管理の更なる啓発体制を構築 |

| 対策予定 | PDCAサイクルに基づく更なるセキュリティ強化体制の構築および統制 | |

4-2. 日本サブウェイ:従業員らの機密性の高い個人情報1万人分に不正アクセス

サンドイッチチェーン・日本サブウェイも、ランサムウェアの被害にあって個人情報1万人分に不正アクセスを受けました。

2021年4月14日、外部からの不正アクセスを検知されたため調査したところ、ランサムウェアの攻撃を受けていることがわかりました。

最終的に、不正アクセスされたデータは約30万件、うち、個人情報が1万人分含まれています。

細かい内訳は以下です。

・顧客データ(名前 ・電話番号 ・年齢):64名分

・現在の従業員、採用応募者、フランチャイズ・オーナー、各フランチャイズのスタッフ、フランチャイズ候補、PR/マーケティング関連の外部ベンダー、その他サプライヤーのデータ:約1万人分

→名前、誕生日、住所、電話番号、メールアドレス、健康診断の申請確認書(健診結果は含まず)、国籍、パスポート/ID、ユーザーネーム、結婚歴、ビデオ (フランシャイズオーナー会議の模様)、職業、職歴、収入情報、銀行口座情報、自動車運転免許、クレジット歴、賞罰歴

・サブクラブカード(会員カード)情報:会員番号 約30万人

番号と紐づいた誕生日、都道府県、職業分類、未既婚別 約8万人分

その後同社は、5月27日の時点でこれらの情報が外部に公開されている様子は確認されていないと発表しましたが、情報漏洩のリスクも高い事件だったと言えるでしょう。

日本サブウェイは、この件への対応として強力な防御ソフトの導入、被害を受けたサーバの再構築などを行ないました。

5. ランサムウェアへの対策

このように、一度被害にあえば大変な損害を被ることになるのがランサムウェアです。そのため、まずは侵入を許さないよう、感染しないための予防策を講じておく必要があります。

この章では、その具体的な対策を挙げておきましょう。

5-1. 予防策

独立行政法人 情報処理推進機構(IPA)では、「ランサムウェアの脅威と対策 ~ランサムウェアによる被害を低減するために~」の中で、「ランサムウェアに感染しないための対策」として以下を挙げています。

| 【ランサムウェアに感染しないための対策】 ランサムウェアはその他のウイルス同様で不正プログラムの一種である。そのため、ランサムウェアに感染しないために以下の対策が有効である。 ◎OS およびソフトウェアを常に最新の状態に保つ OS およびソフトウェアのバージョンを常に最新の状態に保ち、脆弱性を解消することで感染リスクを低減する。 ◎セキュリティソフトを導入し、定義ファイルを常に最新の状態に保つ セキュリティソフトを導入し、定義ファイルを常に最新の状態に保つことで、ランサムウェアへの感染リスクを低減する。 ◎メールや SNS のファイルや URL に注意する メールや SNS の添付ファイルを開くことや、本文中の URL をクリックすることでウイルスに感染する可能性がある。 【ランサムウェアの感染に備えた対策】 ランサムウェアに感染しないための対策を実施していても、100%被害を防げるとは限らない。そのため、万が一ランサムウェアに感染してしまった場合でも、その被害を最小限に留める準備をしておくことも重要である。 出典:独立行政法人 情報処理推進機構(IPA) |

ランサムウェアの脅威と対策 ~ランサムウェアによる被害を低減するために~

特に、メールや添付ファイルを不用意に開いたり、よくわからないURLをクリックしたりすることは、ランサムウェア感染の原因になります。

絶対に避けるよう、社内に徹底しましょう。

重要な情報資産を守るには アークサーブのデータ保護ソリューション「Arcserve UDP」は、多様なサイバーインシデントから大切なビジネスデータを保護し、適切に管理します。また、ファイル単位ではなくディスク全体を丸ごと高速バックアップする「簡単イメージバックアップ」で、OSやデータを含むシステム全体をまとめて簡単に復旧することも可能です。 その他にも、以下のような多彩な機能を備えています。 <簡単!でも柔軟にバックアップ> <仮想化統合基盤に関わる要件をまとめて対応> <災害対策を適切なコストで実現> データ保護に関する課題全般に対応、高度なセキュリティを実現します。 |

5-2. 事後の対応

ただ、どんなにセキュリティレベルを高めても、ランサムウェアの被害を受けてしまう恐れはあります。

そこで、万が一攻撃を受けた場合に何をすべきか、事後の対応を決めておく必要があるでしょう。

これに関しては、警視庁が「マルウェア「ランサムウェア」の脅威と対策(対策編)」で以下のように推奨しています。

| ランサムウェアに感染してしまった場合は ◎感染した端末の電源を切らない 感染した端末内に復号に必要な情報が残っていることがあるため、端末の電源は切らないようにしましょう。 ◎感染した端末をネットワークから隔離する ◎セキュリティ担当者に報告する ◎都道府県警察のサイバー犯罪相談窓口に連絡・通報する ◎その他 ◎業種によっては、所管省庁へ報告するほか、取引のあるセキュリティ企業やサイバーセキュリティ対策機関である独立行政法人情報処理推進機構(通称:IPA)やJPCERT/CCに連絡し、事後対応の指示を受け行動する などを適宜実施し、早期復帰に向けた事後対応にあたりましょう。 ▶︎No More Ransom(外部サイト) |

6. まとめ

いかがでしょうか?

ランサムウェアと情報漏洩について、よくわかったかと思います。

ではあらためて、記事の要点をまとめてみましょう。

◎情報漏洩リスクがあるのはランサムウェアによる「二重脅迫」

◎ランサムウェアで情報漏洩させられるしくみは、

1)攻撃者が、ターゲットの社内ネットワークに侵入する

2)ネットワーク内を動き回り、システムやデータにアクセスする

3)個人情報など、重要な情報を「人質」として盗む

4)データを暗号化し、ネットワーク内部にランサムウェアを拡散、感染させる

5)端末に脅迫文が表示される

6)暗号化されたファイルをもとに戻す(=復号)のと引き換えに、身代金を要求する

7)二重脅迫の場合、さらに「データを流出させる」と脅して身代金を要求する

場合によっては、実際に攻撃者の手元にデータがあることを証明するため、データの一部を先に流出させることもある

◎ランサムウェアの主な感染経路は、

・VPN

・リモートデスクトップ

・メールの添付ファイルや

・URLリンク

・WEBサイト閲覧

・ソフトウェアやデータファイルのダウンロード

・USBメモリ接続

◎ランサムウェアなどによる個人情報の漏洩は報告・通知の義務がある

◎ランサムウェアへの対策は、

【ランサムウェアに感染しないための対策】

・OS およびソフトウェアを常に最新の状態に保つ

・セキュリティソフトを導入し、定義ファイルを常に最新の状態に保つ

・メールや SNS のファイルや URL に注意する

【ランサムウェアの感染に備えた対策】

・データやシステムはバックアップを取得する

これを踏まえて、あなたの会社がランサムウェア被害を回避できるよう願っています。

コメント