「企業の個人情報の流出事例を知って、自分の会社も対策しないと、、、」

このようにお考えではないですか?

近年ニュースでよく耳にする企業の個人情報流出事件。2021年には、上場企業とその子会社だけでも過去最多の137件もの事件が発生しています。

そんな中、自社の情報を守るための手がかりとして、過去の事例から原因や被害内容を知りたいと考える方は多いでしょう。

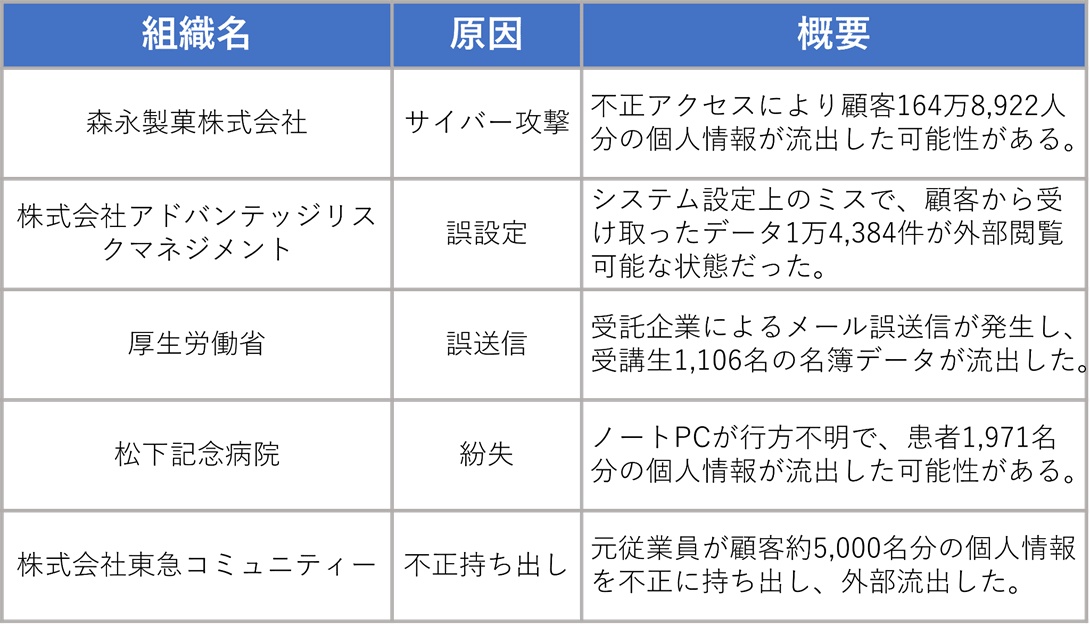

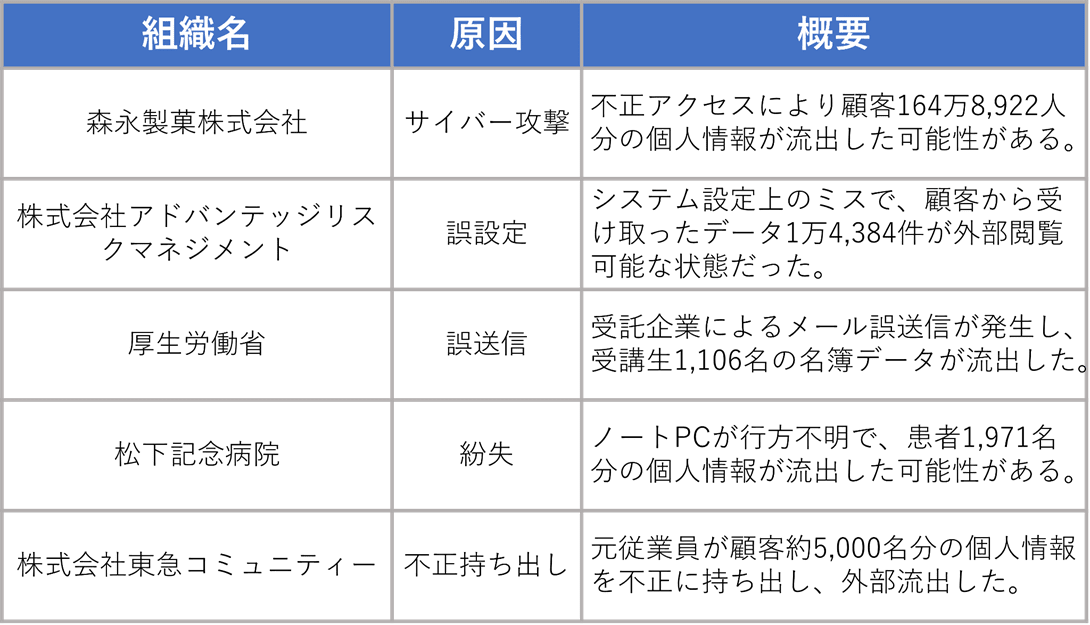

そこで主な流出原因別に、近年発生した個人情報流出事例を整理すると下記の通りです。

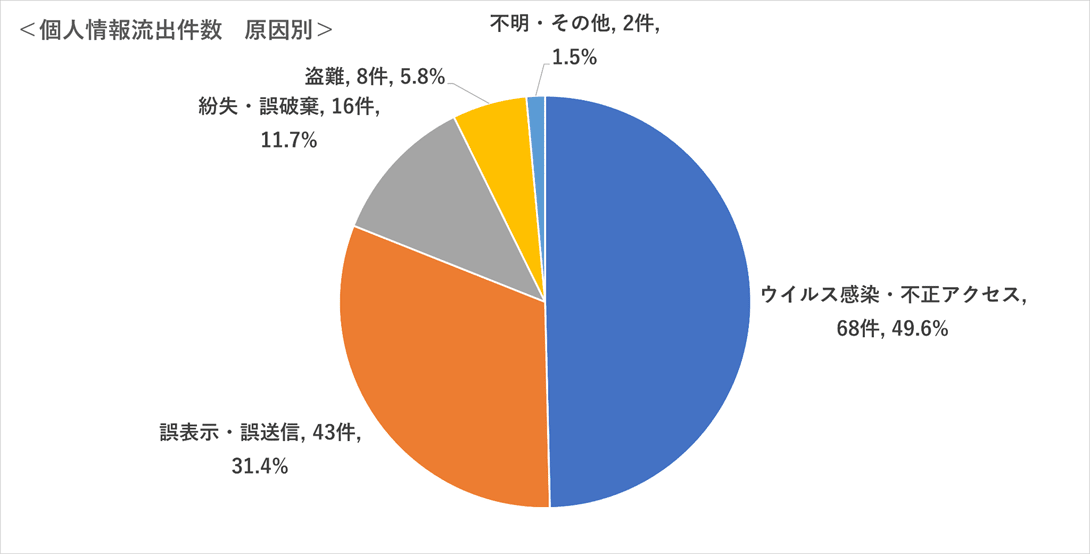

特に、2020年以降に顕著に増えているのが、ウイルス感染・不正アクセスといった「外部からの侵入」による個人情報の流出です。

東京商工の調べによると、先述の137件のうち、「ウイルス感染・不正アクセス」によって流出した事例が68件と最多で、約半数を占めています。

※上場企業の個人情報漏えい・紛失事故は、調査開始以来最多の137件 574万人分(2021年)を元に作成。

個人情報の流出事例において、個人に比べ企業・組織の方が被害規模が大きいことは言うまでもありません。

上場企業とその子会社における「ウイルス感染・不正アクセス」1事故あたりの情報流出件数の平均は、11万745件でした。

多くの個人情報を保有する大企業が狙われるのはもちろん、セキュリティ対策が比較的手薄な中小企業を狙って攻撃する傾向も見られます。

つまり、大小問わずあらゆる組織において、最新の事例からセキュリティ脅威のトレンドを把握し、対策を講じる必要があるのです。

そのためこの記事では、以下についてまとめて解説をします。

- 2021年~2022年の個人情報流出の事例5つ

- 事例から分かる個人情報流出の原因

- 個人情報流出の定義

- 企業における個人情報流出のリスク

- 個人情報流出の際にすべきこと

- 企業が個人情報流出を防ぐ方法

最後まで読めば、近年多発している個人情報流出事件の原因や被害状況が分かり、流出を防ぐための適切な対応策がとれるはずです。

企業の財産とも言える個人情報を守るために、ぜひ参考にしてください。

目次

1. 【2021年~2022年】個人情報流出の事例5選

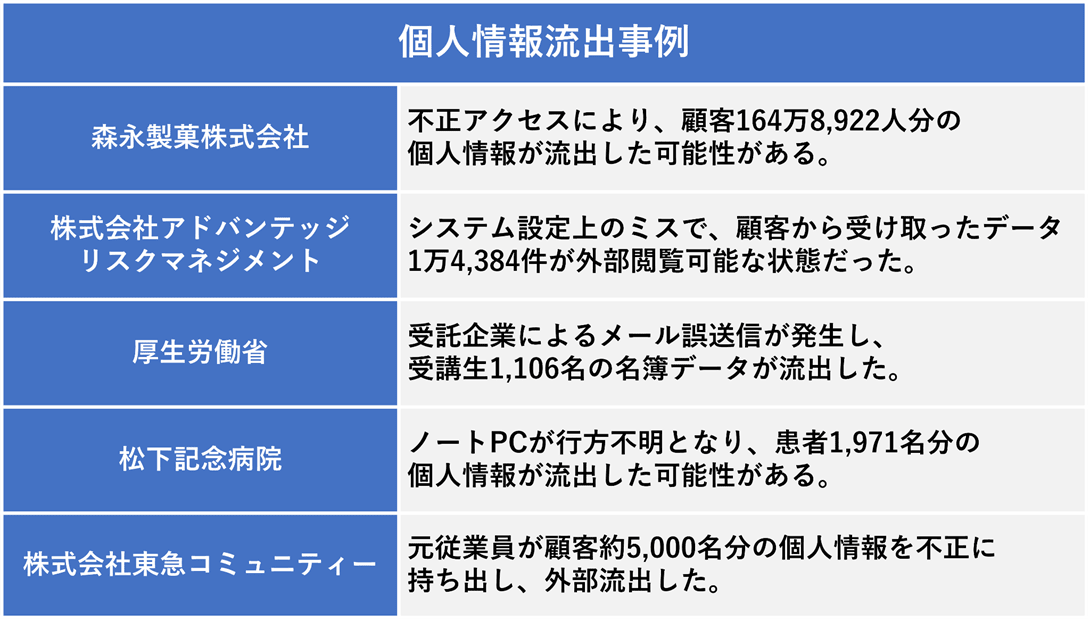

冒頭でもご紹介した通り、まずは近年実際に発生した5つの個人情報流出事例についてご説明します。

以下でより詳しく見ていきましょう。

1-1. 森永製菓株式会社:不正アクセスにより顧客情報流出の可能性

森永製菓株式会社は外部からの不正アクセスを受け、一部の顧客情報が流出した可能性があることを明らかにしました。

◆公表日◆

2022年3月22日

◆流出の原因◆

森永製菓株式会社が運用している複数のサーバーが外部からの不正アクセスを受け、通信販売事業「森永ダイレクトストア(旧:天使の健康)」の一部の顧客情報が流出した可能性があります。

◆発覚の経緯◆

2022年3月13日深夜、同社が管理運用する複数のサーバに障害が発生し原因を調べたところ、第三者による不正アクセスの痕跡が発見されました。

調査の結果、インターネット回線に設置していたネットワーク機器の脆弱性を悪用され、侵入された可能性が高いと判明。

侵入されたサーバー内部の一部データがロックされていることから、コンピュータウイルスの一種「ランサムウェア」である懸念も生じています。

◆外部流出した可能性のある個人情報◆

2018年5月1日以降~2022年3月13日の間に「森永ダイレクトストア(旧:天使の健康)」を利用した顧客164万8,922人分の以下情報が流出した可能性があります。

- 氏名

- 住所

- 電話番号

- 生年月日

- 性別

- メールアドレス(一部ECショッピングモール利用の3,887人のみ)

- 購入履歴

本件の公表時点で、流出情報を悪用したとみられる事案は確認されていません。

◆初期対応◆

森永製菓株式会社は不正アクセス発覚後、以下のような初期対応をとっています。

- 該当サーバーをネットワークから切り離し、復旧作業。

- 外部専門機関による調査。

- 個人情報保護委員会へ報告。

- 所轄警察署へ届け出。

- 対象の顧客に対し、順次郵送で連絡するとともに、専用の電話窓口を設置。

- 公式ホームページに「不正アクセス発生による個人情報流出の可能性のお知らせとお詫び」を掲載。

同社は、外部専門機関の協力も得て原因究明を進めるとともに、情報セキュリティ体制の強化で再発防止に努めると公表しています。

参考:不正アクセス発生による個人情報流出の可能性のお知らせとお詫び | 2022年 | ニュースリリース | 森永製菓

この事例からわかること

コンピューターウイルスの一種である「ランサムウェア」は、ネットワークを介して他の端末にも拡散してしまう危険性があります。

そのため森永製菓株式会社では感染の兆候に気付いた際、素早く端末をネットワークから切り離す対応を行いました。

このように、感染の可能性がある場合には、有線・無線問わずネットワークから切り離しましょう。

ランサムウェアに感染した場合の対応については、こちらの記事で詳しく解説しています。

1-2. 株式会社アドバンテッジリスクマネジメント:システム設定ミスで顧客情報が外部閲覧可能

保険サービスなどを扱う「株式会社アドバンテッジリスクマネジメント」は、システムの設定ミスにより『お問い合わせフォーム』に入力された情報が、外部から閲覧可能だったことを明らかにしました。

◆公表日◆

2021年2月10日

◆流出の原因◆

東京海上日動メディカルサービス株式会社、ネオス株式会社と共同提供しているサービス『アドバンテッジEAP』において、2018年4月10日に行われた『お問い合わせフォーム』のリリース作業時に、動作確認のために設定したログの出力先を、誤って外部閲覧できる場所に指定していました。

◆発覚の経緯◆

2021年1月26日、当該サービスのシステム保守作業において、同社が管理するサーバー内に保管されている『お問い合わせフォーム』のログが特定のURLから参照できる状態であることが発覚しました。

◆外部閲覧可能だった個人情報◆

2018年4月10日〜2021年1月26日の期間、問い合わせ件数1万4,384件、問い合わせ人数1万2,019名の以下情報が閲覧可能となっていました。

- 利用者の所属企業名

- 所属企業における社員番号

- 氏名

- 生年月日

- メールアドレス

- 電話番号

- 問い合わせ種別

- 問い合わせ内容

本件の公表時点で、上記情報の不正利用に関する報告やお問い合わせは発生していません。

◆初期対応◆

株式会社アドバンテッジリスクマネジメントは、本件発覚後、以下のような初期対応をとっています。

- 対象データを閲覧できない領域に退避。

- 当該情報についてランダムに抽出してインターネット検索を実施。 (当該情報がインターネットで不正に公開されている状況は確認されていません)

- 公式ホームページに「お客様情報の不適切な保管及び流出の可能性に関するお知らせとお詫び」を掲載。

- 本件に関するお客様専用窓口を設置。

同社は情報管理体制を強化し、再発防止に努めると公表しています。

この事例からわかること

本件ではシステム開発者の過失により、2018年4月10日〜2021年1月26日という長期間に渡り個人情報が誤って外部閲覧できる状態になっていました。

こうした人為的なミスを防ぐためには、従業員に対するセキュリティ教育だけでなく、個人情報の公開権限の制限や、定期的な内部監査など、組織としての取り組みが必要です。

1-3. 厚生労働省:受託企業のメール誤送信により受講生の名簿が流出

厚生労働省は、同省が実施する研修事業において、受託者による不適切な情報管理とメール誤送信により、受講生の名簿データが流出したと明らかにしました。

◆公表日◆

2021年8月26日

◆流出の原因◆

同省が実施する「中長期的なキャリア形成を支援するためのキャリアコンサルタント向け研修の実施事業」において、受託者「学校法人大原学園」が以下2点を行ったことにより、流出につながりました。

- 委託事業の仕様書に定められた方法に基づかず、セキュリティが確保されていないクラウドで名簿を管理していた

- 組織内向けのメールの送信先を誤り、研修申込者1名に送付した

◆発覚の経緯◆

2021年6月25日、受託者が組織内向けの電子メールを誤って研修申込者1名に送信したことで流出、発覚につながりました。

◆外部流出した個人情報◆

受講生1,106名分の以下情報が流出しました。

- 氏名

- 生年月日

- 住所

- 電話番号

◆初期対応◆

受託者「学校法人大原学園」は、以下の初期対応を行いました。

- メール誤送信先の研修申込者へ謝罪。

- 当該メールが削除され、二次利用されていないことを確認。

- 名簿に記載があった1,106名に対して謝罪。

- 当該メールが受託者の依頼により削除され、当該情報が二次利用されていないことを確認。

また、メールの送受信やクラウド利用の留意事項を社内に周知すると共に、従業員に対するセキュリティ教育を実施して再発防止に努めると発表しています。

厚生労働省では、再発防止のために、当該受託者に対して適切な情報管理を徹底するよう注意するとともに、情報セキュリティ監査を実施すると決定しました。

この事例からわかること

本件はメールの誤送信により個人情報が流出しましたが、その背後には委託先が仕様書に反する名簿管理を行っていたという問題があります。

個人情報を安全に管理するためには、自社の従業員だけでなく、委託先の監督も必要です。

厚生労働省は再発防止策として、委託先である「学校法人大原学園」に対し情報セキュリティ監査を実施すると公表しています。

1-4. 松下記念病院:ノートPCの紛失により患者情報流出の可能性

松下記念病院は、同院で使用していたノートパソコン1台が所在不明であり、患者の個人情報が流出した可能性があると明らかにしました。

◆公表日◆

2021年2月24日

◆流出の原因◆

レントゲン撮影の設定室に設置していたノートパソコンが紛失し、内部に記録されていた患者の「撮影画像データ」が流出した可能性があります。

◆発覚の経緯◆

2021年2月16日、放射線科でレントゲン撮影に用いるノートパソコンの紛失が発覚しました。

当該ノートパソコンは、レントゲン撮影の設定室に設置していたもの。2月25日まで捜索を続けるも、発見には至っていません。

◆外部流出した可能性のある個人情報◆

「撮影画像データ」には、患者1,971名分の以下の情報が記録されていました。

- 患者ID

- 氏名

- 生年月日

- 性別

- 年齢

- 撮影部位

- 病室

- 医師コード

- 医師氏名

- 撮影画像

◆初期対応◆

松下記念病院は、以下の対応をとっています。

- 監督官庁へ届け出。

- 警察に被害届を提出。

- 公式ホームページに「重要なお知らせ|松下記念病院」を掲載。

- 対象となる患者に対し、謝罪と紛失の経過を書面で送信。

- 本件に関する問い合わせ窓口(事務部総務課情報セキュリティ担当)を公表。

同院は、個人情報に対する意識をさらに高め、再発防止に努めると公表しています。

この事例からわかること

ノートパソコンが設置されていたレントゲン撮影の設定室は、部外者が出入りできる場所ではないという報道もあり、従業員限定のスペースでも端末は慎重に保管しなければならないことがわかります。

個人情報を記録したデバイスには、以下のような対策をとりましょう。

・端末のロック解除の認証強化

・データアクセスへの認証設定

・施錠管理

・外部保存後のデータ削除

1-5. 株式会社東急コミュニティー:元従業員が約5千名の顧客情報を不正持ち出し

総合不動産管理会社の「株式会社東急コミュニティー」は、元従業員が同社が顧客の個人情報を不正に持ち出し、外部流出させたことを明らかにしました。

◆公表日◆

2021年3月29日

◆流出の原因◆

2019年10月と2020年11月の二度にわたり、同社に所属していた元従業員が業務上の立場を利用し、社内業務管理システムから不正に顧客情報を持ち出し。

第三者の法人に流出していました。

◆発覚の経緯◆

2021年1月、外部から情報流出の指摘が入り、2019年10月に行われた情報流出の疑いが浮上。

弁護士・専門調査会社の協力を得て社内調査を実施したところ、当該元従業員による情報流出の痕跡が見つかりました。

調査で全貌を把握した後、当該元従業員へヒアリングを実施し、2019年10月と2020年11月の二度の流出の事実が確認されました。

◆外部流出した可能性のある個人情報◆

流出した約5,000人の顧客情報には、以下の情報が含まれていました。

- 氏名

- 住所

- 電話番号

- マンション名

- 室番号

◆初期対応◆

株式会社東急コミュニティーは、流出した事実を確認後、以下の初期対応をとっています。

- 流出先に対し、弁護士を通して情報の使用差し止めと廃棄を請求。

- 元従業員に対し、刑事告訴を視野に入れた準備を進行。

- 以下の関係各所へ報告や届出。 ・国土交通省 ・一般社団法人マンション管理業協会 ・一般財団法人日本情報経済社会推進協会 ・警察署

- 流出被害者に書面で謝罪。

- 本件について問い合わせ窓口を設置。

同社は社内業務管理システムへのアクセス制限を強化し、再発防止に取り組むと公表しています。

参考:お客様 各位 元弊社従業員による不正な個人情報の持ち出し及び流出に関するお詫びとご報告

この事例からわかること

個人情報流出の原因と影響範囲を迅速に特定するには、専門の調査会社に依頼するのが有効です。

株式会社東急コミュニティーでは、外部から情報流出の指摘を受けた後に専門調査会社に依頼して調査(フォレンジック調査)を実施。元従業員による情報流出が判明しました。

企業の信頼喪失を最小限に抑えるには、事実関係を把握し、関係者への連絡や謝罪、再発防止策の策定、適切なマスコミ対応などが必要です。これらを素早く行うためにも、プロの手を借りましょう。

2. 事例から分かる個人情報流出の原因

前章でご紹介した個人情報の流出原因(サイバー攻撃、設定ミス、誤送信、紛失、不正持ち出し)を分類すると、大きく以下の3つに分かれます。

- 外部からの侵入

- 関係者のヒューマンエラー

- 内部不正・データの持ち出し

以下で詳しく見ていきましょう。

2-1. 外部からの侵入

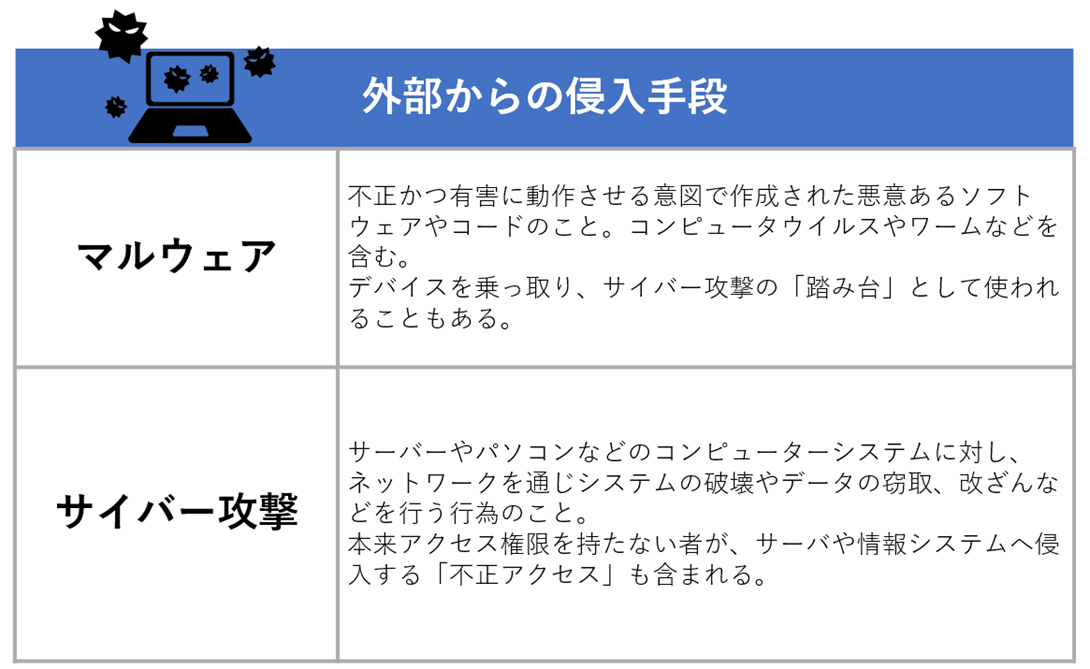

近年の個人情報流出の原因として最も多いのが、外部の第三者がネットワークを経由して組織内部の情報に侵入し、故意に漏洩するケースです。

2021年〜2022年には、以下のような事例が発生しています。

| 企業・組織名 | 公表日 | |

| 森永製菓株式会社 | 2022/3/22 | 複数のサーバーが不正アクセスを受け、顧客164万8,922人分の個人情報が流出した可能性がある。 |

| 株式会社エイチ・アイ・エス | 2022/2/8 | 同社のベトナム子会社が運用するサーバーがサイバー攻撃を受け、最大1,846名の個人情報が流出した可能性がある。 |

| 株式会社日能研 | 2022/1/29 | ホームページデータを格納したWebサーバーがサイバー攻撃を受け、最大28万106件のメールアドレスが流出した可能性がある。 |

| 株式会社ライトオン | 2021/11/4 | 公式オンラインショップがサイバー攻撃を受け、会員24万7,600人分の個人情報が流出した。 |

| 株式会社メルカリ | 2021/5/21 | フリマアプリの*コードカバレッジツールがサイバー攻撃を受け、利用者の銀行口座情報や問い合わせ情報など合計2万7,889件が流出した。 |

| 株式会社ネットマーケティング | 2021/5/21 | マッチングアプリの管理サーバーがサイバー攻撃を受け、会員登録者の年齢確認書類データ(免許証、保険証、マイナンバーデータ)171万1,756件が外部流出した可能性がある。 |

| 全日本空輸株式会社 | 2021/3/6 | 世界の航空会社が顧客情報を共有しているデータベースで不正アクセスが発生し、マイレージクラブのプレミアムメンバー情報約100万件が流出した。 |

*コードカバレッジツール:ソフトウェア開発者がアプリのテストに使用するツールのこと。

外部からの侵入手段は、以下の通りです。

侵入や攻撃の手口は日々高度化し、セキュリティ対策を講じる組織側とのいたちごっこが続いています。

昨今、特に注意喚起されているのは、以下のような手口です。

- テレワークに使うツールを狙う

- サプライチェーン攻撃

- コンピュータウイルス「ランサムウェア」

被害を防ぐために、手口のトレンドをチェックしておきましょう。

2-1-1. テレワークに使うツールを狙う

コロナウイルスの流行でテレワークが定着しつつある中、テレワークに使用するツールに便乗してサイバー攻撃を行うケースが増えています。

2021年5月31日、総務省は「テレワークセキュリティガイドライン(第5版)」を公表し、テレワーク端末を「踏み台」にした不正アクセスについて警告しました。

①具体的な動向

2020年5月、リモートアクセスを利用した個人所有端末から正規のアカウントとパスワードを盗まれ、オフィスネットワークに不正アクセスされた案件が発生しました。

仮想デスクトップ(VDI)によるリモートアクセスシステムを利用していたものの、個人所有端末自体が攻撃者の踏み台として乗っ取られていたために、VDIサーバ経由で自組織内のファイルサーバを閲覧されたおそれがあり、180社以上の顧客に影響が出るおそれがあると発表をされています。

仮想デスクトップ(VDI)の他にも、以下のようなツールを狙ったサイバー攻撃や不正アクセスが発生しています。

- VPN :Virtual Private Network、仮想のプライベートネットワークのこと

- Web版Outlook :メールサービス

- Office 365 :Office製品のサブスクリプションサービス

- Zoom :Web会議サービス

- Salesforce :クラウド型顧客関係管理ツール

- Trello :プロジェクト管理ツール

- Amazon Web Services:クラウドコンピューティングサービス

テレワークに使用するツールを第三者に悪用された場合、社内システムへの不正侵入経路になる恐れがあります。

そのためツールの利用には、”パスワード入力×SMS認証”のように2つ以上の要素で認証を行う「多要素認証」を活用するなど、セキュリティの強化が必要です。

テレワークのセキュリティ対策や事例については、こちらの記事をご参照ください。

2-1-2. サプライチェーン攻撃

大企業のセキュリティ対策が強固になるにつれ、子会社や取引企業などを「踏み台」にした「サプライチェーン攻撃」が増えつつあります。

「サプライチェーン攻撃」とは、セキュリティ対策が手薄な子会社や関連企業を経由して、標的とする企業へ不正侵入をするサイバー攻撃のこと。

製品の原材料や部品の調達にはじまり、製造、在庫管理、配送、販売に至るまでの一連の流れを「サプライチェーン」と呼びますが、この関係性を利用して大手企業を狙う手口です。

2021年4月には、国内光学機器大手HOYAの米子会社がサイバー攻撃を受け、盗まれた顧客情報が闇サイトに公開されていたことが分かっています。

HOYA米子会社へのサイバー攻撃

2021年4月、国内の光学機器メーカーHOYAの米子会社がサイバー攻撃を受け、約300ギガバイトの財務や顧客情報などの機密データが窃取されました。

本件について、「アストロチーム」と名乗るサイバー犯罪グループが、本件の犯行声明を出しています。また、日本時間の4月24日午前1時半前、専門家の調査により、ダークウェブ上に盗まれた情報が公開されていることが判明しました。

調査を行った三井物産セキュアディレクションの吉川孝志さんは、「盗んだデータを公開しない代わりに金銭を要求する身代金要求型ウイルス(ランサムウェア)による攻撃」だと見ています。

米サイバーセキュリティ企業Sonatype社の調査結果によれば、無償のソフトウェアであるOSS(オープンソースソフトウェア)をターゲットとしたサプライチェーン攻撃が急増しており、2021年は前年比650%増(1万2,000件超)となったとのこと。

国内でも同様の事件が今後増加することが懸念されています。

2-1-3. コンピュータウイルス「ランサムウェア」

独立行政法人情報処理推進機構(IPA)が2022年3月に発表した「情報セキュリティ 10 大脅威 2022」において、組織における脅威の第1位は「ランサムウェアによる被害」でした。

ランサムウェアとは、感染したPCをロックしたり、ファイルを暗号化した上で、「身代金」を要求するコンピュータウイルスです。

すでにご紹介した「森永製菓株式会社への不正アクセス」や「HOYA米子会社へのサイバー攻撃」もこのランサムウェアによる攻撃だと考えられます。

ランサムウェアの被害事例については、こちらの記事を参考にしてください。

2-2. 関係者のヒューマンエラー

外部からの侵入に次いで多い流出原因は、組織内部の関係者が起こしたヒューマンエラーです。

2021年〜2022年には、以下のような事例が発生しています。

| 関係者のヒューマンエラーによる個人情報流出事例 | ||

| 企業・組織名 | 公表日 | 概要 |

| おかぴファーマシーシステム株式会社 | 2022/1/13 | 処方薬配送サービスの会員に向けた一斉メールで誤送信が発生し、メールアドレス6,926件が流出した。 |

| 北海道ガス株式会社 | 2022/1/12 | 保管していたハードディスク1台が所在不明となり、個人情報3万1,463件に流出の可能性がある。 |

| 株式会社新生銀行 | 2021/9/27 | 委託先にデータを提供する際、同社グループのサービス利用者約8,000名の個人情報を誤って提供した。 |

| 厚生労働省 | 2021/8/26 | 受託企業によるメール誤送信により、受講生1,106名の名簿データが流出した。 |

| 株式会社アドバンテッジリスクマネジメント | 2021/2/10 | システム設定上のミスで、顧客から受け取ったデータ1万4,384件が外部閲覧可能な状態だった。 |

| 九州電力送配電株式会社 | 2021/1/29 | 契約の更新受付業務においてメールの誤送信が発生し、約7,300件の個人情報が流出した。 |

おかぴファーマシーシステム株式会社の誤送信で顧客情報流出

2021年1月12日、同社は処方薬配送サービス「とどくすり」の会員に対しシステムリニューアルに伴うお知らせメールを送信する際、「BCC」形式ではなく「TO」形式で送信し、同報者のアドレスが表示されていたことが判明しました。

該当メールは、会員10名毎にメール1通(宛先に10件のアドレス)で送信されたため、メールを受け取った本人以外の会員9名のアドレスが「TO」に表示されている状態でした。

調査の結果、計6,926件のアドレスが流出したと分かり、同社は対象者らに謝罪しています。

こうしたメール関連のミスは、過去に思い当たる節のある方も多いでしょう。セキュリティ教育の徹底も必要ですが、従業員個人でミスを完全にゼロにすることは難しいです。

- 個人情報を含むデータを送信する際には、複数名で宛先や内容をダブルチェックする

- メール誤送信防止ツールを使う

などの仕組みをつくり、組織としても対策をとるようにしましょう。

2-2-2. デバイスの紛失

デバイスの紛失とは、パソコンのようなデジタル端末や、USBなどの記憶媒体が所在不明になってしまうケースのことです。

デバイスの紛失は、以下のような場面で発生しています。

- USBメモリなど小型メディアにデータを保存して持ち歩き、紛失。

- 社外のPCにUSBなどの記憶媒体を接続し、置き忘れる。

- 就業後の飲み会に会社から貸与されたノートパソコンやスマホを持って参加し、 飲食店や駅、電車の中などで紛失。

- オフィス移転の際に、個人情報が保存されたままのデバイスを誤って破棄。

最近ではテレワークが広がっているため、カフェやコワーキングスペースで業務を行なった際の置き忘れや、移動時の紛失も増えています。

「大切なデバイスを、うっかり失くしたりしないよ!」と思うかもしれませんが、2018年に日本ネットワークセキュリティ協会(JNSA)が発表した調査によると、「紛失・置き忘れ」による情報漏洩が最も多く、1年間で116件も発生していました。

デバイスの紛失は、最悪の場合、悪意ある第三者の手に渡り、悪用されたり換金目的で業者に売られたりする危険性をはらんでいます。

2-2-3. システムの誤設定

「株式会社アドバンテッジリスクマネジメント」の事例のように、システムの設計や運用の段階での設定間違いにより、個人情報が流出する事件も散発しています。

2020年6月には、厚生労働省が運用する雇用調整助成金システムの設計ミスにより、個人情報が公開される事件が発生しました。

厚生労働省のシステム設計ミスにより個人情報流出

2020年6月2日、同省が運用する「雇用調整助成金等オンライン受付システム」の不具合により、同一時刻に登録した複数名の間で、個人情報が閲覧可能となっていたことが明らかになりました。

調査の結果、複数名が同時刻に登録作業を行うと、同一の登録者IDが付与される設計ミスが判明。同一登録ID者同士で、お互いの情報が閲覧できる仕様になっていました。

期間中に登録されたID2,119件の内、実数1,118事業者に影響が生じた可能性があると分かっています。

近年では、クラウドを利用する組織が増えているため、クラウド上の設定ミスも増加傾向にあります。

いくら基盤となるクラウドサービス側のセキュリティが強固でも、利用者が設定を1つ間違うだけで、重大な個人情報流出につながりかねません。

2-3. 内部不正・データの持ち出し

組織の従業員や元従業員が、アクセス権限を使って個人情報を不正に持ち出す内部不正も発生しています。

内部不正というと、2014年にベネッセのグループ企業に勤務していたエンジニアが、顧客の個人情報を持ち出し、名簿業者に売却していた事件が記憶に新しいかもしれません。

本件で同社は経営赤字に転落するなど、経営に甚大な打撃を受けています。

2021年には、以下のような事例が発生しました。

| 内部不正・データの持ち出しによる個人情報流出事例 | ||

| 企業・組織名 | 公表日 | 概要 |

| アイディホーム株式会社 | 2021/6/23 | 何者かにより持ち出された顧客リストが外部企業に持ち込まれ、約7,000件の個人情報が流出した。 |

| 株式会社東急コミュニティー | 2021/3/29 | 元従業員が顧客約5,000名分の個人情報を不正に持ち出し、外部流出した。 |

| SCSK株式会社 | 2021/3/24 | 松井証券の取引システムの開発を受託した元社員が、210人分の顧客情報を持ち出し約2億円を不正に出金した。 |

| 九州大学 | 2021/3/23 | 元職員が研究助成関係の申請情報を持ち出し、転職先大学のウェブサーバーにアップしたため、個人情報2,235件が外部閲覧できる状態だった。 |

データを持ち出す手段には、以下のようなものがあります。

- USBメモリーやHDDなどの外部記憶媒体

- メール

- クラウドストレージ

- スマホカメラ

- 紙媒体

「まさかうちの従業員がやるはずがない!」と思うかもしれませんが、JNSAの調査によると情報漏洩原因のうち、内部不正と不正な情報持ち出しを合わせると5.2%。これは「盗難」以上の割合を占めており、決して無視できません。

3. 守るべき「個人情報」とは?

ここまで個人情報の流出事例や原因をご紹介してきましたが、適切な対策をとるには、そもそも「どんな情報が流出すると個人情報の流出にあたるのか」を理解しておく必要があります。

個人情報の流出とは、個人情報保護法で定義されている「個人情報」が、個人情報の保有者、及び個人情報の該当者の意図に反して第三者に渡ることです。

個人情報保護法が定義する「個人情報」とは、以下の通りです。

| 個人情報の定義 |

| 生存する個人に関する、以下いずれかの情報。 ①氏名や生年月日など個人が識別できるもの ②個人識別符号が含まれるもの |

しかしこれだけでは、具体的にどんな情報なのかピンとこないかもしれません。

そこでこの章では、

- 「①氏名や生年月日など個人が識別できるもの」について

- 「②個人識別符号が含まれるもの」について

- すべての組織に「個人情報保護」の義務がある

について解説していきます。

3-1. 「①氏名や生年月日など個人が識別できるもの」について

氏名のように特定の個人を識別できる情報や、「氏名とメールアドレス」のように組み合わせによって個人が識別できる情報は、個人情報に該当します。

具体的な例は、以下の通りです。

「①氏名や生年月日など個人が識別できるもの」の例

- 本人の氏名

- 生年月日、住所、電話番号、メールアドレスなどの情報と、本人の氏名の組み合わせ

- 本人が判別できる防犯カメラの映像情報

- 録音音声と本人の氏名の組み合わせ

- ホームページやSNS、職員録などで公開されている特定の個人を識別できる情報

特定の個人を識別できるメールアドレス 例:[email protected]

(メールアドレスだけで、example 社に所属するコジンイチロウとわかる)

これらの情報は、暗号化などでデータを秘匿しているかどうかに関わらず、「個人情報」にあたります。

また、「当初は生年月日だけで個人が識別できなかったが、後に本人の氏名がわかった」というように、後から新たな情報が付加・照合された結果、特定の個人が識別できるようになった場合は、その時点で「個人情報」に該当することになります。

3-2. 「②個人識別符号が含まれるもの」について

「個人識別符号」とは、以下のいずれかに該当する特定の個人を識別できる文字や番号のことです。

- 特定の個人の身体的特徴をコンピュータ用に符号化したもの

- 個人別に発行されるカードや書類に記載された番号

これらは、個人情報として政令に定められています。

それぞれについて、具体的な例は以下の通りです。

| 「特定の個人の身体的特徴をコンピュータで扱えるよう符号化したもの」の例 |

|

| 「個人別に発行されるカードや書類に記載された番号」の例 |

|

携帯電話番号やクレジットカード番号は、契約形態や運用実態が様々で必ずしも特定の個人が識別できるわけではないので、個人識別符号には含まれません。

しかし、本人の氏名との組み合わせであれば個人が識別できるため、個人情報に該当するので注意が必要です。

より詳しく知りたい方は、「個人情報の保護に関する法律についてのガイドライン(通則編)」を参考にしてください。

3-3. すべての組織に「個人情報保護」の義務がある

ここまで読んだ方の中には、「うちの会社が扱う個人情報は量が少ないから」あるいは「私たちは非営利団体だから」と言った理由で、厳格にルールを守る必要はないと思った方もいるかもしれません。

しかし油断は禁物。

個人情報を事業に用いている以上、その業種や営利・非営利、規模などに関わらず、すべての組織や個人に「個人情報保護法」が適用されます。

以前は5,000人未満の個人情報を保有する小規模事業者の除外規定がありましたが、2015年の法改正により撤廃。

現在は取り扱う個人情報の件数が少なくても適用されるので、ほぼ全ての事業者に個人情報保護法を遵守する義務があると言えるでしょう。

個人情報保護法では、個人情報を扱う事業者に対して以下のような義務を定め、違反した場合には罰則が課せられます。

| 個人情報取扱事業者の義務 |

|

ここでご紹介したもの以外にも、個人情報取扱事業者には守るべき義務や例外の規定があります。

この機会に以下の資料をチェックして、個人情報の取り扱いについて再確認しておきましょう。

・個人情報の保護に関する法律についてのガイドライン(通則編)|個人情報保護委員会

・その他、法令・ガイドライン等|個人情報保護委員会

4. 企業における個人情報流出のリスク

企業が個人情報を流出してしまった場合、どのような被害や損害が発生するのでしょうか。

考えられるリスクは、以下の4点です。

それでは以下で詳しく見ていきましょう。

4-1. 損害賠償

個人情報流出を発生させた場合、情報流出の被害者から損害賠償を求められるケースがあります。

損害賠償請求の対象となるのは、主に民法上の「不法行為」、あるいは「債務不履行」に該当する場合です。

| 不法行為による損害賠償 |

| 例えば、企業による個人情報の流出で、個人情報の本人のプライバシーを侵害した場合など。 「民法第709条」で、以下の通り定められています。 故意又は過失によって他人の権利又は法律上保護される利益を侵害した者は、これによって生じた損害を賠償する責任を負う。 |

| 債務不履行による損害賠償 |

| 例えば、個人情報に関する契約内で、企業側に一定のセキュリティ対策を義務付ける条項があるにも関わらず、それらの措置がとられず個人情報が流出した場合など。 「民法第415条」で、以下の通り定められています。 1. 債務者がその債務の本旨に従った履行をしないとき又は債務の履行が不能であるときは、債権者 は、これによって生じた損害の賠償を請求することができる。 ただし、その債務の不履行が契約その他の債務の発生原因及び取引上の社会通念に照らして 債務者の責めに帰することができない事由によるものであるときは、この限りでない。 2. 前項の規定により損害賠償の請求をすることができる場合において、債権者は、 次に掲げるときは、債務の履行に代わる損害賠償の請求をすることができる。 ・債務の履行が不能であるとき。 ・債務者がその債務の履行を拒絶する意思を明確に表示したとき。 ・債務が契約によって生じたものである場合において、その契約が解除され、 又は債務の 不履行による契約の解除権が発生したとき。 |

実際に、先述の「ベネッセ個人情報流出事件」では、情報漏洩を行ったエンジニアが勤務していたグループ企業に対し、顧客一人当たり3,300円の損害賠償が命じられました。

JNSAの調査によると、情報流出事件一件当たりの平均想定損害賠償額は、6億3,767万円にものぼります。

巨額の賠償金が発生した場合大きな経営負担となるため、最悪の場合には倒産してしまう可能性もあります。

4-2. 刑事罰

個人情報の流出が発生した場合、「個人情報保護法違反」として、刑事罰を課される可能性があります。

「3-3. すべての組織に「個人情報保護」の義務がある」でご説明した通り、個人情報保護法では、個人情報を取り扱う事業者に対して、遵守すべき義務が定められています。

この義務を守らず、さらに個人情報保護委員会による改善命令に応じなかった行為者には、「1年以下の懲役、または100万円以下の罰金」が課せられるのです。

2020年には個人情報保護法が改正され、刑事罰が厳罰化されました。

特に法人に対する罰金刑の額が、以下の通り大きく引き上げられています。

◆法人における法定刑の改正前後比較◆

| 罰金刑 | ||

| 改正前 | 改正後 | |

| 個人情報保護委員会からの命令への違反 | 30万円以下 | 1億円以下 |

| 個人情報の不正提供など | 50万円以下 | 1億円以下 |

| 個人情報保護委員会への虚偽報告など | 30万円以下 | 50万円以下 |

万が一、こうした刑事罰を受けることになれば、企業の経営が大きく傾く恐れがあるでしょう。

4-3. 業務停止や調査・対応コストの発生

ひとたび個人情報の流出が発生すると、業務停止や原因調査、及び各方面への対応に大量の人的コストと金銭的コストが発生します。

IBMの調査では、個人情報流出を含むデータ侵害によって発生した以下4つのプロセスにおける費用を合算して世界の平均コストを算出した結果、1回のデータ侵害によって発生する日本企業の平均コストは、約5億1000万円(2021年時点)でした。

① 検知とエスカレーション(漏洩を検知するのに要した調査費用や取締役会への連絡など)

② 機会損失(ビジネスの中断、顧客喪失など)

③ 通知(漏洩対象者や規制当局への連絡など)

④ 情報漏洩後の対応(問い合わせ対応、法務費用、罰金など)

企業にとって情報漏洩がいかに大きなダメージかがわかる調査結果です。

「②機会損失」を例に考えてみましょう。

マルウェア感染で個人情報が流出した場合、1つの端末からネットワークを経由し、いくつもの端末に感染が広がる危険性があります。そうなると感染した端末が使えないのはもちろん、保存していたデータにもアクセスできず、企業の一部業務を中断せざるを得ません。

実際に「森永製菓株式会社への不正アクセス」では、複数のサーバーが外部からの不正アクセスを受け、社内システムに障害が発生。一部業務に支障をきたし、社内システム復旧後にも下記のような影響が出ていると公表されています。

・製造に関するシステムの一時停止による一時的な在庫の減少

・製造計画の変更等により一部の商品の供給に対する影響

参考:不正アクセス発生による個人情報流出の可能性のお知らせとお詫び | 2022年 |森永製菓

対応に追われる従業員たちの心身の疲労も考慮すると、企業へのダメージは甚大です。

バックアップで予期せぬトラブルに備える

マルウェア感染など予期せぬトラブル時に事業を継続するには、データのバックアップが有効です。

「2-1. 外部からの侵入」でご説明したように、近年の個人情報流出事例の多くはマルウェアやサイバー攻撃など、悪意のある第三者からの攻撃です。

ランサムウェアなどのコンピューターウイルスに感染すると、社内システムに障害が出たりデータが暗号化され使えなくなったりと、業務が停止せざるを得ない状況に追い込まれてしまいます。

そんな中、事業を継続できるかどうかの鍵を握っているのは、バックアップ。 バックアップがあれば、有事でも業務を継続できると同時に、迅速に復旧作業を進めることが可能です。

Arcserveでは、事業継続とデータ保護のために様々なバックアップの仕組みをご用意しています。

「ArcserveUDP」なら、システム全体を「丸ごとバックアップ」して、「丸ごと元に戻す」ことが可能。万が一の時に素早くデータ復旧をして経済的な損失を抑えるのはもちろん、情報資産となるデータを厳重に管理できます。

まずはこちらから詳細をご確認の上、無料トライアルをお試しください。

4-4. 社会的信用の低下

個人情報が流出すると、企業の社会的信用の低下も避けられません。

特に、企業イメージを低下させるのが、顧客の情報が流出してしまったケースです。

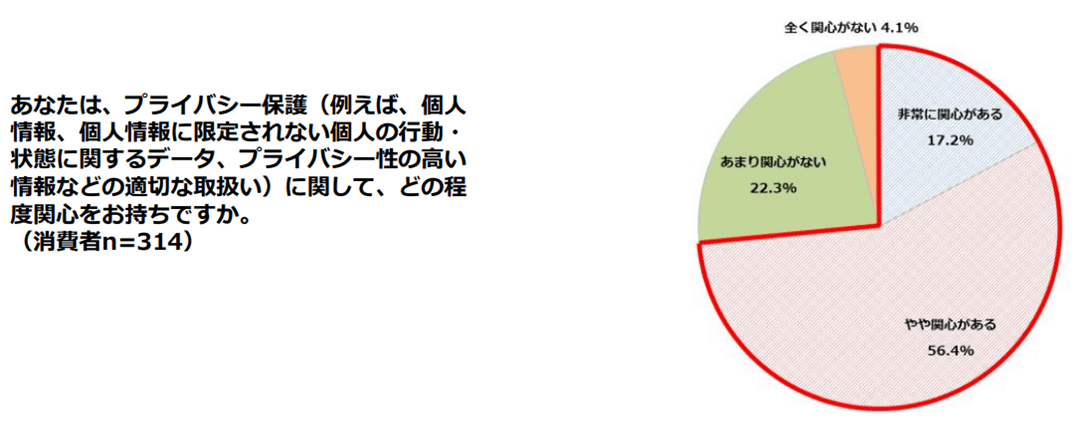

経済産業省と総務省が2021年10月に発表したアンケート結果によると、消費者の中で個人情報をはじめとしたプライバシー保護に関心を示している層は、7割以上を占めています。

引用:プライバシーガバナンスに関するアンケート結果(速報版)|経済産業省

このように個人情報の保護について世の中の意識が高まっている中で、顧客情報が流出してしまうと、「セキュリティ対策が脆弱な企業」として見なされ、一定数の顧客が離れてしまうことは免れません。

2014年の「ベネッセ個人情報流出事件」でも、情報流出をきっかけに顧客離れが起き、ベネッセは経営赤字に転落しました。

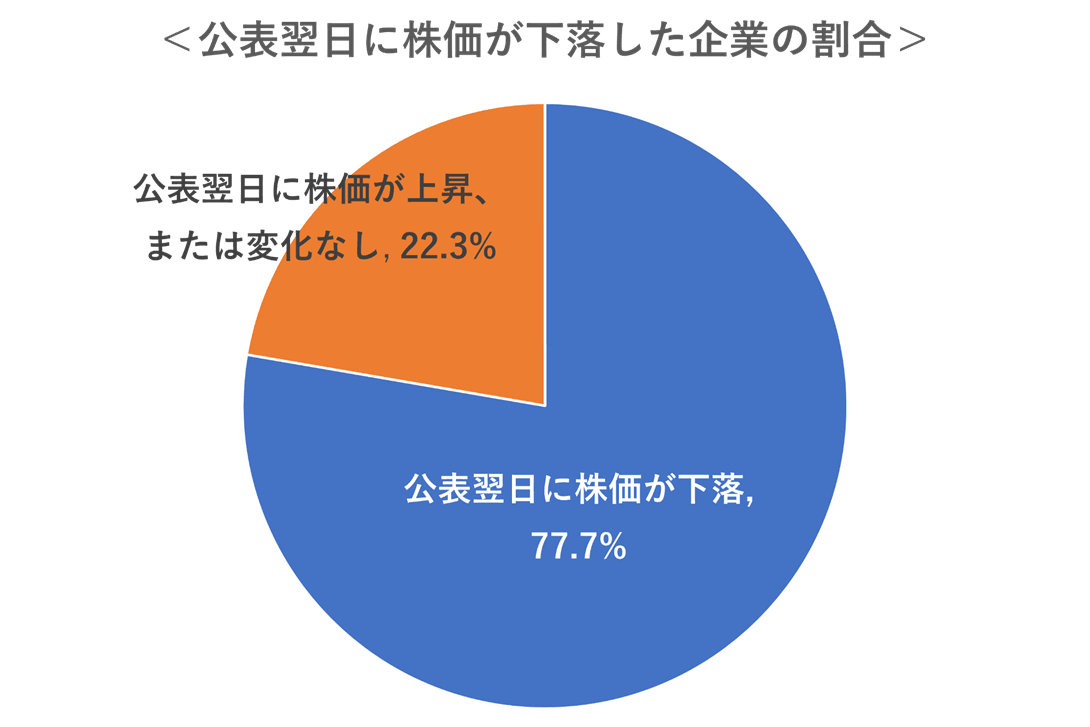

また、株式会社サイバーセキュリティクラウドが2022年に発表した調査によると、個人情報流出を公表した上場企業のうち、公表直後に株価が下落した企業は全体の77.7%でした。

※株式会社サイバーセキュリティクラウド『個人情報漏洩被害公表と株価の変化に関する調査レポート』 を元に作成。

つまり、個人情報流出によって社会的信用が低下すると、経済的にも大きな損失が出る可能性が高いのです。

5. 個人情報流出の際にすべきこと

では万が一個人情報流出が発生してしまった場合、企業はどう対応すれば良いのでしょうか?

流出した情報や原因によって多少の違いはありますが、基本的には以下6つのポイントを押さえて対応しましょう。

| 個人情報流出の際にすべきこと |

|

参考:個人データの漏えい等の事案が発生した場合等の対応について

上で赤字記載した通り、2020年の個人情報保護法改正で「第22条の2」が新設され、以下2箇所への通知は個人情報取扱事業者の「義務」となりました。

- 影響を受ける可能性のある本人

- 個人情報保護委員会等

より詳しい情報については、「漏えい等報告・本人への通知の義務化について |個人情報保護委員会」を確認してください。

また、6つのポイントを見てわかる通り、ひとたび個人情報の流出が発生すると、短い時間で様々な緊急対応に追われることになります。

「4. 企業における個人情報流出のリスク」でご説明したリスクを鑑みても、やはり個人情報の流出は未然に防ぐことが重要です。

6. 企業ができる個人情報流出の5つの対策

冒頭でお伝えした通り、個人情報流出はどんな規模の企業でも起こり得る脅威です。企業の流出事件は被害件数の規模も大きい傾向にあるため、十分に対策しておきましょう。

企業ができる個人情報流出対策には、下記5つのポイントがあります。

- セキュリティソフトの導入・更新

- Webサイトやソフトウェアの脆弱性対策

- 個人情報の保護を強化

- 秘密保持義務に関する書面を交わす

- 従業員への教育

以下で詳しくご説明していきましょう。

6-1. セキュリティソフトの導入・更新

マルウェア感染やサイバー攻撃といった、外部からの侵入に起因する個人情報流出を防ぐには、セキュリティソフトの導入が有効です。

なぜなら、セキュリティソフトをインストールすることで、マルウェア感染の原因となる不審なメールや添付ファイルを開くのを阻止したり、危険性のある通信を遮断して不正アクセスを防いだりできるからです。

セキュリティソフトと一言でいっても機能は様々なので、以下のようなポイントを比較検討して選ぶと良いでしょう。

| セキュリティソフト選びのポイント |

|

日々高度化していく外部からの攻撃に対応するには、セキュリティソフトはこまめにアップデートを行い、常に最新の状態にしておく必要があります。

セキュリティソフトのアップデートは頻繁に発生するので、管理画面にアクセスすることで複数端末を集中管理できる機能が備わったソフトを選ぶようにしましょう。

管理者側でアップデートを管理することで、アップデート漏れを防いだり、従業員の業務に影響が出ない時間や対象端末を選択したりできます。

ただし、集中管理できる機能の範囲は、ソフトによって異なります。無料体験版を利用するなどして、事前に確認しておきましょう。

6-2. Webサイトやソフトウェアの脆弱性対策

外部からの侵入による個人情報流出を防ぐには、Webサイトやソフトウェアの脆弱性を見つけ、対策をしておく必要があります。

なぜなら、悪意ある第三者は、そういった「穴」を狙ってサイバー攻撃を仕掛けてくるからです。

特に最近は「SQLインジェクション」という手口が流行。上でご紹介した株式会社日能研の事例でも、サイトの脆弱性を狙ったSQLインジェクションにより、28万件以上のメールアドレスが流出しました。

こうしたWebサイトの脆弱性を狙った攻撃に対策するには、以下のような手段があります。

| Webサイトやソフトウェアの脆弱性対策 |

|

Webサイトの脆弱性診断は国も推奨する脆弱性対策であり、IPA(情報処理推進機構)も「ウェブ健康診断 仕様」を提供して基本的な脆弱性診断のチェックポイントを示しています。

脆弱性の対策についてより詳しく知りたい方は、IPAの「脆弱性対策」ページを参考にしてください。

6-3. 個人情報の保護を強化

外部からの侵入に限らず、関係者のヒューマンエラーや内部不正・データの持ち出しによる個人情報流出を防ぐには、言葉の通り、「個人情報」の「保護」をより強固にする対策も有効です。

具体的には、以下のような方法があります。

| 個人情報の保護を強化する方法 |

|

従業員に対するセキュリティ教育は必須ですが、個人の努力だけで情報流出のリスクに備えるのは困難です。

技術的・物理的にも個人情報を保護する対策をとりましょう。

6-4. 秘密保持義務に関する書面を交わす

内部不正や従業員のセキュリティ意識の低さに起因する個人情報流出を防ぐために、従業員と秘密保持義務に関する書類を取り交わしておきましょう。

「秘密保持義務」とは、従業員が業務上知り得た機密情報を外部に漏らしてはならないという義務のことです。

本来、以下の「労働契約法第3条」に基づき、書面のやり取りや個別の合意がなくても、労働者は秘密保持義務を負うと考えられています。

| 労働契約法 第3条(労働契約の原則) 4 労働者及び使用者は、労働契約を遵守するとともに、信義に従い誠実に、権利を行使し、 及び義務を履行しなければならない。 |

しかし、個人情報の流出を防ぐために非常に重要な義務であるため、多くの企業が就業規則や秘密保持誓約書を使って書面を交わしています。

機密情報の定義や違反時の罰則を明記した書面を交わすことで、個人情報に対する従業員の意識が高まります。

また万が一、従業員が秘密保持義務に違反した場合にも、書面を交わしていれば損害賠償の請求が認められやすくなるというメリットもあります。

書面を交わすタイミングは、基本的に自社の情報を開示する前。従業員と契約を結ぶ際に、セキュリティ教育と併せて行うのがおすすめです。

書面を作成する際には、経済産業省が提供している「参考資料2 各種契約書等の参考例」を参考にすると良いでしょう。

6-5. 従業員への教育

個人情報流出を防ぐには、従業員への教育で社内リテラシーを高めることも欠かせません。

行動指針となるセキュリティポリシーや実施要領を定め、定期的な教育を行いましょう。

また、以下のような従業員個人における情報漏洩対策についても周知が必要です。

| 従業員個人で行う情報流出対策 |

|

近年では、知人などになりすまして届いたメールの添付ファイルからマルウェアに感染し、個人情報が抜き取られてしまうケースも発生しています。

教育の中で起こり得る個人情報流出の事例を紹介し、従業員のセキュリティ意識を高めましょう。

7. まとめ

最後に、この記事の内容をまとめましょう。

◎2021年~2022年の個人情報流出事例

◎個人情報流出の3つの原因

- 外部からの侵入

- 関係者のヒューマンエラー

- 内部不正・データの持ち出し

◎個人情報の流出とは、個人情報保護法で定義されている「個人情報」が、個人情報の保有者、及び 個人情報の該当者の意図に反して第三者に渡ること

◎企業における個人情報流出の4つのリスク

- 損害賠償

- 刑事罰

- 業務停止や調査・対応コストの発生

- 社会的信用の低下

◎個人情報流出の際にすべきこと

- 組織内での迅速な報告・被害拡大の防止

- 流出原因・流出の影響範囲の調査

- 再発防止策の策定、及び実施

- 影響を受ける可能性のある本人や取引先へ連絡

- 個人情報保護委員会などへ報告

- 事実関係や再発防止策などを公表

◎企業ができる個人情報流出の5つの対策

- セキュリティソフトの導入・更新

- Webサイトやソフトウェアの脆弱性対策

- 個人情報の保護を強化

- 秘密保持義務に関する書面を交わす

- 従業員への教育

具体的な事例を知ることで、どんなリスクに備えれば良いのかがわかったのではないでしょうか。

この記事をもとに個人情報流出の対策を講じ、安心して業務に取り組める環境が実現することを願っています。

コメント