「サプライチェーン攻撃って何だろう?」

「サプライチェーン攻撃に備えると言われたけど、具体的にどういうものか知りたい」

このようなお悩みをお持ちではないですか?

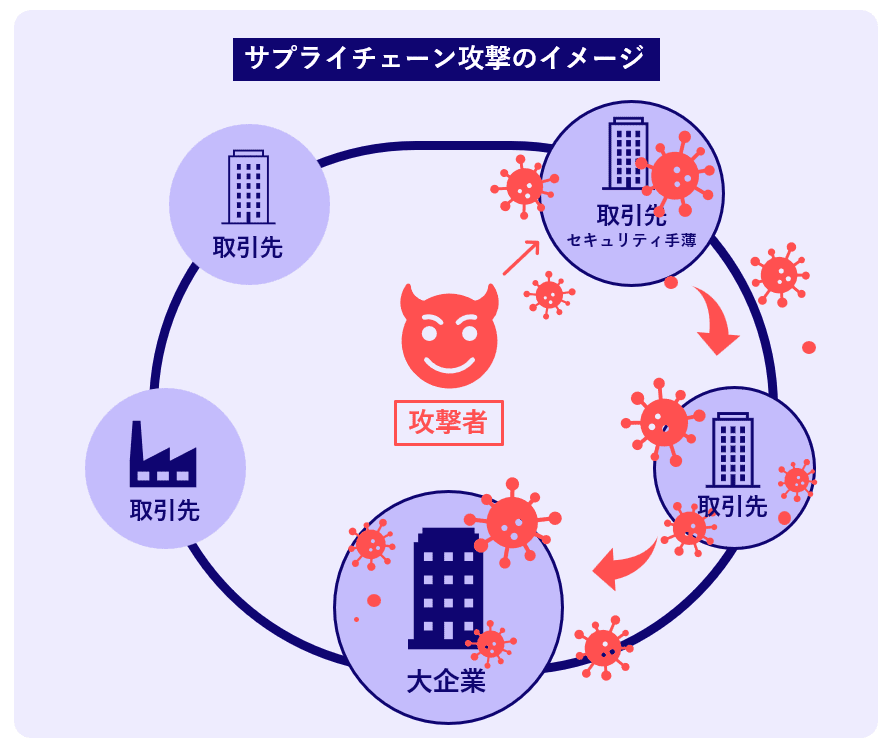

サプライチェーン攻撃とは、セキュリティの手薄な企業を踏み台にして大企業などセキュリティが強固なターゲットに侵入するサイバー攻撃のことを指します。

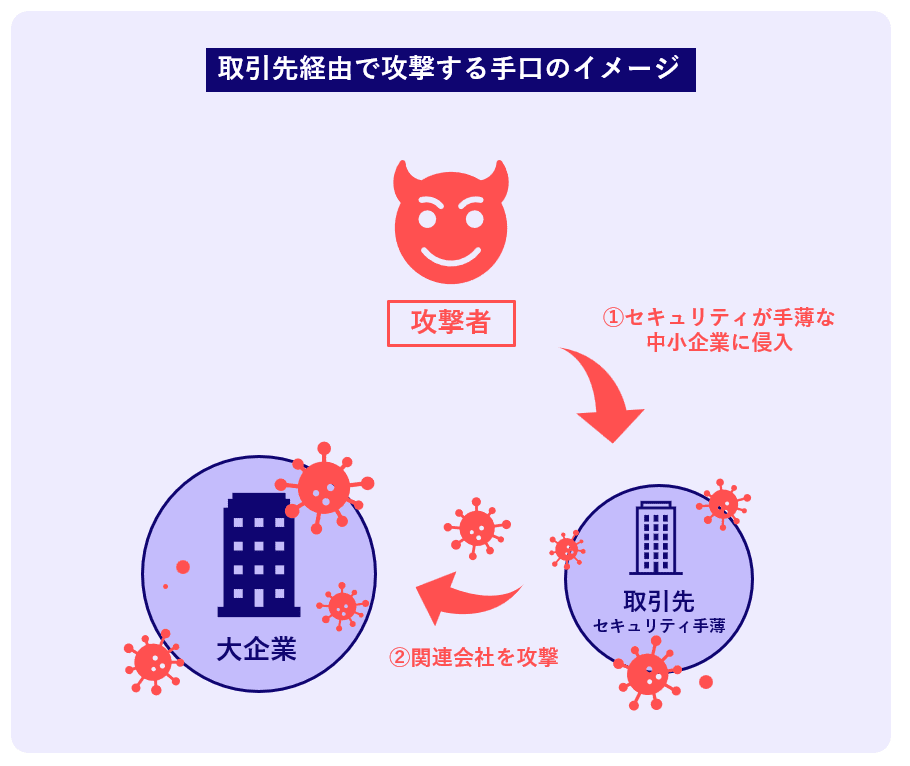

攻撃者は最初から標的となる大企業を攻撃しません。なぜなら、大企業はセキュリティ対策も十分に行っており、つけ入るスキが無いことが多いためです。そこで、攻撃者はセキュリティの手薄な関連会社を標的にして不正アクセスなどを試み、最終的に標的の大企業までサイバー攻撃を仕掛けるのです。

サプライチェーン攻撃の方法としては、主に以下の2つがあります。

注目すべき点は、サプライチェーン攻撃は原則として中小企業を標的としている点です。中小企業はセキュリティ対策を強固にしておかないと、侵入を許してしまい関連会社や取引先に大きなダメージを与える可能性があるのです。

この記事では、サプライチェーン攻撃の基礎知識などについて以下の内容を詳しく解説します。

| この記事のポイント |

|

この記事をお読みいただくことで、サプライチェーン攻撃の基本的な情報や対策が網羅できます。ぜひこの記事を参考に、サプライチェーン攻撃対策を検討してみてはいかがでしょうか。

目次

1. サプライチェーン攻撃とは

この章では、サプライチェーン攻撃の基礎知識など、以下の内容について詳しく解説します。

それぞれ、見ていきましょう。

1-1. サプライチェーン攻撃はセキュリティの手薄な企業を踏み台にして侵入するサイバー攻撃のこと

冒頭でも解説した通りサプライチェーン攻撃とは、セキュリティの手薄な企業を踏み台にして大企業などセキュリティが強固なターゲットに侵入するサイバー攻撃のことを指します。

「サプライチェーン」の言葉の意味は、製品の原材料の調達から製造、販売、輸送、消費までの流れのことを指します。一つの企業が生産から販売まですべてを担うのではなく、複数企業が関わって連鎖的に行うのがサプライチェーンのビジネスモデルです。

そしてサプライチェーンに関わる多くの企業が中小企業です。攻撃者はここに目をつけて、サイバー攻撃を行います。なぜなら、大企業に比べて中小企業はセキュリティ対策にコストやリソースを割けないことが多く手薄になっている可能性があるためです。

例えば2020年には、日本を代表する大手電機メーカーでサプライチェーン攻撃を受けた事例があります。このケースは中国にあるセキュリティが手薄な関連子会社を狙って攻撃を仕掛け、親会社に侵入して情報漏えいが起こりました。(※「3-2. 2020年三菱電機情報流出の例」)

このように攻撃者はセキュリティの手薄な中小企業を狙ってサイバー攻撃を行い、最終的に標的となる大企業にまで被害を拡大させるのが狙いです。いくら大企業が十分なセキュリティ対策を行っていたとしても、取引先企業からの侵入となると必ずしも防ぎきれるとは限りません。

これがサプライチェーン攻撃の巧妙なところであり、脅威と言ってもいいでしょう。

1-2. サプライチェーン攻撃の2つの目的

それでは攻撃者は何故、サプライチェーン攻撃を行おうとするのでしょうか?大きく分けて以下の2つの目的があります。

それぞれについて、見ていきましょう。

1-2-1. データ侵害

まずは純粋にデータそのものを侵害する目的があります。企業の情報を盗み出して第三者に販売するためにサプライチェーン攻撃を行うのです。

攻撃者が求める情報としては、以下のようなものがあります。

- 個人情報やIDなど

- 消費者のクレジットカード情報などの金融データ

- コンピューターへのアクセスID

これらを入手して第三者に販売することを目的として、サプライチェーン攻撃を行います。

1-2-2. ランサムウェアに感染させて身代金を要求

もう一つの目的はデータを暗号化し、身代金を要求するというパターンです。こちらは「ランサムウェア」とよばれており、代表的なサイバー攻撃のひとつです。

ランサムウェアの場合はデータを抜き取って悪用したり転売するのではなく、コンピューターを暗号化して使えなくしてしまい、「元に戻したいなら身代金を支払え」と要求します。

「データ侵害」も「ランサムウェア」のいずれの場合も、企業にとっては甚大なダメージを及ぼすサイバー攻撃です。

ランサムウェアに関してより詳しい内容は「ランサムウェアとは?分かりやすく解説|感染経路や具体的な予防策」で解説していますので、ぜひ参考にしてみてください。

1-3. サプライチェーン攻撃の代表的な2つの手口

それではここからはサプライチェーン攻撃の代表的な2つの手口について詳しく解説していきます。具体的には、以下の2つの手口をここでは紹介します。

それぞれについてみていきましょう。

1-3-1. 取引先経由で攻撃する手口

まずは標的企業の取引先を攻撃する手口です。こちらは代表的なサプライチェーン攻撃の手法の一つで、セキュリティ対策が手薄な中小企業に侵入して行います。

攻撃者は侵入した中小企業にマルウェアを仕掛けます。攻撃者の狙いは、侵入した中小企業から標的企業にランサムウェアを感染させることです。

この手法はサプライチェーン攻撃でも一般的な例です。後から解説する三菱電機の情報流出の事例もこれにあたります。

また、中小企業を踏み台にして攻撃する以外にも、中小企業に成りすまして標的企業に取引メールなどを送り、そこから感染を狙うという方法もあります。

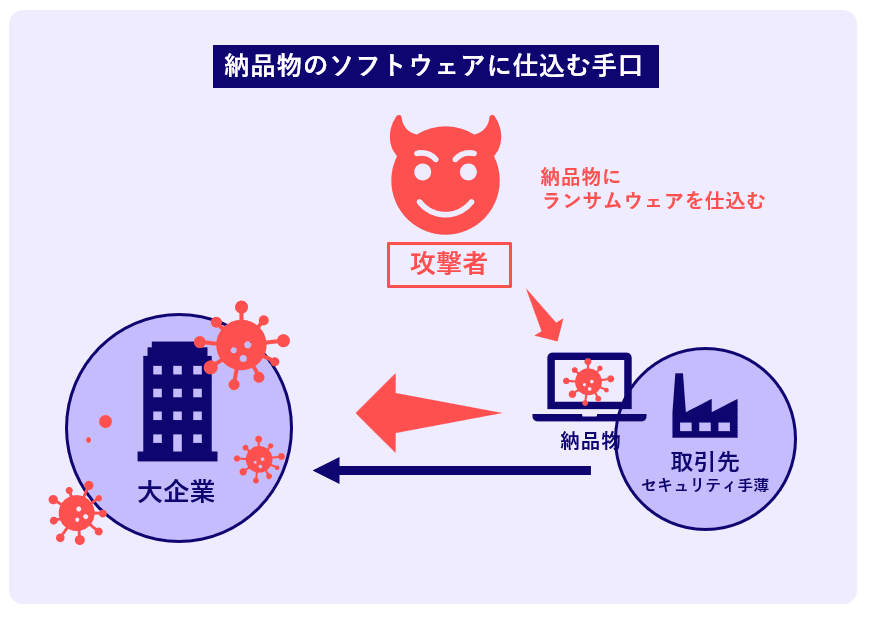

1-3-2. 納品物のソフトウェアに仕込む手口

納品物のソフトウェアに不正プログラムを仕込む方法もあります。例えばソフトウェアやIT機器などを製造する企業に攻撃者が侵入し、製造過程でランサムウェアを仕込みます。

そうとは知らずに中小企業は取引先の大企業に納品物を納品します。そしてそうしたソフトウェアやIT機器を、知らずに大企業が使うことでマルウェアに感染させるという手口です。

この手口の代表的な事例は、2020年にアメリカで発生した、史上最悪とも言われるSolarWinds社へのサプライチェーン攻撃です。攻撃者は、SolarWinds社が提供する製品に不正プログラムを仕込み攻撃を行いました。これにより約18,000の企業が被害に遭い、その影響は英国財務省や英国国防総省にまで及んだということです。

この手口の場合は、どこから感染したのか感染源が分かりにくいといった特徴があります。そのためマルウェア感染経路の検出や発覚に時間がかかり、被害が大きくなりやすいのです。

1-4. サプライチェーン攻撃の危険性

サプライチェーン攻撃はどのような危険性をはらんでいるのでしょうか。ここでは、最も問題になりやすい以下の2つについて詳しく解説します。

それぞれ、見ていきましょう。

1–4-1. 中小企業が特にターゲットになりやすい

サプライチェーン攻撃の最も重大な危険性は、中小企業がターゲットになりやすいという点にあります。

攻撃者は、大企業と繋がりのある中小企業の中からセキュリティが手薄な企業を探して攻撃を仕掛けます。企業の規模や経営側のリテラシーにもよりますが、中には「うちは小さい企業だから狙われないだろう」と思ってセキュリティに力を入れないケースがあります。

このような中小企業を探して討ち取るのが攻撃者の目的です。大企業との繋がりのある中小企業に侵入することができたら、取引先のふりをして大企業にも手を伸ばすことができます。

被害を大きくしないためには、中小企業も十分にセキュリティ対策を行う必要があります。しかし、十分なセキュリティ対策を行うためにはそもそもそれなりのコストがかかります。また、セキュリティに対してそもそもリテラシーや興味が低い企業にそうした危険性を知らしめることも、簡単ではないのです。

被害に遭って初めて、「まさかこんな小さな企業が狙われるとは」と思ってしまうのが、サプライチェーン攻撃の恐ろしさです。

1-4-2. 攻撃を受けた場合の被害が大きくなりやすい

サプライチェーン攻撃は、いくつもの企業に被害を派生させます。単独で1社に攻撃を仕掛けるタイプのサイバー攻撃よりも、場合によってははるかに被害が大きくなりやすいのです。

例えばサプライチェーン攻撃ではなく、中小企業がランサムウェアに感染した場合で考えてみてください。その企業はデータが暗号化されて復号できないといった事態が起きてしまうかもしれません。それはそれで大きなトラブルですが、バックアップを取っておけばそれほどの被害にはならない可能性があります。

しかし、サプライチェーン攻撃の場合はそうはいきません。自社のデータが使えなくなるばかりでなく、取引先の大企業や関連企業にまで甚大な被害を与えてしまう可能性があるのです。

前章で解説したSolarWinds社の事例がまさにその例です。SolarWinds社へのサイバー攻撃は、最終的に米国の政府や軍にまで影響を与えました。このようなことが起こってしまうのが、サプライチェーン攻撃の恐ろしいところです。

このようにサプライチェーン攻撃の危険性をイメージできていると、セキュリティ対策の重要性が見えてくるかと思います。

2. サプライチェーン攻撃の事例

この章では、サプライチェーン攻撃の事例として、国内で起こった以下の3つの事例を紹介します。

それぞれについて、みていきましょう。

2-1. 2022年トヨタ自動車の生産ラインを止めた事例

| 公表日時 | 2022年3月1日 |

| 被害企業 | 小島プレス→トヨタ自動車関連グループ企業 |

| 被害内容 | 4か所の工場28ラインが止まり、約1万3000台の自動車の生産を見送った |

2022年3月1日、トヨタ自動車とつながる自動車の内外装部品を生産する小島プレスが、マルウェアに感染したことを公表しました。これを受けて、トヨタ自動車グループが企業である日野自動車とダイハツ工業が一部生産を見合わせました。

トヨタの工場は翌日には復旧しましたが、たった1社の障害により14か所の工場28ラインが止まり、約1万3000台の自動車の生産を見送る事態となりました。この出来事は、世間にサプライチェーン攻撃の危険性を知らしめた結果になりました。

2-2. 2020年三菱電機情報流出の事例

| 公表日時 | 2020年1月20日 |

| 被害企業 | 中国にある関連会社→三菱電機 |

| 被害内容 | 120台以上のパソコンや40台以上のサーバーが不正アクセスを受け、情報流出を起こした可能性がある |

三菱電機は2020年1月20日に、同社のネットワークが不正アクセスを受けて個人情報や企業機密情報が流出した可能性があると発表しました。三菱電機はその攻撃の手口について発表しませんでしたが、朝日新聞の調べで中国にある関連会社からのサプライチェーン攻撃だった可能性があるとしています。

これにより、120台以上のパソコンや40台以上のサーバーが不正アクセスを受け、情報が流出した可能性があるとのことでした。

2-3. 2017年男子プロスポーツ法人の事例

| 公表日時 | 2017年4月 |

| 被害企業 | 関連会社→男子プロスポーツ法人 |

| 被害内容 | 個人情報合計約15万5千件(クレジットカード情報約3万2千件含む) 不正利用された件数379件 被害金額約880万円 |

ある男子プロスポーツ法人は、ファンサイトとチケットサイトの運営を別会社に委託していました。その委託先がさらにそれぞれの業務を別会社に委託したところ、この2つのサイトがサイバー攻撃を受け、不正アクセスが行われたのです。

このケースは、クレジットカード情報の取り扱いが徹底されていない事が原因で発生したことが分かっています。

3. 企業規模に関わらずサプライチェーン攻撃への対策は重要

ここまでの解説でも分かる通り、サプライチェーン攻撃などサイバー攻撃への対策は企業規模に関わらず必ず行らなければならなりません。事例をみれば分かる通り、サプライチェーン攻撃の影響は自社内だけにとどまらないためです。

たったの1社のセキュリティ対策が手薄になっていることで、セキュリティが万全な関連会社も大きな被害を受ける可能性があります。トヨタ自動車の例では、たった1社の影響、たった1日の生産停止でなんと1万3000台の生産ができなくなるという大事件に発達しました。

近年は、特にサプライチェーン攻撃の危険性が増している事実があります。その理由として、世間一般のセキュリティへのリテラシーが上がり、大手企業への直接のサイバー攻撃が難しくなっているためです。

攻撃者には中小企業のセキュリティの脆弱性を見極める技術を持っています。それを駆使して攻撃を仕掛けてくるのです。中小企業がセキュリティ対策を十分に行うことは急務と言えるでしょう。

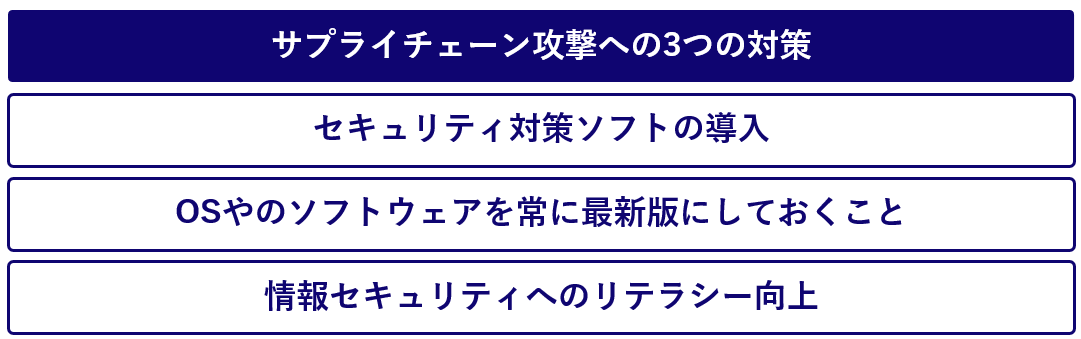

4. サプライチェーン攻撃への3つの対策

それではここからは、サプライチェーン攻撃への対策方法として以下の3つを紹介します。

これらのうちどれかを行うのではなく、必ずどれも行うことによりセキュリティ対策を万全にしていきましょう。

4-1. セキュリティ対策ソフトの導入

もしもいまだにセキュリティ対策ソフトを導入していないのであれば、何よりもまずは導入しましょう。セキュリティ対策ソフトを導入するだけでも、マルウェアの侵入のリスクを大幅に減少できます。

PCやサーバーは、ネットワークの末端にあるという意味でエンドポイントと表現されています。その、エンドポイント環境で選ぶべきセキュリティ対策ソフトとしては、従来アンチウイルスといわれていた機能が拡大・拡張された「EPP」タイプと「EDR」タイプがあります。どちらも導入することが望ましいでしょう。EPPとEDRとは、以下のようなセキュリティ対策ソフトの種類です。

| EPP (Endpoint Protection Platform) | マルウェアの感染を防ぐソフト |

| EDR (Endpoint Detection & Response) | マルウェア侵入をいち早く感知するソフト |

EPPはコンピューターにマルウェアが侵入しないようにするためのソフトです。それに対しEDRは、マルウェアがコンピューターに侵入した場合にそれをいち早く検知し、対処するソフトです。

サプライチェーン攻撃は、いついかなる時に行われるかは予測できません。つまり、すべての攻撃を未然に防ぐことは難しいのです。そのため、マルウェアが侵入した場合に備えた機能を持つEDRも重要です。

セキュリティ対策ソフトを導入するのであれば、これらふたつのどちらも導入するようにしましょう。

セキュリティ対策と同様に、感染後の復旧のためにはデータ保護対策も重要です。データ保護対策にはアークサーブのデータ保護ソリューションがおすすめです。詳しくは第5章をご覧ください。

4-2. OSやソフトウェアを常に最新版にしておく

OSやソフトウェアのアップデートを常に行って最新版にすることも重要です。

OSやソフトウェアは、脆弱性が見つかると対応したアップデートのデータを配布します。そうしたアップデートを行わずに最新の状態にしておかないと、OSやソフトウェアは脆弱なままになってしまうのです。攻撃者はこのような脆弱な状況を見つけ出して侵入してきます。

そのようなことが起こらないように、OSやソフトウェアは常に最新版にしておきましょう。具体的には、以下の方法でアップデートを行います。

- Windows…「Windows Update」を活用したアップデートをする

- Mac OSの場合—「Mac の macOS をアップデートする」を参考にアップデートする

- その他ソフトウェアなど…製品サイトでアップデート情報を確認

4-3. 情報セキュリティへのリテラシーの向上

従業員のセキュリティへのリテラシー向上も重要です。

サプライチェーン攻撃によるマルウェア感染の多くは、メールの不審なURLをクリックしたりデータをダウンロードしてしまうことで起こります。つまり、従業員の情報セキュリティのリテラシーが高ければ防げる可能性があるということです。

従業員には、サプライチェーン攻撃などサイバー攻撃の危険性を十分に理解してもらい、感染しないためのリテラシー向上を目指しましょう。感染しないための具体的なルールを設定するのも重要です。例えば、以下のようなものです。

- 身に覚えのないリンクをクリックしない

- 不審な送信先からの添付ファイルをクリックしない

- 不審なファイルをダウンロードしない

- 出所の分からないUSBをPCに繋がない

これらのことを十分に周知するとともに、なぜこうしたルールが必要なのかも伝えましょう。できればメールや掲示板で伝えるのではなく、勉強会や研修を行って周知することをおすすめします。

5. データ保護対策を本格的に行いたいならアークサーブ

データ保護対策を本格的に行いたいなら、ぜひアークサーブにご相談ください。

サイバー攻撃からデータ守るためには、安全にデータをバックアップすることが重要です。アークサーブのデータ保護ソリューションは統合されたシンプルなもので、ランサムウェアなどのサイバー攻撃からデータを守り、ビジネスの継続を維持できます。

アークサーブのデータ保護ソリューションについては以下の詳細をご覧ください。

6. まとめ

以上この記事では、サプライチェーン攻撃の基礎知識などについて以下の内容を詳しく解説してきました。

| この記事のポイント |

|

この記事をお読みいただいたことで、サプライチェーン攻撃の基本的な情報や対策が網羅できたかと思います。ぜひこの記事を参考に、サプライチェーン攻撃対策を検討してみてはいかがでしょうか。

コメント