「病院でランサムウェア被害が頻発しているようだけれど、どんな被害があったの?」

「うちの病院も被害にあわないように、どんな対策をしておくべき? もし被害にあったらどうすればいい?」

病院に勤務していてそんな疑問や不安を持っている方も多いことでしょう。

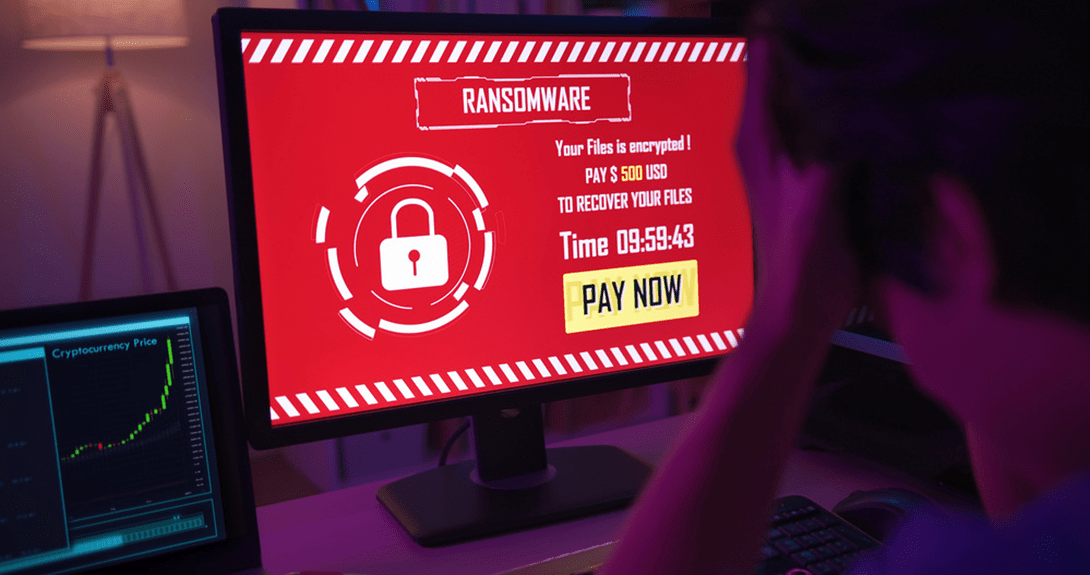

「ランサムウェア」は、「感染するとその端末内のデータを暗号化したりロックをかけたりして使用できない状態にし、それをもとに戻すかわりに金銭を要求するマルウェア(=悪意のあるウイルス)」です。

近年、このランサムウェアによって病院が被害にあう事例が増えています。

ここ5年ほどの主な事例だけでも、以下のようなものがあります。

【近年の病院におけるランサムウェア被害事例】

| 発生年月 | 被害を受けた医療機関 | 被害内容 |

| 2017.8~2018.1. | 福島医大病院(福島県) | ランサムウェアによって検査装置に不具合が発生 |

| 2017.12. | 新潟大学医歯学総合病院(新潟県) | 治験に関する患者の個人情報がランサムウェアに感染ただ、個人情報漏洩が確認されず |

| 2018.10. | 宇陀市立病院(奈良県) | 電子カルテがランサムウェアに感染、暗号化医療費補助の償還が遅れるなどの影響があった |

| 2019.5. | 多摩北部医療センター(東京都) | 不正アクセス目的のメールから感染、患者や関係者の個人情報3,700人分が流出した可能性 |

| 2021.5. | 市立東大阪医療センター(大阪府) | 遠隔読影システム(患者のCTやMRIなどの画像による診断システム)がランサムウェア攻撃を受け、バックアップも暗号化 |

| 2021.10. | つるぎ町立半田病院(徳島県) | 電子カルテがランサムウェア攻撃を受け、患者約8万5,000人分のデータが暗号化予約システムなど他のシステムもダウンした |

| 2022.1. | 春日井リハビリテーション病院(愛知県) | 電子カルテがランサムウェア攻撃を受け、患者約5万人分のデータが暗号化バックアップはも暗号化された |

| 2022.1. | 日本歯科大学付属病院(東京都) | 歯科・医科の電子カルテと会計システムが暗号化 |

| 2022.4. | 青山病院(大阪府) | 電子カルテがランサムウェアに感染 |

| 2022.6. | 鳴門山上病院(徳島県) | ランサムウェアによる攻撃で、電子カルテや院内LANが使用不可にオフラインでバックアップしていたデータで復旧 |

このような被害を未然に防ぐには、病院には以下のような対応が求められます。

<人的な対策>

・情報セキュリティポリシーの策定

・情報セキュリティ体制の整備

・情報セキュリティ教育の徹底

<技術的な対策>

・ネットワーク監視ツールの導入

・認証サーバの導入

・ウイルス対策ソフトの常時更新

・バックアップの作成

<その他の対策>

・防犯システムの強化

・サイバーリスク保険への加入

・BCP対策

そこでこの記事では、病院におけるランサムウェア被害と対策について知っておくべきことを説明していきます。

◎病院におけるランサムウェア被害とは

◎近年の病院におけるランサムウェア被害事例

◎病院で起こりやすいランサムウェアの具体的な脅威・インシデント

◎ランサムウェア攻撃によって病院が被る損害

◎病院がランサムウェア被害に関して負うべき責任

◎病院が行うべきランサムウェア対策

◎病院がランサムウェア被害にあった際の対応

最後まで読めば、知りたかったことがわかるでしょう。

この記事で、あなたの病院がランサムウェアに対して十分な備えができるよう願っています。

目次

1. 病院におけるランサムウェア被害とは

近年、病院がターゲットになったランサムウェア被害が続発しています。

そこでまず、その被害状況と対策の現状について知るところから始めましょう。

1-1. 「ランサムウェア」とは?

病院におけるランサムウェア被害について解説する前に、「そもそもランサムウェアとはどんなものか?」をあらためて説明しておきましょう。

(「それはよくわかってるから大丈夫」という方は、次の項「1-2. 近年の病院におけるランサムウェア被害事例」に飛んでください。)

「ランサムウェア」とは、簡単にいえば「マルウェア(=悪意あるソフトウェア)の一種で、感染するとその端末内のデータを暗号化したりロックをかけたりして使用できない状態にし、それをもとに戻すかわりに金銭を要求するもの」です。

もし病院内のPCやシステムがランサムウェアの攻撃を受けると、電子カルテなどの情報が閲覧できなくなったり、院内の医療機器が不具合を起こして使えなくなったりします。

そしてそれらをいわば「人質」として、「復旧してほしければ、身代金をよこせ」と脅迫されるわけです。

警察庁サイバー犯罪対策プロジェクトでは、「ランサムウェア被害防止対策」において以下のように説明しています。

ランサムウェアとは

ランサムウェアとは、感染すると端末等に保存されているデータを暗号化して使用できない状態にした上で、そのデータを復号する対価として金銭を要求する不正プログラムです。

ランサムウェアの手口

従来のランサムウェアは、不特定多数の利用者を狙って電子メールを送信するといった手口が一般的でしたが、2020年頃からは、VPN機器からの侵入等、特定の個人や企業・団体等を標的とした手口に変化しており、企業のネットワーク等のインフラを狙うようになっています。 また、データの暗号化のみならず、データを窃取した上、企業等に対し「対価を支払わなければ当該データを公開する」などと金銭を要求する二重恐喝(ダブルエクストーション)という手口も確認されています。

出典:警察庁サイバー犯罪対策プロジェクト「ランサムウェア被害防止対策」ページ

ちなみに、このように暗号化されたデータをもとに戻すことを「復号」と言います。

この記事中で何度か登場する用語ですので、覚えておいてください。

1-2. 近年の病院におけるランサムウェア被害事例

さて、ここから本題です。

前述のように、近年は病院へのランサムウェア攻撃が増加していると言われています。

では、具体的にはどのような被害があったのでしょうか?

時系列でまとめましたので、以下の表を見てください。

【近年の病院におけるランサムウェア被害事例】

| 発生年月 | 被害を受けた医療機関 | 被害内容 |

| 2017.8~2018.1. | 福島医大病院(福島県) | 検査装置の不具合が多発し、患者のCTを撮り直さなければならないなどの被害が発生。院内のネットワークはインターネットに接続していなかったため、誰かがウイルス感染したPCを院内ネットワークに接続したことで感染が広がった可能性が疑われた。病院は、身代金の要求には応じず、患者への被害もなかったという。 |

| 2017.12. | 新潟大学医歯学総合病院(新潟県) | 治験に関する患者の個人情報が格納されたPC1台がランサムウェアに感染。調査の結果、感染したウイルスに情報窃取の機能がないこと、個人情報漏洩も確認されていないことを発表した。 |

| 2018.10. | 宇陀市立病院(奈良県) | 電子カルテシステムがランサムウェアに感染、診療部門のサーバ4台、診療部門の端末2台、ウイルス対策サーバ1台、看護部門サーバ1台に感染拡大し、システムが使用できなくなった。その後、システムは復旧したが一部の患者カルテ情報が暗号化され、医療費補助の償還が遅れるなどの影響があった。ただ、証拠保全を行わずにシステムを再セットアップしてしまったため、正確な原因はわからなかった。 |

| 2019.5. | 多摩北部医療センター(東京都) | 同病院の医師が、PCに送られた不正アクセス目的のメールの添付ファイルを開いたところマルウェアに感染、患者や関係者の個人情報3,700人分が流出した可能性があることが発覚した。また、この医師の名前を騙ったスパムメールが送られるという被害もあった。 |

| 2021.5. | 市立東大阪医療センター(大阪府) | 遠隔読影システム(患者のCTやMRIなどの画像による診断システム)がランサムウェア攻撃を受け、サーバダウンした。画像の閲覧ができないため撮り直すなどの被害が発生、別サーバで運用したが、バックアップも暗号化されてしまったため完全復旧には時間がかかった。原因は、セキュリティソフトの脆弱性を狙われたことだった。 |

| 2021.10. | つるぎ町立半田病院(徳島県) | 電子カルテがランサムウェア攻撃を受け、患者約8万5,000人分のデータが暗号化された。予約システムなど他のシステムもダウンしたため、カルテや予約票などは手書きで対応せざるをえなくなった。復旧したのは2ヶ月後。 |

| 2022.1. | 春日井リハビリテーション病院(愛知県) | 電子カルテがランサムウェア攻撃を受け、患者約5万人分のデータが暗号化された。バックアップはあったが、オンライン上に保管していたためそちらも暗号化されてしまい被害が大きくなった。原因は、VPNの脆弱性を突かれたことで、復旧までに4ヶ月間もかかった。 |

| 2022.1. | 日本歯科大学付属病院(東京都) | 3台のサーバがランサムウェアに感染し、歯科・医科それぞれの電子カルテと会計システムが暗号化された。一部の診療を停止したり、診療費を後日請求するなどの影響があったが、感染源は外部から持ち込まれた記憶媒体の可能性が疑われている。 |

| 2022.4. | 青山病院(大阪府) | 電子カルテがランサムウェアに感染、閲覧できなくなった。予備のデータを用いて診療を継続したが、患者の待ち時間が長くなるなどの影響があった。 |

| 2022.6. | 鳴門山上病院(徳島県) | ランサムウェアによる攻撃で、電子カルテや院内LANが使用できなくなった。オフラインでバックアップしていたためそれを用いてサーバを回復させることができた。 |

参考:厚生労働省 資料「医療における情報セキュリティに関する脅威やインシデント」

日本医師会総合政策研究機構「日本の医療機関におけるサイバー攻撃の事例」

札幌医師会 第2回サイバーセキュリティに関する研修会資料

「医療機関におけるサイバーセキュリティの現状と直ちに検討すべきの対策」

以上は、被害を公表した主な病院の事例です。

これ以外にも、「システム障害」として公表されているものの、ランサムウェア被害が疑われている病院や、インシデント自体を公表していない病院もあるため、実際の被害件数はもっと多いと思われます。

また、これを見ると、都市部の大規模病院だけでなく、地方の医院も攻撃の対象になることがわかります。

つまり、「うちの病院は小さいから大丈夫」とは断言できず、医療機関全体がランサムウェアの脅威に晒されていると言えるでしょう。

1-3. 厚生労働省もガイドラインを策定して対策を促している

このような事態を受けて、厚生労働省もガイドラインを策定し、各医療機関にランサムウェア対策を含む情報システム管理を促しています。

「医療情報システムの安全管理に関するガイドライン」として、2022年3月に最新の第5.2版に改定されました。

内容は、主に以下のようなことに関して指針を示しています。

・電子的な医療情報を扱う際の責任のあり方

・医療情報システムの基本的な安全管理

・診療録及び診療諸記録を外部に保存する際の基準

・診療録等をスキャナ等により電子化して保存する場合について

・運用管理について など

上記のくわしい内容に関しては、ランサムウェアに関係する部分をこの記事の中で随時触れていきますので、このまま読み進めてください。

2. 病院で起こりやすいランサムウェアの具体的な脅威・インシデント

ところで、もし病院がランサムウェアの攻撃を受けた場合、具体的にはどのような問題が起きるのでしょうか?

前項の表を見ると、やはり病院ならではの重要なデータである「電子カルテ」、CTやMRIなどの「画像データ」が狙われるケースが目立ちます。

それも含めて、医療機関で起こる可能性がある脅威・インシデント(=重大な事件・事故につながる危険な状況)の主な例として、以下のようなものが挙げられます。

| 脅威・インシデントの例 | 具体的な内容 |

| VPNの脆弱性を狙った不正アクセス | ・インターネット上に仮想の専用線を設けて、ネット接続のセキュリティを強化する「VPN」だが、脆弱性があるものもあり、そこを攻撃されてサーバや端末がランサムウェアに感染する |

| ウイルスメールなど | ・ウイルスメールを開いてしまった結果、ランサムウェアに感染する・不審なメールの添付ファイルを開いてしまい、ランサムウェアに感染する |

| USBメモリ | ・ランサムウェアに感染したUSBメモリを院内の端末で読み込むことで、端末も感染する |

| 外部サービスの利用 | ・クラウドサービスなどの外部サービスを利用することで、外部ネットワークに接続する機会が増え、サイバー攻撃を受けるリスクが高まる |

| リモートメンテナンス | ・通常は、電子カルテなどのシステムを外部ネットワークから切り離している場合でも、ベンダーがリモートでメンテナンスをする際には、外部ネットワークと接続されるため、その際には不正アクセスなどのリスクが生じる (このリモートメンテナンスについて、病院側が把握していないこともあり、その場合はリスクに気付けない) |

もちろんほかにも脅威やインシデントの可能性はあります。

それらを未然に防ぐ方法を、「5. 病院におけるランサムウェア対策」で紹介していますので、そちらもぜひ熟読してください。

3. ランサムウェア攻撃によって病院が被る損害

では、このようなランサムウェア被害にあうと、病院はどんな損害を被るのでしょうか?

それは主に以下のようものが考えられます。

| 考えられる損害 | 詳細 |

| 調査費用 | インシデントの詳細を調査する費用、外部の調査機関への調査費用など |

| システム復旧費用 | システムやデータを復旧するための費用 |

| 事故対応による人件費 | インシデント対応のために職員が超過勤務した際の人件費など |

| 業務の停滞 | データやシステムが利用できないことによる診療の停滞、停止 |

| 機会損失 | 診療の停滞がなければ本来得られたはずの機会や利益の損失 |

| 診療継続費用 | 診療継続のためにかかる費用 |

| 広告宣伝費用 | インシデントについて公に発表するリリースや記者会見などの費用 |

| コールセンター設置費用 | インシデントに対する問い合わせに対応するためのコールセンター開設費用 |

| その他患者対応費用 | 通知やお詫び状の発送費用、見舞金、見舞い品の購入費用など |

| 損害賠償 | インシデントによって患者や取引先に損害が発生した場合の賠償 |

| 訴訟費用 | 損害賠償などの訴訟を起こされた場合の訴訟にかかる費用 |

| 再発防止費用 | 再発防止のためのセキュリティ強化費用など |

| 患者の損失 | 個人情報流出などを懸念した患者離れ |

| 信用低下 | それまで築いてきた信用の低下、毀損 |

これらのうち、金銭的な損害の一部については、各保険会社から「サイバー保険」が出ていますので、加入しておけば補償が受けられます。

ただ、診療の停滞が数ヶ月といった長期にわたれば、その損失は莫大なものになりますし、何より患者や信用を失ってしまえば、その回復には長い時間と努力が必要になるでしょう。

このように、ランサムウェアがもたらす被害は予想以上に大きいものなのです。

4. 病院がランサムウェア被害に関して負うべき責任

前章で、損害賠償のリスクについて触れました。

となると、次に知りたいのは「病院は、ランサムウェア被害に対してどのような責任があるのか」ということでしょう。

被害を防止するために、日頃から何をしておかなければいけないのでしょうか?

また、万が一被害にあってしまったら、何をすべきでしょうか?

前出の「医療情報システムの安全管理に関するガイドライン」第5.2版を踏まえると、それは以下のように分類されます。

・通常運用における責任:患者への説明責任

管理責任

定期的に見直し必要に応じて改善を行う責任

・事後責任:説明責任

善後策を講じる責任

4-1. 通常運用における責任

まず、病院など医療機関が情報システムや電子データを扱うのであれば、それを正しく安全に取り扱うために、通常時から以下の責任を果たさなければなりません。

・患者への説明責任

・管理責任

・定期的に見直し必要に応じて改善を行う責任

これは、ランサムウェア対策を含めて、医療情報の保護全般に関して言えることです。

4-1-1. 患者への説明責任

まず第一の責任は、「患者への説明責任」です。

病院で利用している医療情報システムの機能や運用方法について、患者にいつでも説明できるようにしておかなければなりません。

そのためには、以下のことを実施しておく必要があります。

・利用している医療情報システムの仕様や運用方法を、明確に文書化すること

・利用している医療情報システムが、上記で文書化した方針のとおりに機能しているかどうかを定期的に監査すること

・その監査結果を、あいまいさのない形で文書化すること

・監査の結果に問題があった場合は、真摯に対応すること

・その対応の記録を文書化し、第三者が検証可能な状況にすること

4-1-2. 管理責任

次に、利用している医療情報システムや電子データを、適切に運用管理する責任があります。

この管理が適切でなかったり、セキュリティ対策が甘かったりすれば、ランサムウェアの侵入を許してしまうことにつながるため、責任は非常に重要です。

病院の中には、「システムの管理はベンダーに任せている」というところもあるでしょう。

が、外部に任せきりにして、病院としての責任を免れることはできません。

システムやデータの管理責任はあくまで医療機関にあるため、以下のことを行う必要があります。

・医療システムやデータの管理状況の報告を、定期的に受けること

・それらの管理に関する最終的な責任の所在を明確にすること

・管理をベンダーなどに委託する場合、それを受託する事業者を監督すること

また、「個人情報の保護に関する法律」(=「個人情報保護法」)によれば、管理を受託する事業者との対応に関して、以下のことも行う必要があります。

・個人情報保護の責任者を定めること

・電子化された個人情報の保護について、一定の知識を有する責任者を決めること

4-1-3. 定期的に見直し必要に応じて改善を行う責任

3つめは、「定期的に見直し必要に応じて改善を行う責任」です。

情報セキュリティに関する技術は、短期間でどんどん更新されています。

が、それに対してサイバー攻撃の手段やマルウェアも、次々と進化しているのが現状です。

つまり、守る方と攻める方のいたちごっこなのです。

そのため、病院側はつねに以下のことを行って、最善のセキュリティ対策に努める必要があります。

・ 医療情報システムの運用管理の状況を定期的に監査すること

・ 問題点を洗い出し、改善すべき点があれば改善すること

4-2. 事後責任

前項の3点は、予防的な責任でした。

一方、万が一ランサムウェアの攻撃を受けたり、情報が漏洩したりといったサイバーセキュリティ上のインシデントが発生した場合には、病院側はどんな責任を負うことになるでしょうか?

それは以下の2点です。

・説明責任

・善後策を講じる責任

4-2-1. 説明責任

まず、発生したインシデントについて、広く公表して説明する責任があります。

医療情報システムやデータに何らかのトラブルがあれば、患者は真っ先に、「自分の情報が漏洩したのではないか?」と知りたいでしょう。

また、病院をはじめとする医療機関は「公共機関」ですので、監督官庁や世間一般へ知らせる義務もあります。

そこで隠しだてをせずに、以下のことを行いましょう。

・その事態が発生したことを公表すること

・「なぜ発生したか」の原因と、それに対する対処方法について説明すること

4-2-2. 善後策を講じる責任

さらに、説明するだけではなく、「どう対処するか」という善後策を講じるところまでも、病院が責任を持たなければなりません。

具体的には、以下のことを行いましょう。

・「なぜ発生したか」など、起きたインシデントの原因を追及し、明らかにすること

・それにより、患者など誰かに損害を生じさせた場合には、その損害を填補すること

・今後そのようなことが起きないように、再発防止策を講ずること

病院の中には、ランサムウェアに感染した際、そのことを公表せずに身代金を払ったのではないか、と疑われるケースもあるようです。

が、それは厚生労働省の「医療情報システムの安全管理に関するガイドライン」第5.2版に示された病院の責任に反しています。

くれぐれも、上記の責任を果たすようにしてください。

5. 病院が行うべきランサムウェア対策

さて、前章で説明したように、医療機関には医療情報システムやデータを適切に管理する責任があります。

近年、病院に対するランサムウェア攻撃が増加している現状を考えると、ランサムウェア対策も万全にとっておく必要があるでしょう。

そこでこの章では、病院においてどのようなランサムウェア対策が有効かを考えていきます。

対策は、「人的な対策」「技術的な対策」「その他の対策」の3種に大別することができ、それぞれ以下のような方法をとるとよいでしょう。

<人的な対策>

・情報セキュリティポリシーの策定

・情報セキュリティ体制の整備

・情報セキュリティ教育の徹底

<技術的な対策>

・ネットワーク監視ツールの導入

・認証サーバの導入

・ウイルス対策ソフトの常時更新

・バックアップの作成

<その他の対策>

・防犯システムの強化

・サイバーリスク保険への加入

・BCP対策

それぞれくわしく説明します。

5-1. 人的な対策

ランサムウェア対策というと、セキュリティソフトなどの技術的な対策を第一に考えるかもしれませんが、その前にまず「人的な対策」が必要です。

病院内の職員のセキュリティ意識を高めたり、情報管理の組織体制を整えたりといったことです。

具体的には、以下の3点を行いましょう。

・情報セキュリティポリシーの策定

・情報セキュリティ体制の整備

・情報セキュリティ教育の徹底

5-1-1. 情報セキュリティポリシーの策定

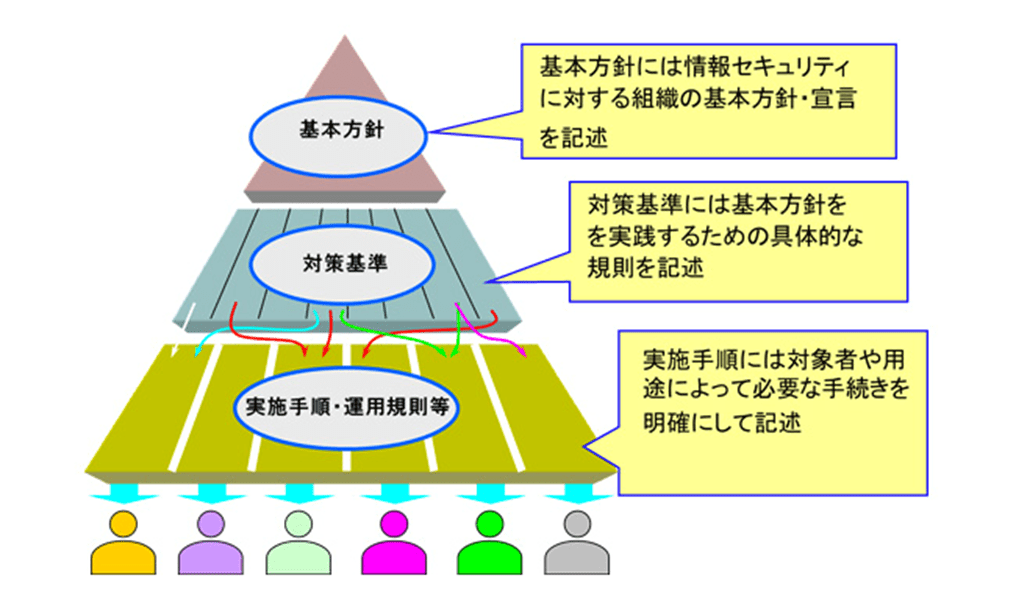

第一に、「情報セキュリティポリシー」がなければ策定しましょう。

「情報セキュリティポリシー」とは、「組織内の情報セキュリティを確保するための方針、体制、対策等を包括的に定めた文書」(総務省「地方公共団体における情報セキュリティポリシーに関するガイドライン(令和 4 年 3 月版)」より引用)です。

病院であれば、院内の医療情報システムや各種データを、どんなセキュリティ上の脅威からどのような方法で守るのか、管理体制はどのようにするのかなど、情報セキュリティ対策の方針を定めます。

具体的な内容は、一般的に以下の3つの要素で構成します。

| 基本方針 | なぜ情報セキュリティポリシーを定めるのか、病院としてどのような方針をとるのかなど、基本的な理念を宣言する |

| 対策基準 | 基本方針を実践するための具体的な規則を定める |

| 実施手順 | それぞれの対策基準ごとに、実施すべき情報セキュリティ対策の内容を具体的な手順として記載する |

出典:総務省 国民のための情報セキュリティサイト「情報セキュリティポリシーの内容」

情報セキュリティポリシーを定めたら、その後は病院内の情報セキュリティ対策はこれをもとに実施されることになります。

5-1-2. 情報セキュリティ体制の整備

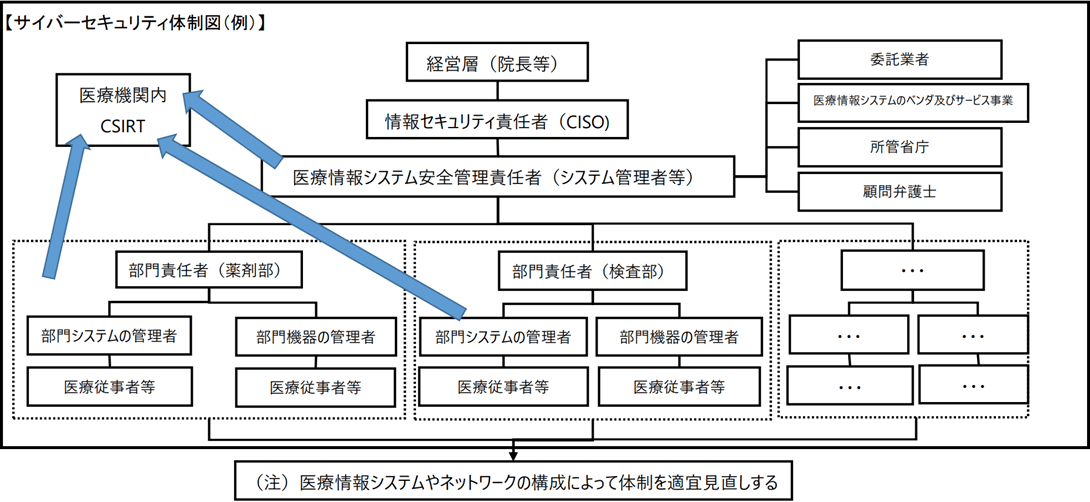

次に、情報セキュリティを管理する体制を整えます。

たとえば、病院長などを頂点として、その直下に情報セキュリティ管理責任者をおき、その責任者が各部署の担当者を管理する体制が一般的です。

小規模な病院であれば、病院長が管理責任者を兼務してもいいですし、大規模な病院の場合は、管理が情報セキュリティポリシーに沿って適切に行われているかをチェックするため、内部監査の責任者を立てる必要もあるかもしれません。

以下は体制図の一例ですので、参考にしてください。

出典:厚生労働省「医療情報システム等の障害発生時の対応フローチャート」

いずれにしろ、情報セキュリティの管理を適切に行うためには、医療情報システムや各種データを管理する責任者は誰かを定めておく必要があるのです。

5-1-3. 情報セキュリティ教育の徹底

情報セキュリティポリシーが策定でき、体制が整ったら、病院内のスタッフ全員に対して情報セキュリティ教育を徹底しましょう。

「2. 病院で起こりやすいランサムウェアの具体的な脅威・インシデント」で挙げましたが、病院でランサムウェア被害が発生する原因には、「ウイルスメールを開いてしまった」「ウイルスが仕込まれた添付ファイルを開いてしまった」「ウイルスに感染したUSBを読み込んでしまった」など、人為的なミスも想定されます。

それを予防するには、院内のスタッフのセキュリティに関する知識や意識を高めていくしかありません。

そのためには、まず情報セキュリティポリシーを熟読して理解してもらうことから始めましょう。

情報セキュリティ研修を開くのもいいでしょう。

特に前述したように、メールに関しては「不審なメールや添付ファイルは開かない」「メールによくわからないURLが記載されていたらクリックしない」、USBメモリに関しては「不用意にUSBメモリを院内の端末に接続しない」といった基本的なことから徹底してください。

5-2. 技術的な対策

人的な対策と並行して、技術的な対策も実施していきましょう。

具体的には、以下のような対策が有効です。

・ネットワーク監視ツールの導入

・認証サーバの導入

・ウイルス対策ソフトの常時更新

・バックアップの作成

5-2-1. ネットワーク監視ツールの導入

ランサムウェアは、外部ネットワークを通して病院内の端末に感染するケースが多いものです。

そこで、ネットワークに不審な動きがないかをすばやく検知するために、「ネットワーク監視ツール」を導入しましょう。

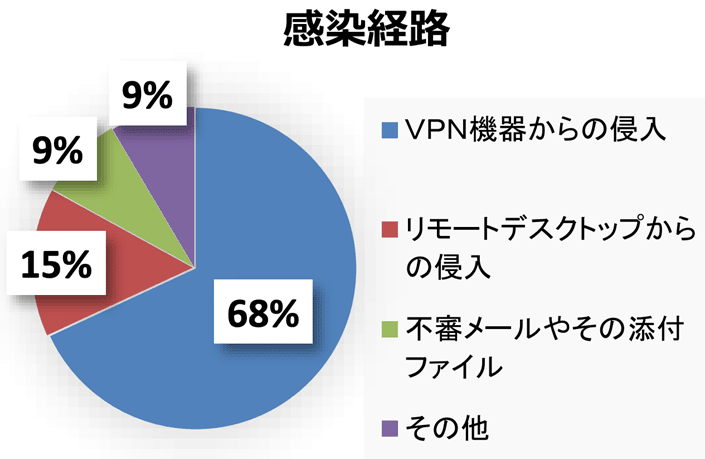

警視庁が公表した「令和4年上半期におけるサイバー空間をめぐる脅威の情勢について」によると、全国でランサムウェア被害に遭った企業・団体等に対してアンケート調査を行った結果、その感染経路は以下のようでした。

「VPN機器からの侵入」がもっとも多く68%、「リモートデスクトップからの侵入」が15%、「不審メールやその添付ファイル」が9%、いずれも外部ネットワークからです。

これらを早期に発見することができれば、万が一ランサムウェアに感染してもいち早く対応することができ、院内に広く感染拡大することを防げるでしょう。

出典:警視庁「令和4年上半期におけるサイバー空間をめぐる脅威の情勢について」

5-2-2. 認証サーバの導入

病院内で利用している医療情報システムやデータにアクセスするスタッフが多数いる場合は、「認証サーバ」を導入するといいでしょう。

「認証サーバ」は、ユーザーがネットワークにログインする際のIDとパスワードによる認証や、ユーザー管理に特化したサーバです。

これを導入することで、多くのユーザーを管理したり、高度なユーザー認証を行ったりすることができます。

また、ユーザーごとにアクセス権限をセグメントしたり、各ユーザーのログイン・ログアウト履歴を取得したりも可能です。

つまり、外部ネットワークとの接続に際して、よりセキュリティレベルの高い対策が取れるようになるというわけです。

5-2-3. ウイルス対策ソフトの常時更新

多くの病院では、何らかのウイルス対策ソフトを利用していると思いますが、「ウイルス対策ソフトさえ入れておけば、ランサムウェア対策は万全」とは言えません。

ソフトはつねに最新の状態に更新しておく必要があります。

というのも、前述したようにランサムウェアなどのマルウェアは、日々進化しています。

それに対して、セキュリティソフトも随時バージョンアップすることで備えているので、更新せずに古いバージョンのままで利用していると、新しいランサムウェアの侵入を許してしまう恐れがあるというわけです。

また、もしセキュリティソフトに脆弱性や問題点があることが発覚した場合は、それを解消するための更新プログラム=「セキュリティパッチ」がベンダーから配布されます。

その際にも、速やかにセキュリティパッチを適用し、セキュリティレベルを保つようにしてください。

5-2-4. バックアップの作成

もうひとつ、非常に重要な対策が「バックアップの作成」です。

前述したように、ランサムウェアの特徴は、「システムをロックしたりデータを暗号化し、それを人質として身代金を要求する」という点にあります。

そのため、攻撃を受けた病院は、患者の電子カルテが開けなくなり診療が滞ったり、CTやMRIなどの画像データが見られなくなったり、診療報酬の請求ができなくなったりと、大変な被害を被ることになります。

もちろん、そのようなことが起こらないのがベストですが、不幸にもランサムウェアに感染してしまった場合を想定すると、データのバックアップを定期的に取得、保管しておく必要があるでしょう。

バックアップがあれば、データを人質に取られても復旧することができます。

ただ、気をつけたいのはバックアップの保管場所で、オンライン上ではなくオフライン環境に保管することが重要です。

というのも、オンラインで管理するサーバなどにバックアップした場合、ネットワークを通じてバックアップデータもランサムウェアに感染してしまう可能性があるからです。

そうなれば、バックアップデータも暗号化されてしまい、バックアップの意味がありません。

そのため、ネットワークとは切り離された外付けハードディスクなどに保管する必要があるというわけです。

病院の重要な情報資産を守るには

アークサーブのデータ保護ソリューション

「Arcserve UDP」がおすすめ

アークサーブのデータ保護ソリューション「Arcserve UDP」は、多様なサイバーインシデントから大切なビジネスデータを保護し、適切に管理します。

また、ファイル単位ではなくディスク全体を丸ごと高速バックアップする「簡単イメージバックアップ」で、OSやデータを含むシステム全体をまとめて簡単に復旧することも可能です。

その他にも、以下のような多彩な機能を備えています。

<簡単!でも柔軟にバックアップ>

簡単なだけでなく、小規模・大規模、物理・仮想・クラウド、Windows・Linuxを問わず、柔軟なバックアップやリストアを実現

・継続的な増分バックアップ

・アプリケーションの簡単バックアップ

・ベアメタル復旧

・ドラッグ&ドロップによる簡単ファイルリストア など

<仮想化統合基盤に関わる要件をまとめて対応>

仮想環境に統合するシステムに求められる多くの機能を盛り込みました

・物理・仮想マシンの統合管理

・エージェントレス バックアップ

・イメージバックアップのテープ保管

・コマンドラインインターフェイス など

<災害対策を適切なコストで実現>

災害対策ソリューションに求められる多くの機能を盛り込みました

・バックアップデータの重複排除

・バックアップデータのレプリケート

・仮想スタンバイサーバの自動作成

・インスタント VM など

データ保護に関する課題全般に対応、高度なセキュリティを実現します。

まずは「Arcserve UDP」の無償トライアルをお試しください!

ダウンロードはこちらから

5-3. その他の対策

人的対策、技術的対策以外にも、取れる対策はまだあります。

たとえば以下のようなものです。

・防犯システムの強化

・サイバーリスク保険への加入

・BCP対策

5-3-1. 防犯システムの強化

意外なところでは、防犯カメラや警報装置といった物理的な防犯システムを強化することも大切です。

というのも、サイバー攻撃を受けるのは何もインターネット経由だけとは限りません。

人が悪意をもって、端末やUSBなどの物理的なデバイスを介してランサムウェアなどのマルウェアを送り込む恐れもあるのです。

たとえばPC自体が盗まれて、そこから情報を抜かれたり、院内のネットワークに侵入されたりするかもしれません。

または、マルウェアを仕込んだUSBメモリを、故意に院内の端末に接続されて感染を広げられてしまう可能性もあります。

これを防ぐためには、端末やデータのある場所に防犯カメラや警報装置を増やしたり、入退室に関して認証を厳しくしたりログをとったりするなど、物理的なセキュリティを強化することが必要というわけです。

5-3-2. サイバーリスク保険への加入

また、万が一院内のシステムがランサムウェアに感染し、金銭的な損害が生じた場合に備えて、「サイバーリスク保険」に加入しておくというのもひとつのリスクヘッジでしょう。

「サイバーリスク保険」とは、サイバーセキュリティに関する事故や被害が発生した場合に、その損害を補償する保険です。

補償内容は保険会社・保険商品によって異なりますが、一般的に以下のような損害が補償されます。

| 補償内容 | 補償される具体的な項目 |

| 損害賠償責任に対する補償 | ・システム事故やサイバー犯罪被害によって、患者の個人情報が流出して具体的な被害が出るなど、他者に金銭的損害が生じた場合の損害賠償金 ・上記の損害賠償に関して訴訟になった場合の争訟費用 など |

| 事故対応費用に対する補償 | ・事故原因の調査にかかる費用 ・患者からの問い合わせに対応するため、コールセンターを設置する費用 ・再発防止のための対策を策定する費用 など |

| システム中断に対する補償 | ・システム事故やサイバー攻撃によって業務が中断した間の利益損失 ・業務継続のためにかかる費用 など |

ランサムウェア攻撃を受けると、それに関して病院が負担しなければならない費用は莫大な額にのぼることもしばしばです。

たとえば、2022年1月の春日井リハビリテーション病院の事件では、ランサムウェア攻撃を受けたサーバが復旧できず、新たなシステムを導入するために数千万円を出費したといいます。

暗号化された電子カルテも復号できなかったため、手書きカルテを作り直して新たなシステムに入力するという作業に4ヶ月もかかり、その間の業務に支障が生じました。

これらの負担を金銭的に補償してくれるのが、サイバーリスク保険というわけです。

5-3-3. BCP対策

前述したように、ランサムウェア被害にあうと病院の通常業務が停止したり滞ったりしてしまいますが、その際にもなんとか業務を継続できるように、「BCP=事業継続計画」練っておく必要もあるでしょう。

「BCP」とは、企業や団体などが自然災害や火災、テロ攻撃、サイバー攻撃などの緊急事態に遭遇した際に、損害を最小限にとどめ、事業・業務をなるべく早く復旧、継続できるための具体的な計画です。

ランサムウェア攻撃を受けた場合のBCPとしては、「被害が発覚したらまず何をするか」「どのように復旧させるか」などを定めます。

特に病院などの医療機関がランサムウェア被害に備える際には、以下の手順でBCP対策を策定するとよいでしょう。

1)利用しているシステムの優先順位をつける

病院では、電子カルテや医療画像診断支援システム、臨床検査・病理検査システム、会計システム、予約システムなどさまざまなシステムが利用されています。

もしランサムウェアなどのサイバー攻撃にあった際には、停止したシステムをすべて同時に復旧させるのは難しいでしょう。

そこで、業務を継続するためにはどのシステムからまず復旧させるべきか、優先順位をつけておきます。

一般的には、電子カルテ、会計システムなどの基幹システムから復旧します。

2)具体的な対応と、復旧までの目標時間を決める

実際に復旧のためにどのような対応をとるのか、具体的に決めていきます。

また、どれくらいの時間で復旧させるのかの目標も立てます。

これについては、「6. 病院がランサムウェア被害にあった際の対応」を参照してください。

3)代替システムを用意する

システム障害に際して、一時的にかわりに利用できるシステムや手段を用意します。

たとえば、通常はオンプレミスのシステムを利用している部分を、緊急時にはクラウドサービスを利用するなどです。

また、電子カルテを紙カルテに切り替える流れを想定しておくなど、電子データを紙で運用できるような準備も必要です。

4)院内にBCP対策を徹底する

ここまでで決めた内容を、病院内のすべての職員に徹底します。

文書で内容を伝えるだけでなく、緊急時を想定したBCP訓練も実施するとよいでしょう。

6. 病院がランサムウェア被害にあった際の対応

ここまで、病院がランサムウェア攻撃に備えるために知っておくべきことを説明しました。

が、前述のようにサイバー攻撃の手段は日々進化しているため、どこまで予防策を講じても、被害にあう可能性をゼロにはできないでしょう。

そこでこの章では、万が一病院がランサムウェア被害にあってしまったらどのように対応すべきかを、具体的に解説していきましょう。

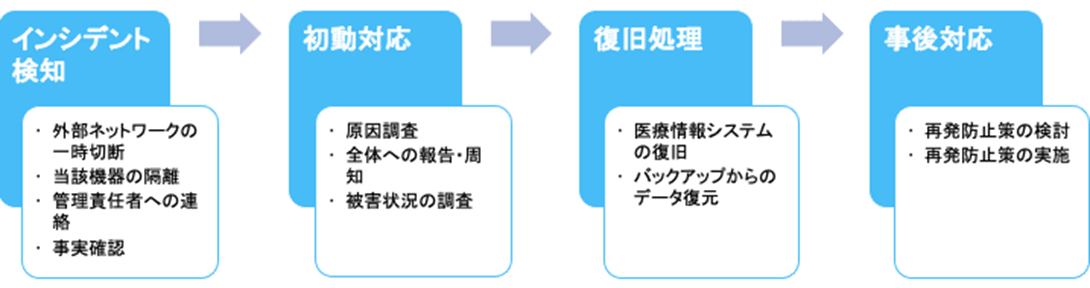

以下のフローチャートを見てください。

ランサムウェア攻撃に備えて予防策を講じる段階から、実際に被害を検知したらどのように対応するかの流れをおおまかにまとめたものです。

では、順番に説明しましょう。

6-1. 外部ネットワークの一時切断、当該機器の隔離

電子カルテにアクセスできない、身代金要求メールが届いているなど、ランサムウェアが混入した兆候に気づいたら、まず速やかにその端末を以下の方法で外部ネットワークから切り離し、他の端末から隔離してください。

・有線LANの場合:LANケーブルを抜く

・無線LANの場合:端末を機内モードに設定するか、Wi-Fiルータの電源を落とす

もしネットワークにつないだままにしておくと、他の端末にも感染が拡大して被害が大きくなってしまいますので、被害を最小限にとどめるための対応です。

注意してほしいのは、感染した端末の電源は落とさない、ということです。

感染した端末内に、データを復号するのに必要な情報が残っていることがあるため、むやみに電源を落とすとそれが失われてしまう恐れがあります。

6-2. 管理責任者への連絡、事実確認

次に、情報システムの管理責任者に連絡します。

連絡する相手は以下です。

・院内:事前に定めた「情報システム管理責任者」

・院外:保守運用を委託しているベンダーなどの管理責任者

その際には、以下のような内容に関して正確に報告しましょう。

・どのような異常が発生しているか

・発生日時 など

連絡を受けた管理者は、被害の状況を確認します。

6-3. 原因調査

重大な障害が確認できたら、次にその原因を調査します。

それがランサムウェアのせいなのか、その他のサイバー攻撃なのか、あるいは保守運用担当のメンテナンスに問題があったり、LANやケーブルに問題があったりするのかを調べましょう。

その際には、院内のスタッフだけでなく、ベンダーや保守運用を委託している業者にも協力してもらいます。

もし、「実際にサイバー攻撃を受けたのか相談したい」「ランサムウェアや不正アクセスについてわからないことを相談したい」という場合は、情報処理推進機構(IPA)の「情報セキュリティ安心相談窓口」(電話:03-5978-7509)などに問い合わせするとよいでしょう。

実際に被害を受けていれば、各都道府県警察のサイバー犯罪相談窓口に連絡・通報もしてください。

6-4. 全体への報告・周知

原因がわかったら、病院の職員やシステムを利用する人たち全体にシステム障害について周知し、ランサムウェアに感染した疑いがある医療情報システムや医療機器などの使用をただちに中止するように指示を出しましょう。

6-5. 被害状況の調査

その上で、被害状況を調査します。

・医療情報システムへのアクセスログ解析

・電子カルテなどのデータが暗号化されているかどうかを確認

・患者や職員の個人情報が漏洩しているかどうかを確認

・攻撃を受けた範囲を確認

などを実施してください。

ここでもシステムのベンダーや保守運用を委託している業者の協力が必要です。

具体的な調査項目は、主に以下です。

・異常が発見された日

・異常が発生している箇所

・診療への影響

・今後、被害が拡大する可能性どの程度あるか

・どこからの攻撃か

・攻撃の手法や、ランサムウェアなどマルウェアの種類

・なぜ被害が発生したか

・被害に対して講じることができる対策 など

6-6. 医療情報システムの復旧と、バックアップからのデータ復元

被害の全体像が把握できたら、復旧作業にかかります。

医療情報システム自体の復旧については、病院内の担当者が復旧できれば結構ですが、もし院内では難しい場合は、ベンダーやサービス提供事業者に依頼して復旧してもらいましょう。

また、電子カルテなどのデータが暗号化されてしまった場合は、バックアップデータを用いて復元します。

ただ、被害の状況によっては、システムの復旧がほぼ不可能になってしまったり、バックアップデータもランサムウェアによって暗号化されてしまっているケースもあります。

そのような場合は、新たなシステムを導入する必要があるでしょうし、電子カルテに関しては、患者一人ひとりに聞き取りして紙カルテを作成し直すなども対応も実施しましょう。

被害が大きいケースでは、完全な復旧までに数ヶ月を要することもありますので注意してください。

6-7. 再発防止策の検討・実施

最後に実行すべきなのは、再発防止策を立てることです。

今回の被害の原因を踏まえて、病院の情報セキュリティにどんな問題があったのかを明らかにし、それを解消する方法を検討します。

一般社団法人医療ISACと特定非営利活動法人デジタル・フォレンジック研究会「医療」分科会による「医療機関向け ランサムウェア対応検討ガイダンス」では、「医療機関が陥りやすい<落とし穴>」と「それを回避するための検討ポイント」として、以下の11点を挙げています。

再発防止策を立てる際の参考にするとよいでしょう。

| 医療機関が陥りやすい11の<落とし穴> | 落とし穴回避に向けた検討ポイント(概要) | |

| 1 | バックアップデータまで暗号化されてしまった | オフライン型の外部記憶媒体にバックアップデータを保管しているか |

| 2 | 冗長化して安心していたのに、待機系システムまで暗号化されてしまった | コールドスタンバイ方式のシステム冗長化を採用しているか |

| 3 | システム利用を優先する医師の声に負けて、ネットワークに繋いだら、ランサム感染範囲が拡大してしまった | ランサムウェアの<危なさ>をしっかり院内関係者に周知できているか |

| 4 | セキュリティベンダに調査・復旧を依頼する費用支出を避けるため、自前で対応したところ、被害範囲が拡大し、かえって復旧コストがかかることに | ランサムウェアに備え、必要なサイバー保険に加入しているか |

| 5 | ネットワーク構成図からはデータの流れが把握できず、ランサムの感染拡大に関する机上調査では役に立たなかった | システム間のデータの流れ、相互の接続状況の情報まで構成図に含まれているか |

| 6 | 感染端末のケーブルをとりあえず外したが、担当者が至急の作業があるとのことだったので、スタンドアロンで利用を許した | 感染端末の取扱いは十分に理解されているか |

| 7 | いつものシステムベンダーに復旧依頼までお願いしたが、調査・復旧が進まなかった | インシデントに対応できるセキュリティベンダーの目星をつけているか |

| 8 | 診療系ネットワークは外部と繋いでいないので、調査範囲は非診療系のみにしたら、後日、診療系にまで被害が及んでいた | 診療系NWは安全という<神話>に依らない調査ができているか |

| 9 | データ復旧上の身代金がそれほど高くなかったので払うことにしたが、想定通りの復旧に至らなかった | 身代金支払いに伴う様々なリスクが検討されているか |

| 10 | システム復旧のため、感染端末のバックアップを取り、リストアしたらまた感染検知が発生した | 感染後の端末を感染前に戻すことの困難さを理解しているか |

| 11 | 身代金を払って安心していたら、患者の情報が結局暴露され、メディアや患者から問い合わせが続いた | ランサム被害に伴う情報暴露の対応の困難さは想像されているか |

出典:一般社団法人医療ISAC、特定非営利活動法人デジタル・フォレンジック研究会「医療」分科会

「医療機関向け ランサムウェア対応検討ガイダンス」

7. まとめ

いかがでしたか?

病院におけるランサムウェア被害と対策について、よく理解できたかと思います。

ではあらためて、記事の要点をまとめましょう。

◎「ランサムウェア」とは、「感染するとその端末内のデータを暗号化したりロックをかけたりして使用できない状態にし、それをもとに戻すかわりに金銭を要求するマルウェア(=悪意のあるウイルス)」

◎病院におけるランサムウェア被害は増えている

◎病院で起こりやすいランサムウェアの具体的な脅威・インシデントは、

・VPNの脆弱性を狙った不正アクセス

・ウイルスメールなど

・USBメモリ

・外部サービスの利用

・リモートメンテナンス

◎ランサムウェア攻撃によって病院が被る損害は、

・調査費用

・システム復旧費用

・事故対応による人件費

・業務の停滞

・機会損失

・診療継続費用

・広告宣伝費用

・コールセンター設置費用

・その他患者対応費用

・損害賠償

・訴訟費用

・再発防止費用

・患者の損失

・信用低下 など

◎病院がランサムウェア被害に関して負うべき責任は、

・通常運用における責任:患者への説明責任

管理責任

定期的に見直し必要に応じて改善を行う責任

・事後責任:説明責任

善後策を講じる責任

◎病院が行うべきランサムウェア対策は、

<人的な対策>

・情報セキュリティポリシーの策定

・情報セキュリティ体制の整備

・情報セキュリティ教育の徹底

<技術的な対策>

・ネットワーク監視ツールの導入

・認証サーバの導入

・ウイルス対策ソフトの常時更新

・バックアップの作成

<その他の対策>

・防犯システムの強化

・サイバーリスク保険への加入

・BCP対策

◎病院がランサムウェア被害にあった際の対応は、

以上を踏まえて、あなたの病院がランサムウェア被害を未然に防げるよう願っています。

コメント