「サイバー攻撃には、具体的にはどんな事例があるの?」

「うちの会社もサイバー攻撃を受ける可能性はある? どんな対策が必要?」

企業や団体のサイバーセキュリティ対策担当者の中には、そのような疑問を持っている方も多いのではないでしょうか。

実際に、近年はサイバー攻撃事例が増加しています。

近年大きなニュースになった事例の中には、以下のようなものがありました。

・日本年金機構:ウイルスメールにより年金加入者情報約125万件が流出

・PayPay:サーバーへのアクセス権限の設定ミスで2,007万件以上の情報が流出した可能性

・小島プレス工業(トヨタ自動車協力企業):ランサムウェア攻撃を受けトヨタ自動車の全工場がライン停止

・春日井リハビリテーション病院:ランサムウェアによって5万人分の電子カルテが暗号化、閲覧不可に

・日本サブウェイ:従業員らの機密性の高い個人情報1万人分に不正アクセス

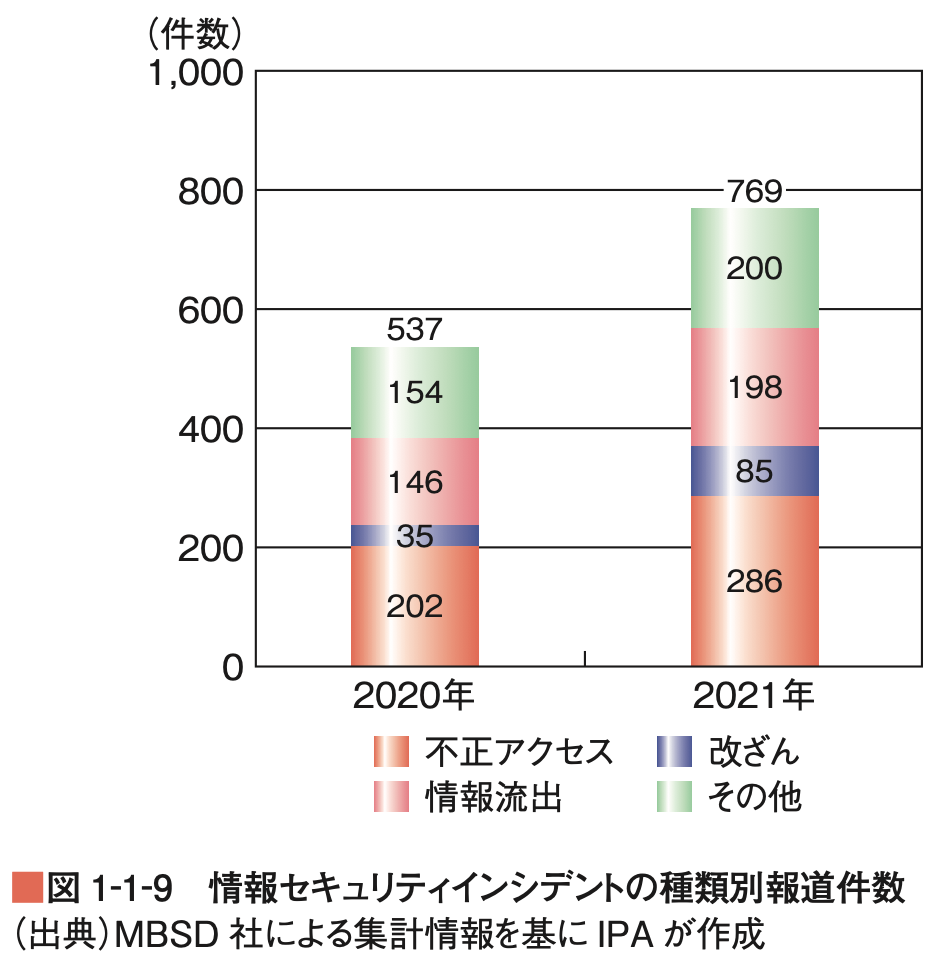

独立行政法人 情報処理推進機構(IPA)「情報セキュリティ白書2022」によると、情報セキュリティに関するインシデント=事件・事故の報道件数は、2020年から2021年の1年間で1.4倍にも増えたそうです。

出典:独立行政法人 情報処理推進機構(IPA)「情報セキュリティ白書2022」

その手口も多様化していて、以下のようなさまざまな事例があります。

・特定のターゲットへの攻撃:標的型メール攻撃、ランサムウェア、Emotet(エモテット)、サプライチェーン攻撃、APT攻撃(高度標的型攻撃)、水飲み場型攻撃、クリックジャッキング、キーロガーなど

・不特定多数に向けた攻撃:フィッシング、ゼロクリック攻撃、ジュースジャッキング攻撃、ディープフェイク、タイポスクワッティング、中間者攻撃など

・負荷をかける攻撃:DoS攻撃、DDoS攻撃、F5アタック、SYNフラッド攻撃、UDPフラッド攻撃、ACKフラッド攻撃など

・脆弱性(セキュリティホール)への攻撃:ゼロデイ攻撃、SQLインジェクション、バッファオーバーフロー攻撃、セッションハイジャック、クロスサイトスクリプティング、バックドア、ルートキット攻撃、フォームジャッキング、ドメイン名ハイジャック攻撃など

・パスワードに関する攻撃:ブルートフォースアタック、パスワードリスト攻撃、クレデンシャルスタッフィング攻撃など

これらに対抗するには、企業側も以下のような対応が求められています。

・リスク低減のための措置:被害にあうリスクを最小限に抑えるための予防策

・本人認証の強化

・情報資産の把握

・VPN装置などへのセキュリティパッチ適用

・組織内での基本の徹底

・インシデントの早期検知:異常があればできるだけ早期に発見できるようにする方法

・ログの確認

・通信の監視、分析、アクセスコントロールの再点検

・インシデント発生時の適切な対処・回復:万が一被害にあってしまった際の対処法

・データのバックアップ実施、復旧手順の確認

・インシデント発生時の対応確認

そこでこの記事では、サイバー攻撃の事例についてくわしく説明していきます。

◎サイバー攻撃事例の現状

◎近年のサイバー攻撃の傾向

◎サイバー攻撃の事例

◎サイバー攻撃の種類

◎サイバー攻撃への対策

最後まで読めば、サイバー攻撃の具体的な事例をいろいろと知ることができるでしょう。

この記事で、あなたの会社がサイバー攻撃に十分な備えをできるよう願っています。

1. サイバー攻撃事例の現状

近年、サイバー攻撃の事例についてのニュースが増えています。

まずはその現状について、データを踏まえて見ていきましょう。

1-1. 「サイバー攻撃」とは?

そもそも「サイバー攻撃」とは何でしょうか?

サイバー攻撃とは、PC、サーバなどの情報機器に対して、ネットワーク経由で加えられる攻撃を指します。

ネットワークに侵入して情報を盗んだり改ざんしたり、マルウェア(=コンピュータウイルスなど、悪意あるソフトウェア)を送り込んでシステムを破壊したりと、その手口はさまざまです。

不特定多数を狙って無差別に攻撃するケースでは、個人や企業などあらゆる者が被害にあう可能性がありますし、特定の企業をターゲットに重要データを奪って金銭を要求するものや、政府機関の基幹システムに侵入して国民生活を混乱に陥れる「サイバーテロ」などもあります。

サイバー攻撃を仕掛ける者も一様ではなく、個人が興味本位や自己顕示で行うケース、金銭目的で組織的に犯行に及ぶハッカー集団、企業の機密情報を狙う産業スパイなど多岐にわたります。

1-2. 企業へのサイバー攻撃は増加している

実は近年、企業へのサイバー攻撃は増加しています。

独立行政法人 情報処理推進機構(IPA)が発表した「情報セキュリティ白書2022」をによると、情報セキュリティインシデント(=事件・事故)の報道件数は、2020年が537件だったのに対して、2021年には769件と1.4倍に増加しました。

出典:独立行政法人 情報処理推進機構(IPA)「情報セキュリティ白書2022」

中でも、企業や団体に対するランサムウェア(=)による被害の拡大が目立ちます。

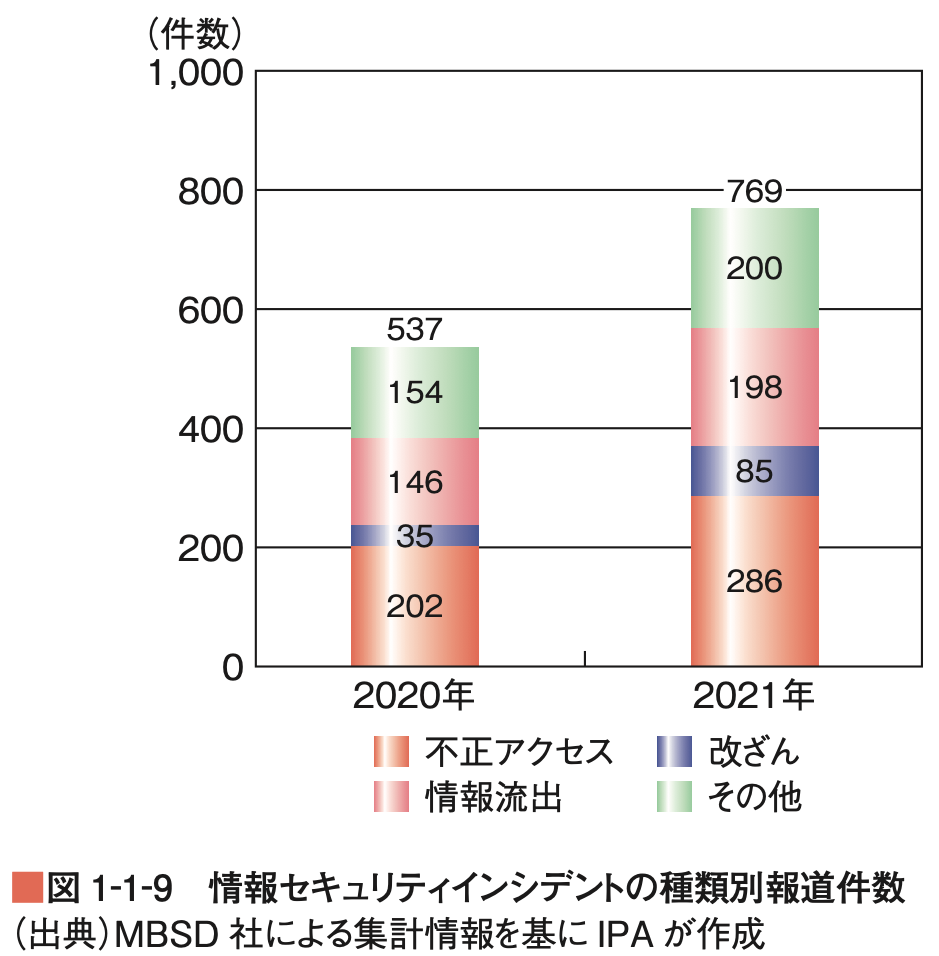

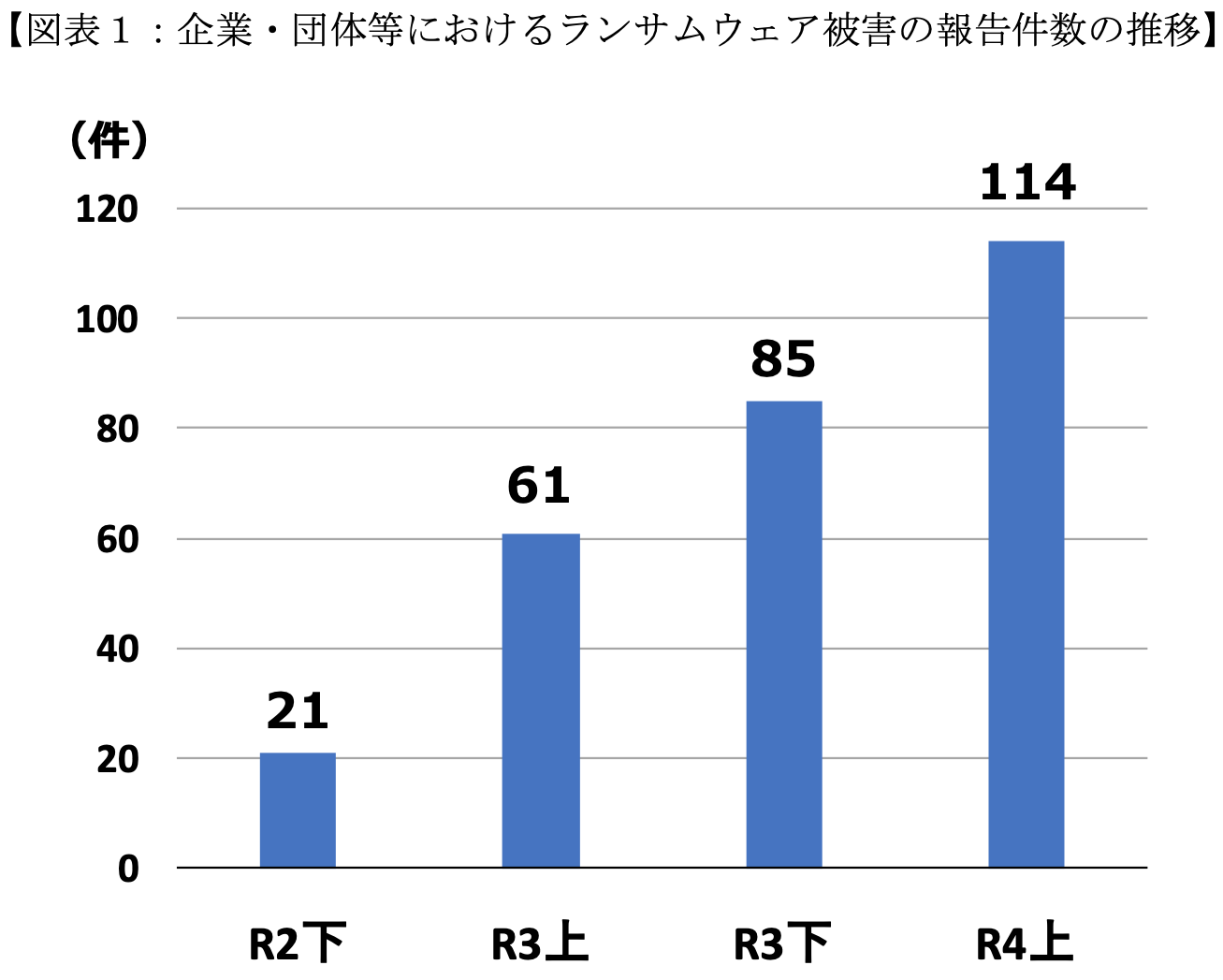

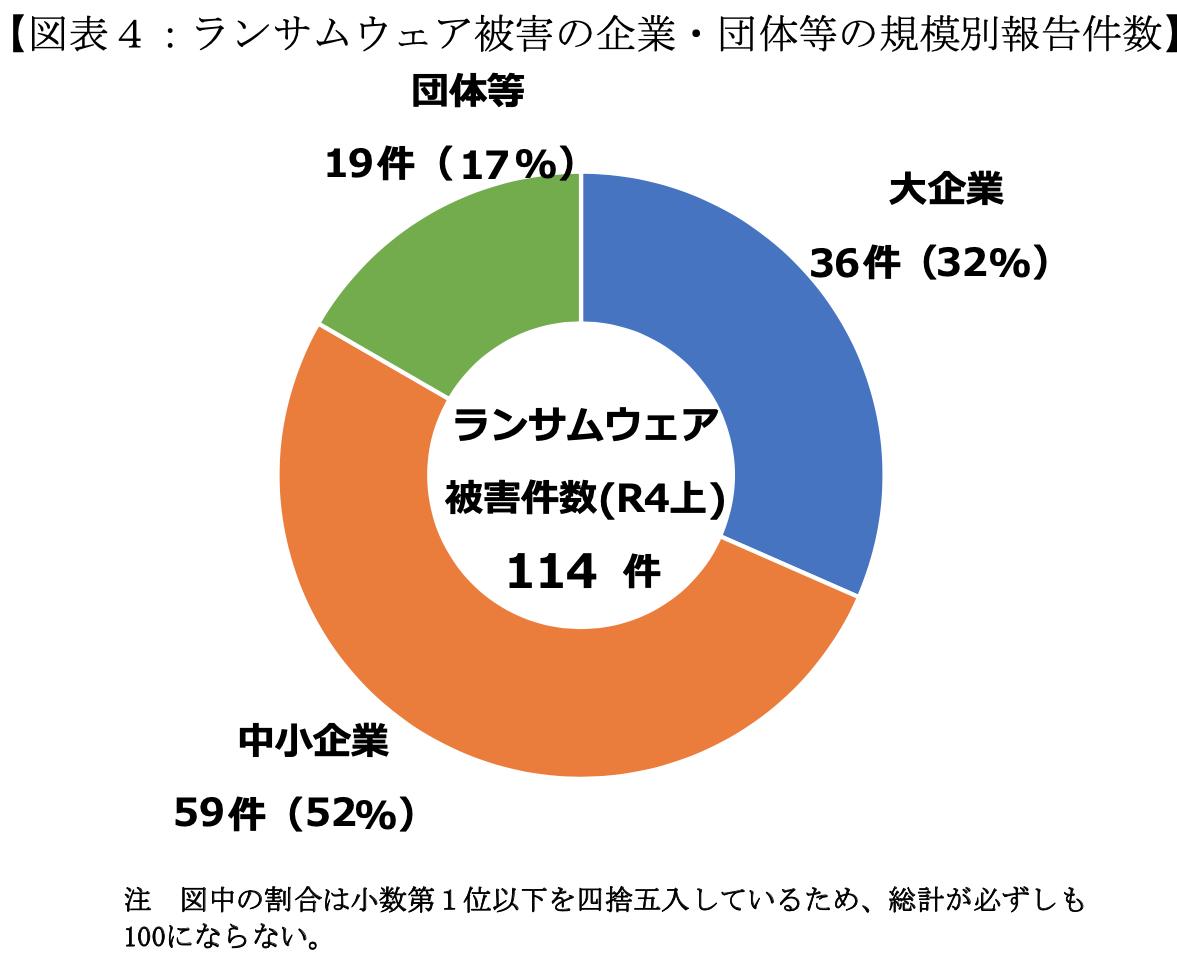

警察庁の「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」によれば、その報告件数は2020年下半期には21件でしたが、2022年上半期には114件と急増しています。

被害を受けた114件の内訳を見ると、中小企業が59件と半数以上を占めました。

※ランサムウェア:感染するとその端末内のデータを暗号化したりロックをかけたりして使用できない状態にし、それをもとに戻すかわりに金銭を要求するマルウェアの一種

出典:警察庁「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」

サイバー攻撃を受けた企業・団体の具体的な事例は、「2. サイバー攻撃の事例」でくわしくご紹介しますので、そちらを読んでください。

ただ、サイバー攻撃は小さな企業も十分被害者になりうるもので、企業規模にかかわらず対策が必須だと言えるでしょう。

1-3. 近年のサイバー攻撃の傾向

前項で説明したように、近年はランサムウェアによる被害が急増しています。

では、その攻撃・被害にはどのような傾向があるでしょうか?

また、それ以外にはどのような被害が増えているのでしょうか?

1-3-1. ランサムウェア被害は「製造業」「サービス業」「情報通信業」に多い

まず、ランサムウェア被害を受けているのは、どんな企業が多いのでしょうか?

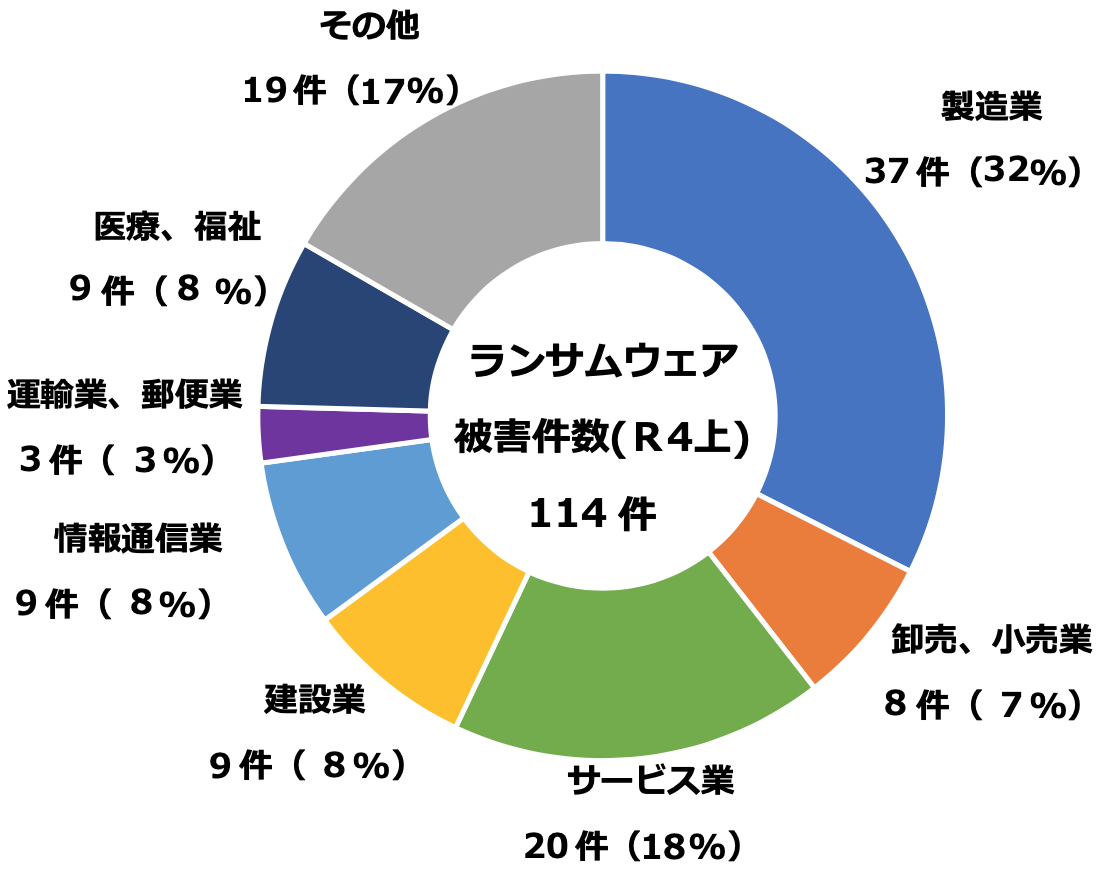

以下のグラフは、警察庁「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」による「ランサムウェア被害の被害企業・団体等の業種別報告件数」です。

これを見ると、製造業の被害が32%と、3分の1近くを占めています。

【ランサムウェア被害の被害企業・団体等の業種別報告件数】

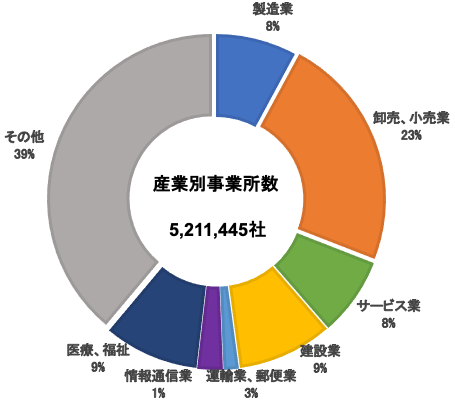

それに対して、以下のグラフは「令和3年経済センサス‐活動調査」から、日本の産業別事業所数の割合です。

これによれば、日本の企業のうち製造業は8%に過ぎません。

2つのグラフを比較してみると、業種別に被害にあいやすいのは「製造業」「サービス業」「情報通信業」だと言えそうです。

【産業別事業所数】

出典:「令和3年経済センサス‐活動調査」

1-3-2. 感染経路は「VPN機器経由」が7割

次に、どのような経路でランサムウェアに感染するケースが多いのかを見ていきましょう。

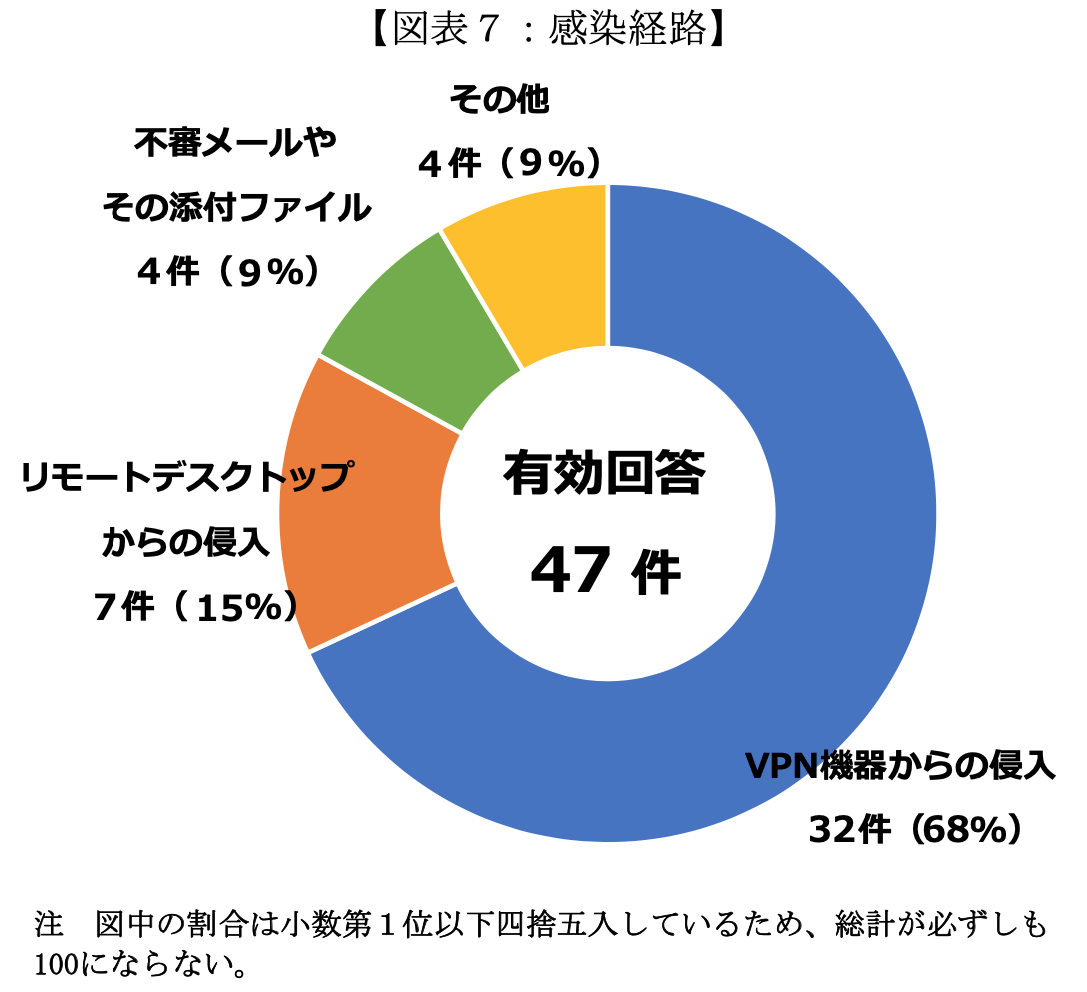

同じく警察庁「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」から、以下のグラフを見てください。

ランサムウェア被害にあった企業・団体のうち47件の感染経路の内訳です。

もっとも多いのは「VPN機器からの侵入」で32件、実に7割近くを占めています。

次いで「リモートデスクトップからの侵入」が15%と、この2パターンだけで8割強にのぼります。

出典:警察庁「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」

「VPN」とは、インターネット上に仮想の専用線を設けて、ネット接続のセキュリティを強化するものです。

が、その VPN機器自体に脆弱性=セキュリティホールがあると、そこを攻撃されてしまうのです。

「VPNを利用しているからセキュリティは大丈夫」とは言い切れず、注意が必要でしょう。

また、リモートデスクトップからマルウェアに感染するケースも多いということは、テレワークなどリモート環境のセキュリティが不十分だと思われるので、これも見直したいところです。

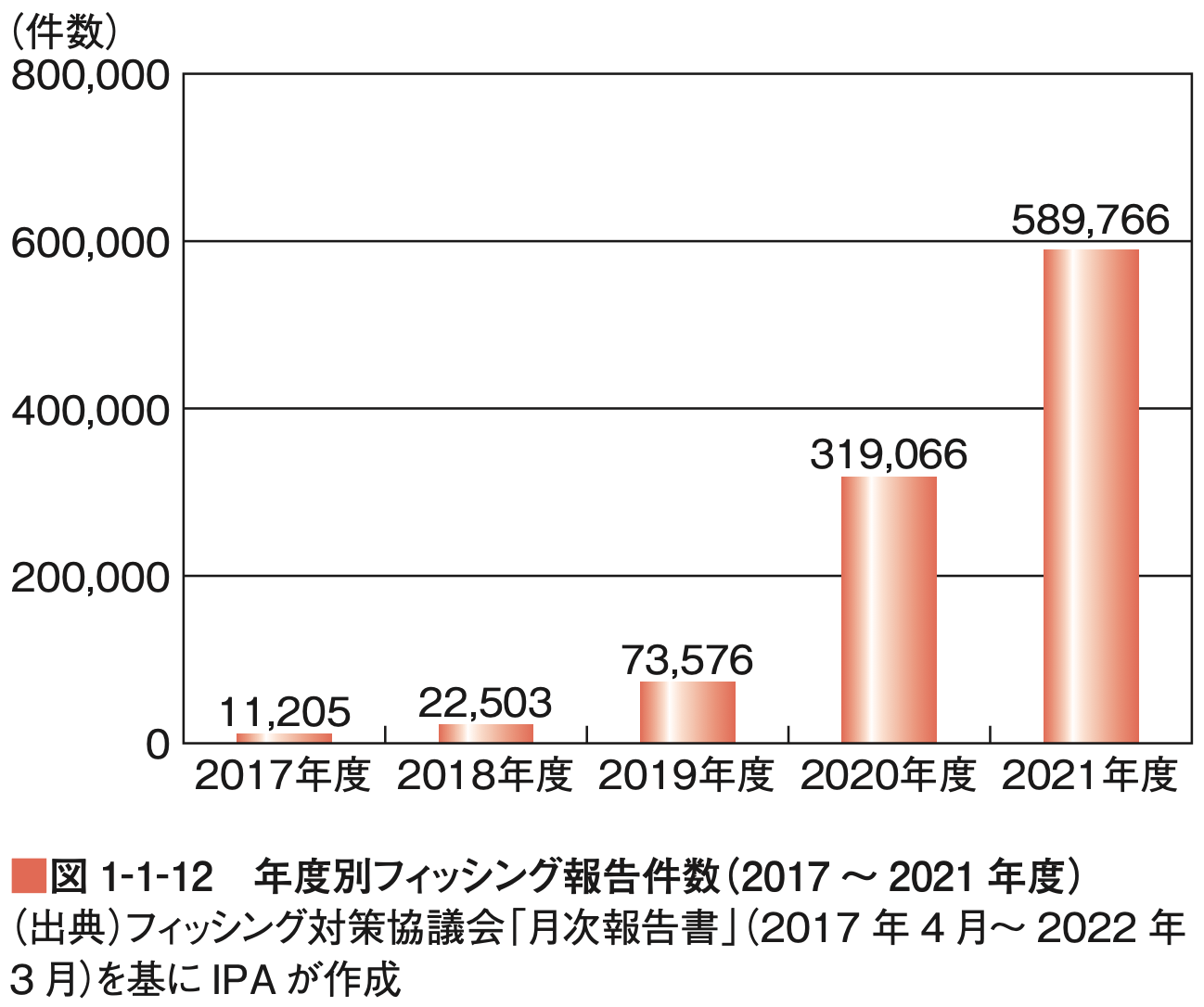

1-3-3. WEBサイトの改ざん、フィッシングも増えている

ランサムウェア以外にも、WEBサイトの改ざん、フィッシング被害も増加中です。

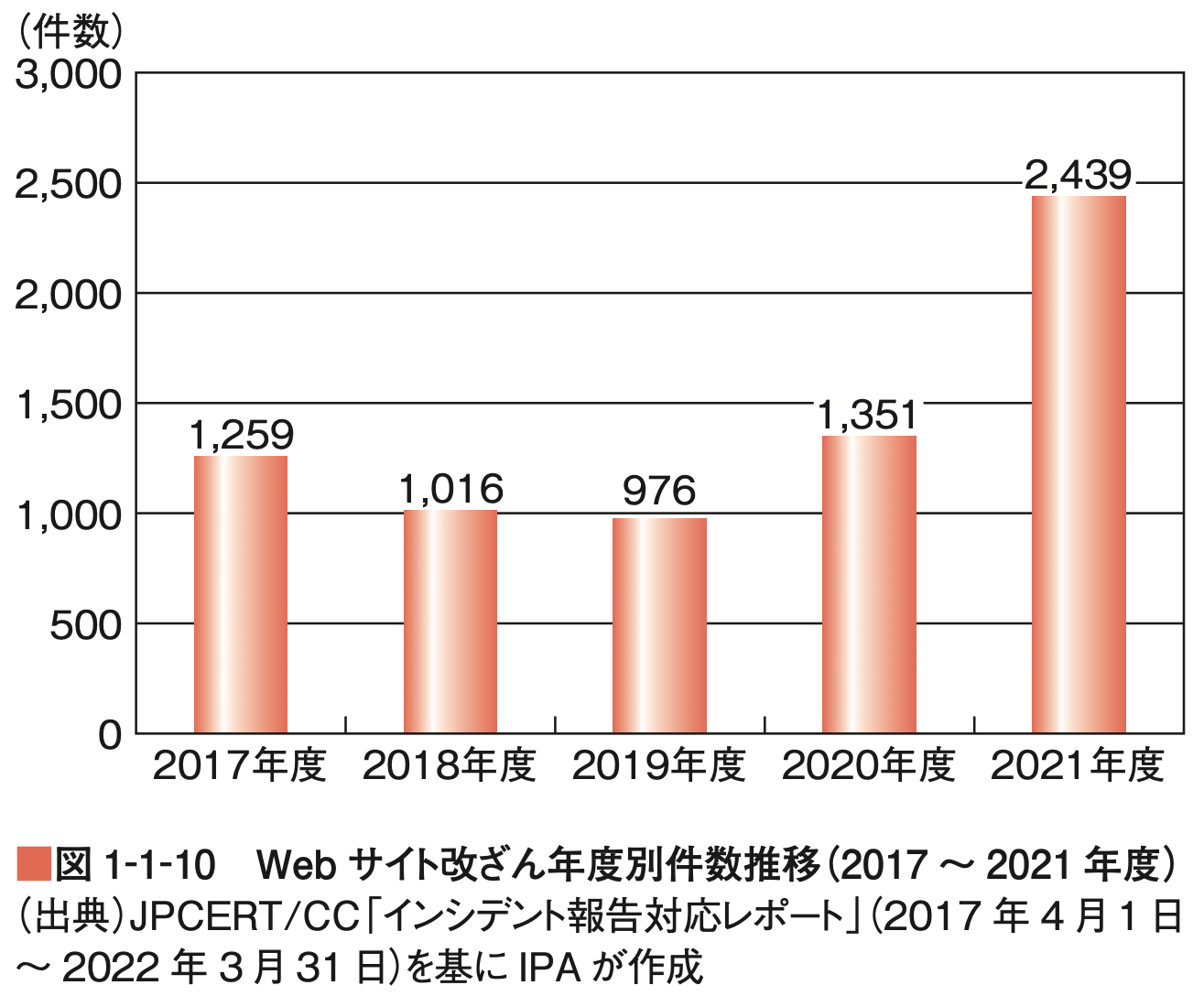

独立行政法人 情報処理推進機構(IPA)「情報セキュリティ白書2022」のグラフを見て見ましょう。

出典:独立行政法人 情報処理推進機構(IPA)「情報セキュリティ白書2022」

WEBサイト改ざんは、一度は減少しそうな流れでしたが、2021年に増えてしまいました。

フィッシングに至って、コロナ禍以降に急増していて、これはネットショッピングなどが増加したためと考えられています。

サイバー攻撃は、年々巧妙化しています。

その被害を未然に防ぐためには、最新のサイバー攻撃事情を随時確認し、自社のセキュリティ対策をアップデートする必要があるでしょう。

2. サイバー攻撃の事例

近年のサイバー攻撃事情についてはわかったかと思います。

では、具体的にはどんな企業が、どのような被害にあっているのでしょうか?

その主な事例からいくつかピックアップし、まとめました。

・日本年金機構:ウイルスメールにより年金加入者情報約125万件が流出

・PayPay:サーバーへのアクセス権限の設定ミスで2,007万件以上の情報が流出した可能性

・小島プレス工業(トヨタ自動車協力企業):ランサムウェア攻撃を受けトヨタ自動車の全工場がライン停止

・春日井リハビリテーション病院:ランサムウェアによって5万人分の電子カルテが暗号化、閲覧不可に

・日本サブウェイ:従業員らの機密性の高い個人情報1万人分に不正アクセス

では、それぞれくわしく説明していきましょう。

2-1. 日本年金機構:ウイルスメールにより年金加入者情報約125万件が流出

2015年5月、日本年金機構が不正アクセスを受け、年金加入者の個人情報約125万件が流出する事件があり、大きなニュースになりました。

原因は、マルウェア(=悪意のあるソフトウェア)が仕込まれた添付ファイルをメールで多数送り付けられたことでした。

まず5月8日に、外部との通信時に職員のメールアドレスの一部が盗み取られ、ウイルスメールが送られました。

その後、20日には管理者権限も窃取され、攻撃者はその権限を使って他の端末にも感染を拡大させました。

送られたメールは計124通、それを5名の職員が開封してしまい、31台の端末がマルウェアに感染したとされます。

その結果、流出した情報は以下のような膨大なものでした。

・年金加入者の個人情報:約125万件

→・4情報(年金番号、氏名、生年月日、住所):約5.2万件

・3情報(年金番号、氏名、生年月日):約116.7万件

・2情報(年金番号、氏名):約3.1万件

・その他、流出した可能性のある情報:職員の個人情報 225件

職員の業務用個人メールアドレス(件数不明) など

情報が流出してしまった人に対しては、お詫びの文書を送付し、専用のコールセンターを設けて問い合わせに対応しました。

この事例で被害が大きくなってしまったのは、以下のように適切な対応を怠ったためです。

<被害拡大の原因>

・送信元メールアドレスの受信拒否設定をすぐに行わなかった

・「標的型メール攻撃ではないか」と疑ったものの、それを組織内で共有できなかった

・ウイルスメールの受信者全員に、「添付ファイルを開封したか」を確認せず、その把握が遅れた

・内閣サイバーセキュリティセンター(NISC)に相談し、不審なメールの解析結果を受け取ったにもかかわらず、フィルタリング(=不審な通信の遮断)を行わなかった

→結果、その日から情報流出が始まってしまった など

そこで日本年金機構は、再発防止策として以下の取り組みを行いました。

・情報セキュリティ体制の強化:多重防御体制の整備、情報管理対策本部の新設など

・全職員への情報セキュリティ研修の充実、情報セキュリティに関する内部監査の実施 など

が、その後も日本年金機構では、2017年に職員が加入者情報を盗み出したとして逮捕されたり、2018年には個人情報の入力を外注した業者が無断で中国の業者に業務を再委託、加入者情報が一部漏洩したりといったセキュリティインシデントが連発しました。

▶︎日本年金機構における不正アクセスによる情報流出事案について

| 感染経路 | マルウェアが仕込まれた添付ファイルをメールで大量に送り付けられた |

| 被害内容 | 年金加入者の個人情報約125万件が流出 |

| 被害拡大の原因 | ・送信元メールアドレスの受信拒否設定をすぐに行わなかった ・「標的型メール攻撃ではないか」と疑ったものの、それを組織内で共有できなかった ・ウイルスメールの受信者全員に、「添付ファイルを開封したか」を確認せず、その把握が遅れた ・内閣サイバーセキュリティセンター(NISC)に相談し、不審なメールの解析結果を受け取ったにもかかわらず、フィルタリング(=不審な通信の遮断)を行わなかった |

| 事後対応 | ・情報セキュリティ体制の強化:多重防御体制の整備、情報管理対策本部の新設など ・全職員への情報セキュリティ研修の充実、情報セキュリティに関する内部監査の実施 |

2-2. PayPay:サーバーへのアクセス権限の設定ミスで2,007万件以上の情報が流出した可能性

スマホ決済サービス・PayPayは、2020年12月に不正アクセスを受け、約260万店の加盟店情報を含む2,007万件以上の情報が流出した可能性があると発表しました。

12月1日、系列会社であるソフトバンクからの連絡で不正アクセスの可能性に気づいたPayPayは、社内でアクセス履歴などを調査、すると12月28日にブラジルからデータベースに不正アクセスされたことがわかりました。

これにより流出した可能性があるデータは最大で2,007万6,016件、その内容は以下のようなものでした。

・加盟店の店名、住所、連絡先、代表者名、代表者生年月日、契約日、売上振込先、営業対応履歴

・加盟店営業先の店名、住所、連絡先、代表者名、営業対応履歴

・当社従業員の氏名、所属、役職、連絡先

・当社パートナー・代理店の社名、連絡先、担当者名、売上振込先・加盟店向けアンケート回答者の氏名、電話番号、メールアドレス

PayPayの発表によると、この事件の原因となったのは「当該情報へのアクセス権限の設定不備」だそうです。

10月にサーバの更新を行なった際に、アクセス権限を一旦変更したにもかかわらず、その設定を元に戻していなかったのです。

その結果、10月18日~12月3日の間、上記の情報を管理しているサーバに第三者がアクセスできる状態になってしまいました。

ただ、PayPayのユーザー情報は別のサーバーで管理されていたため、「本事象における影響はありません」とも発表しています。

| 感染経路 | ブラジルからデータベースに不正アクセスされた |

| 被害内容 | 約260万店の加盟店情報を含む2,007万件以上の情報が流出した可能性 |

| 被害の原因 | サーバー更新の際に変更したアクセス権限を元に戻していなかったため、サーバーに第三者がアクセスできる状態になっていた |

| 事後対応 | ユーザー情報は別のサーバで管理されていたため影響なし、と発表 |

2-3. 小島プレス工業(トヨタ自動車協力企業):ランサムウェア攻撃を受けトヨタ自動車の全工場がライン停止

2022年3月、トヨタ自動車は国内全14工場28ラインを停止しました。

これは、トヨタが部品を仕入れている協力企業・小島プレス工業がサイバー攻撃を受けたためです。

ことの発端は、小島プレス工業の子会社が利用していたリモート接続機器に脆弱性があり、攻撃者がそこから子会社内のネットワークに侵入したことでした。

その後2月26日に、攻撃者は子会社からさらに小島プレス工業のネットワークに侵入、サーバやPCにランサムウェアを感染させてデータの一部を暗号化した上で、同社に脅迫文を送っています。

つまり、データを人質にして「身代金」を要求する「ランサムウェア」の手口でした。

脅迫文に具体的な身代金額の記載はなかったと言いますが、同社は3月1日にはサイバー攻撃の事実を公表、その影響を懸念したトヨタ自動車は、同日の工場操業を停止したというわけです。

翌2日には工場を再開しましたが、その間に約1万3,000台の自動車の生産が止まってしまいました。

この事件は、「サプライチェーン攻撃」だとも言われています。

「サプライチェーン攻撃」とは、攻撃者が本来ターゲットとする企業本体ではなく、そのグループ企業や取引先などサプライチェーンの中から侵入しやすい1社にサイバー攻撃を仕掛け、最終的にターゲット本体に損害を与える手口です。

つまりこのケースでは、攻撃者の本当のターゲットはトヨタ自動車で、そこから身代金を奪うつもりだった可能性があるわけです。

ちなみにこの事件の攻撃者は、「ロビンフッド」と名乗るハッカー集団だったことがのちにわかっています。

| 感染経路 | 子会社が利用していたリモート接続機器に脆弱性があり、攻撃者がそこから子会社内のネットワークに侵入した |

| 被害内容 | データを人質に金銭を要求された(身代金の支払いには応じず) |

| 被害の原因 | グループ企業など「サプライチェーン」の中から侵入しやすい1社にサイバー攻撃を仕掛け、ネットワークをたどって本来のターゲットを攻撃する「サプライチェーン攻撃」に狙われた |

| 事後対応 | トヨタ自動車が影響を懸念して全工場のラインを停止 |

2-4. 春日井リハビリテーション病院:ランサムウェアによって5万人分の電子カルテが暗号化、閲覧不可に

近年、病院など医療機関へのサイバー攻撃も増加しています。

2022年1月には、愛知県の春日井リハビリテーション病院がランサムウェアの被害にあいました。

1月12日深夜、当直の職員が、電子カルテが見られなくなっていることに気づきました。

そこで原因を調べようとしたところ、身代金を要求する脅迫メールを発見します。

サイバー攻撃によりランサムウェアを送り込まれ、電子カルテ内の約5万人分の患者情報が暗号化、閲覧できなくなっていたのです。

そこで、病院がとった対応は以下のようなものでした。

・身代金は支払わない

・警察や、管轄省庁の厚生労働省などに連絡

・外部ネットワークにつながってる端末はすべて停止・電子カルテのかわりに、患者それぞれに聞き取りをして紙カルテを作成 など

被害を受けたサーバは復旧不可能になってしまったため、新たなシステムを導入する必要もあり、完全復旧まで4ヶ月もかかったそうです。

このケースの場合、原因となったのはVPNでした。

導入していたVPN機器に脆弱性があり、そこからランサムウェアの侵入を許したのではないか、と推測されています。

さらに、以下のような要因が、被害を大きくしました。

・VPN機器の提供企業は脆弱性を把握していて、利用者に対応を呼びかけていたが、病院側はシステムの保守を外部業者に任せていて、その事実を把握していなかった

・カルテの情報はバックアップをとっていたが、それをオンライン上のサーバで管理していたため、バックアップもランサムウェアに感染、暗号化されてしまった

これまで地方の中小規模の医療機関の中には、情報セキュリティ対策にそれほど力を入れていなかったところもあるでしょう。

が、いまや日本中のどの病院もサイバー攻撃の被害にあうかもしれず、十分な対策が必要であることを広く知らしめた事件でした。

| 感染経路 | VPNの脆弱性をついてネットワークにランサムウェアが感染させられた |

| 被害内容 | 患者約5万人の電子カルテのデータが暗号化され人質に取られた |

| 被害拡大の原因 | ・VPN機器の提供企業は脆弱性を把握していて、利用者に対応を呼びかけていたが、病院側はシステムの保守を外部業者に任せていて、その事実を把握していなかった ・カルテの情報はバックアップをとっていたが、それをオンライン上のサーバーで管理していたため、バックアップもランサムウェアに感染、暗号化されてしまった |

| 事後対応 | ・電子カルテのかわりに、患者それぞれに聞き取りをして紙カルテを作成 ・システムが復旧不可能だったため、新たなシステムを導入 |

2-5. 日本サブウェイ:従業員らの機密性の高い個人情報1万人分に不正アクセス

2021年4月、サンドイッチチェーン・日本サブウェイもサイバー攻撃の被害にあっています。

4月14日、同社は外部からの不正アクセスを検知し、調査を開始するとともに、26日にはこの事実を公表しました。

ついで4月30日には、被害がランサムウェアによるものであったことと、不正アクセスされたサーバに保管されていた情報の内容、さらにこの件への対応として、強力な防御ソフトの導入、被害を受けたサーバの再構築などを行なったことを報告しています。

最終的に、不正アクセスされたデータは約30万件、以下のような内容だったことが確認されました。

・顧客データ(名前 ・電話番号 ・年齢):64名分

・現在の従業員、採用応募者、フランチャイズ・オーナー、各フランチャイズのスタッフ、フランチャイズ候補、PR/マーケティング関連の外部ベンダー、その他サプライヤーのデータ:約1万人分

→名前、誕生日、住所、電話番号、メールアドレス、健康診断の申請確認書(健診結果は含まず)、国籍、パスポート/ID、ユーザーネーム、結婚歴、ビデオ (フランシャイズオーナー会議の模様)、職業、職歴、収入情報、銀行口座情報、自動車運転免許、クレジット歴、賞罰歴

・サブクラブカード(会員カード)情報:会員番号 約30万人分

番号と紐づいた誕生日、都道府県、職業分類、未既婚別 約8万人分

その後同社は、5月27日の時点でこれらの情報が外部に公開されている様子は確認されていないと発表しましたが、データの内容に非常に個人的で機密性の高いものが多く含まれているため、大きな問題となりました。

| 感染経路 | 不正アクセス |

| 被害内容 | 顧客や従業員などのデータ約30万件が不正アクセスを受けた |

| 事後対応 | ・強力な防御ソフトの導入 ・被害を受けたサーバーの再構築 など |

3. サイバー攻撃の種類

前章では、サイバー攻撃の具体的な事例を5つ紹介しました。

が、実際にはもっと多種多様な手口が横行しているのが現状です。

そこでこの章では、サイバー攻撃の例を種類別に分けて紹介していきましょう。

サイバー攻撃は、大きく以下の5パターンに分けることができます。

・特定のターゲットへの攻撃

・不特定多数に向けた攻撃

・負荷をかける攻撃

・脆弱性(セキュリティホール)への攻撃・パスワードに関する攻撃

それぞれ見ていきましょう。

3-1. 特定のターゲットへの攻撃

まず、「特定のターゲットへの攻撃」です。

特定の企業や団体、個人などに向けて、ウイルスメールや不正アクセスなどの手段で攻撃を加えます。

その主な手口を表にまとめましたので、以下を見てください。

| 手口 | 概要 |

| 標的型メール攻撃 | ターゲットに対して、マルウェアを添付したファイルや、ウイルスに感染させるURLなどをメールで送りつける |

| ランサムウェア | 感染するとその端末内のデータを暗号化したりロックをかけたりして使用できない状態にするマルウェア=ランサムウェアをターゲットに送り付け、それをもとに戻すかわりに金銭を要求する |

| Emotet(エモテット) | メールの添付ファイルやURLからターゲットの端末に侵入し、他のマルウェアを勝手にダウンロードしたり、第三者に感染メールを送信したりする |

| サプライチェーン攻撃 | ターゲットが大手企業や政府機関など情報セキュリティレベルが高い場合に、よりセキュリティが甘い子会社や取引先にまずサイバー攻撃で侵入、そこからメールやネットワークを介してターゲットを攻撃する |

| APT攻撃(高度標的型攻撃) | ターゲットに対して複数の手口で継続的に攻撃を行い、情報を盗んだり改ざんしたりする |

| 水飲み場型攻撃 | ターゲットがよく訪問するWEBサイトに不正プログラムを仕込み、次に訪問した際にマルウェアに感染させる |

| クリックジャッキング | ターゲットが利用するWEBサイト上に、ひと目ではわからない形や、透明な状態でリンクやボタンを配置し、気づかないうちにクリックさせて意図しない操作をさせる |

| キーロガー | ターゲットがPCやキーボードをどのように操作したかを記録するソフトウェア・ハードウェアによって、パスワードや情報を盗み取る |

3-2.不特定多数に向けた攻撃

前項がターゲットを絞って攻撃する手口だったのに対して、「不特定多数に向けた攻撃」もあります。

主に以下のような手口が知られています。

| 手口 | 概要 |

| フィッシング | 実在の銀行やクレジット会社に偽装したメールやWEBサイトに不特定多数の人を誘導、ログイン情報やクレジット情報を入力させて盗み出すこの手口のうち、SMSを使って誘導するものを「スミッシング」、電話をかけて盗み出すものを「ビッシング」、逆に相手から電話をかけさせるものを「リバースビッシング」と呼ぶ |

| ゼロクリック攻撃 | 従来のサイバー攻撃のようにユーザーに不正なURLや添付ファイルをクリックさせることなく、送りつけるだけでスパイウェアがインストールされるアプリなどを介して送り付けられるケースが多い |

| ジュースジャッキング攻撃 | 公共の場にある充電用のUSBポートやUSBケーブルにマルウェアを仕込み、感染させたり情報を盗み出したりする |

| ディープフェイク | AI技術によって本物そっくりの偽動画や偽音声を作成して拡散、嘘の情報を信じ込ませるなど情報操作する |

| タイポスクワッティング | 知名度の高いサイトのURLに似せたドメインの別サイトを作成、ユーザーが打ち間違い(=タイポ)をして訪問してくるのを待って偽サイトでマルウェアに感染させたり、アクセス数を稼いで広告料を得たりする |

| 中間者攻撃 | 不特定のユーザー同士の通信に気づかれないように割り込み、2者の中継点となって通信内容を盗み見たり、こっそり内容を差し替えたりする |

3-3. 負荷をかける攻撃

また、ターゲットのサーバーに重い負荷をかけることで、サーバーをダウンさせる攻撃もあります。

その方法は以下です。

| 手口 | 概要 |

| DoS攻撃 DDoS攻撃 | ターゲットのサーバーにわざと大量のデータを送りつけることで、WEBサイトをつながりにくくしたりサーバーをダウンさせたりするDoS攻撃には以下のような種類がある ・DDoS攻撃:複数のIPからDoS攻撃を同時に行う ・F5アタック:キーボードの「F5」キーを連打=リロードを繰り返し、過負荷状態にする ・SYNフラッド攻撃:接続要求(SYN)を大量に送り付けて過負荷状態にし、その隙に不正アクセスする ・UDPフラッド攻撃:偽装したIPアドレスからDDoS攻撃を仕掛ける ・ACKフラッド攻撃:ACKパケットを大量に送信することで接続の負荷をかけるなど |

3-4. 脆弱性(セキュリティホール)への攻撃

コンピュータやOS、ソフトウェアなどに情報セキュリティ上の欠陥が生じることはよくあります。

これを「脆弱性」または「セキュリティホール」と呼びますが、このセキュリティ上の弱点をついたサイバー攻撃も多くあります。

たとえば以下のようなものです。

| 手口 | 概要 |

| ゼロデイ攻撃 | 脆弱性が発見されてからそれが発表・修正される前にサイバー攻撃を仕掛ける |

| SQLインジェクション | 検索ボックスや入力フォームに、不正な操作をさせる「SQL(データベースを操作する言語)」の文を仕込み、データベース内のデータを盗んだり消去したり、改ざんしたりといった不正な操作をさせる |

| バッファオーバーフロー攻撃 | 相手のサーバーやPCに対して処理能力を超えた大量のデータや不正なデータを送り、オーバーフローしたところで不正な操作を行わせる |

| セッションハイジャック | ユーザーのセッション(=一連の通信や操作)を乗っ取りなりすます |

| クロスサイト スクリプティング | WEBサイトの脆弱性を突いて、悪質サイトに誘導するスクリプトを仕掛け、訪問したユーザーをマルウェアに感染させて情報を盗む |

| バックドア | 一度不正アクセスに成功した後に、システムの内部から外部通信するためのプログラムを設置、またいつでも侵入できるようにする |

| ルートキット攻撃 | 複数のマルウェアを組み合わせた「ルートキット」を相手のPCに送り込み、さまざまな方法で管理者権限を奪う ルートキットの中には、侵入の痕跡を隠すプログラムも含まれているため、侵入されたことに気づきにくい |

| フォームジャッキング | ECサイトなどのクレジットカード情報入力ページに不正なコードを仕込み、カード情報などの個人情報を盗む |

| ドメイン名ハイジャック攻撃 | 既存のドメインに対して、ドメイン所有者以外がアクセスを乗っ取って、偽サイトに誘導する |

3-5. パスワードに関する攻撃

最後は、「パスワードに関する攻撃」です。

攻撃者は何らかの不正な方法でパスワードを入手、攻撃を仕掛けます。

主な手口としては、以下のようなものがあります。

| 手口 | 概要 |

| ブルートフォースアタック | パスワードやアカウントを、考えられるすべての文字や数字の組み合わせを試してみて割り出す総当たり攻撃とも呼ばれ、そのためのプログラムを用いて行われることが多い パスワードを連続して間違えるとログインできなくなるため、パスワードのみ固定してアカウントを片っ端から試してみる方法を「パスワードスプレー攻撃」もある |

| パスワードリスト攻撃 | 攻撃者が何らかの方法で入手したIDとパスワードの組み合わせリストを用いて、目指すサイトにログインを試みる 複数のサイトやサービスで同じID/パスワードを使い回しているユーザーが被害にあいやすい |

| クレデンシャルスタッフィング攻撃 | ネット上に流出したIDとパスワードの組み合わせを用いて、目指すサイトにログインを試みる botを利用して自動的に行うもので、ID/パスワードを使い回しているユーザーが被害にあいやすい |

これ以外にも、サイバー攻撃にはさまざまな種類があります。

また、新しい手口、新種のマルウェアも続々と生まれていますので、被害事例は増え続けています。

4. サイバー攻撃への対策

では、このように多種多様な手口のサイバー攻撃から大切な情報を守るには、どんな対策を取ればいいのでしょうか?

それは、大きく3つに分けられます。

・リスク低減のための措置:被害にあうリスクを最小限に抑えるための予防策

・インシデントの早期検知:異常があればできるだけ早期に発見できるようにする方法

・インシデント発生時の適切な対処・回復:万が一被害にあってしまった際の対処法

それぞれ説明していきましょう。

4-1. リスク低減のための措置

まず行うべきなのは予防策です。

サイバー攻撃の被害にあうリスクを最小化するためには、以下の4つの対策を取りましょう。

・本人認証の強化

・情報資産の把握

・VPN装置などへのセキュリティパッチ適用・組織内での基本の徹底

4-1-1. 本人認証の強化

まず、不正アクセスを防止するためには、システムを利用する際の本人認証の強化が必要です。

具体的には、以下のような対策が有効です。

・単純なパスワードを使わない:推測しやすいパスワードを避け、複雑な組み合わせのパスワードを設定するようにしましょう。

・多要素認証の導入:以下の3タイプの要素のうち2つ以上を組み合わせて、認証を強化しましょう。

| 知識情報 | ID、パスワード、秘密の質問など、ユーザー自身が知っている情報 |

| 所持情報 | 1回のみ発行・利用できるワンタイムパスワードなど、ユーザーが所持している情報 |

| 生体情報 | 顔や指紋など、ユーザー本人の情報 |

・アクセス権限を設ける:重要な情報にアクセスできる人を限定するなど、アクセス権限を設定しましょう。

4-1-2. 情報資産の把握

また、自社の情報資産をすべて把握しておくことも重要です。

「情報資産」とは、企業が保有している「ヒト・モノ・カネ」に関するすべてのデータで、電子データだけでなく紙の情報も含まれます。

どんな情報資産があるかを把握し、誰がどのように管理するか、どの程度のセキュリティレベルで管理するかなどを適切に実行することで、第三者がそれらの情報に不要なアクセスをすることを防げるでしょう。

ちなみに情報資産に含まれるものの例を以下に挙げておきますので、確認しておきましょう。

・顧客情報:氏名、住所などの個人情報や取引履歴など

・取引先の情報:企業情報、取引履歴など

・職員の個人情報:氏名、住所、給与、人事査定など

・職員のID/パスワード:社内システムにアクセスするアカウント情報

・財務情報:貸借対照表など

・契約書

・企画書、設計図、仕様書、計画書など

・サーバや記録メディアなど

4-1-3. VPN装置などへのセキュリティパッチ適用

前述したように、サイバー攻撃はシステムの脆弱性を狙って仕掛けられるケースが多々あります。

そこで、脆弱性が発見された際には、それを修正するための更新プログラム=「セキュリティパッチ」がベンダーから発行されます。

そこで、セキュリティパッチが発行されたら、速やかに適用して脆弱性を改善してください。

もたもたしていると、ゼロデイ攻撃(=脆弱性が発見されてからそれが発表・修正される前にサイバー攻撃を仕掛ける攻撃)を仕掛けられるかもしれません。

特に、VPN機器の脆弱性に関しては、「1-3-2. 感染経路は「VPN機器経由」が7割」で説明したように攻撃対象になりやすいので、かならずセキュリティパッチを適用しましょう。

4-1-4. 組織内での基本の徹底

技術的な対策と並行して、人的な対策も欠かせません。

職員全員に情報セキュリティのリテラシーを基本から徹底しましょう。

・不審な添付ファイルは開かない

・メールに記載されたURLを不用意にクリックしない

・安全が確認されていないWEBサイトにはアクセスしない

・私物のUSBメモリなど記録メディアを接続しない・不審なメールやWEBサイトなどに気づいたら、情報セキュリティの管理責任者に速やかに連絡する

といったルールを決めて、厳守するようにしてください。

特に重要なのは、メールの取り扱いです。

添付ファイルやURLからマルウェアに感染するケースが多いので、広く注意喚起が必要です。

4-2. インシデントの早期検知

次に、何らかの情報セキュリティ上のインシデント(事件や事故の兆候)があった場合、できるだけ早くそれを検知できるよう、以下の対策も重要です。

・ログの確認・通信の監視、分析、アクセスコントロールの再点検

4-2-1. ログの確認

インシデントを早期に発見する第一の方法は、ログの確認です。

サーバーなどのログを定期的にチェックし、通常とは異なる動きがあった場合には、インシデントの可能性があるというわけです。

中には、どのようなログを残すのかをカスタマイズできるものもあるので、その場合は「ログを取得する項目」「保存期間」などを指定して、より使いやすくするとよいでしょう。

4-2-2. 通信の監視分析、アクセスコントロールの再点検

また、ログと同時に「ネットワーク内でどのような通信が行われているのか」を常時監視して分析するこも必要です。

そのための監視ツールが出ていますので、利用するとよいでしょう。

さらに、アクセスコントロールも見直してください。

アクセスコントロールとは、「どのユーザーがどのシステム、データにアクセスできるか」をあらかじめ制限し、認証された者だけがアクセスできるというものです。

情報セキュリティの観点からは、必要のない人にはなるべくアクセス権限は与えないのが望ましいでしょう。

4-3. インシデント発生時の適切な対処・回復

そのような予防策を講じていても、サイバー攻撃にあってしまうリスクをゼロにはできません。

そこで、万が一インシデントが発生した際に備えて、以下の準備を整えておきましょう。

・データのバックアップ実施、復旧手順の確認・インシデント発生時の対応確認

4-3-1. データのバックアップ実施、復旧手順の確認

サイバー攻撃では、データがターゲットになるケースが多くあります。

顧客情報などの重要データが盗まれたり、ウイルスによって毀損されたり、ランサムウェアで暗号化されて開けなくなったりということが起こり得ます。

そんな場合に備えて、データはかならずバックアップを取りましょう。

データ更新の頻度に合わせて、◯時間ごと、あるいは1日1回、1週間に1回など、適切な頻度でバックアップします。

それがあれば、もしサイバー攻撃でデータが使えなくなっても、復旧することが可能ですので、いざというときの復旧の方法も確認しておくといいでしょう。

ただ、注意したいのはバックアップデータの保管場所です。

元のデータとはネットワークでつながっていない、オフライン状態のサーバに保管してください。

もしオンライン上に保管してしまうと、元のデータがマルウェアに感染した際に、バックアップまで感染が広がって復旧できなくなる恐れがあります。

重要な情報資産を守るには アークサーブのデータ保護ソリューション 「Arcserve UDP」がおすすめ アークサーブのデータ保護ソリューション「Arcserve UDP」は、多様なサイバーインシデントから大切なビジネスデータを保護し、適切に管理します。また、ファイル単位ではなくディスク全体を丸ごと高速バックアップする「簡単イメージバックアップ」で、OSやデータを含むシステム全体をまとめて簡単に復旧することも可能です。 その他にも、以下のような多彩な機能を備えています。 <簡単!でも柔軟にバックアップ> <仮想化統合基盤に関わる要件をまとめて対応> <災害対策を適切なコストで実現> データ保護に関する課題全般に対応、高度なセキュリティを実現します。 まずは「Arcserve UDP」の無償トライアルをお試しください! |

4-3-2. インシデント発生時の対応確認

そして、もうひとつ大切なのはインシデント発生時にどのように対応するかを決めて、職員全員で確認しておくことです。

インシデントに気づいたらまず何をするか、どこに知らせるか、感染した端末はどうするか(基本的にはまずネットワークから遮断して、それ以上の感染を防ぎます)、といったことを、時系列に沿って決めておきましょう。

また、情報セキュリティの管理体制も整えておいてください。

責任者は誰かをはっきりさせておき、その人が中心となって対応できるよう、シミュレーションしておきましょう。

5. まとめ

いかがでしたか?

サイバー攻撃について、知りたかったことがわかったかと思います。

ではもう一度、記事の要点をまとめてみましょう。

◎企業へのサイバー攻撃は増加している

◎近年のサイバー攻撃の傾向は、

・ランサムウェア被害は「製造業」「サービス業」「情報通信業」に多い

・感染経路は「VPN機器経由」が7割

・WEBサイトの改ざん、フィッシングも増えている

◎サイバー攻撃の事例には、以下のようなものがある

・日本年金機構:ウイルスメールにより年金加入者情報約125万件が流出

・PayPay:サーバーへのアクセス権限の設定ミスで2,007万件以上の情報が流出した可能性

・小島プレス工業(トヨタ自動車協力企業):ランサムウェア攻撃を受けトヨタ自動車の全工場がライン停止

・春日井リハビリテーション病院:ランサムウェアによって5万人分の電子カルテが暗号化、閲覧不可に ・日本サブウェイ:従業員らの機密性の高い個人情報1万人分に不正アクセス

◎サイバー攻撃の種類は、

・特定のターゲットへの攻撃

・不特定多数に向けた攻撃

・負荷をかける攻撃

・脆弱性(セキュリティホール)への攻撃

・パスワードに関する攻撃

◎サイバー攻撃への対策は、

・リスク低減のための措置:被害にあうリスクを最小限に抑えるための予防策

・インシデントの早期検知:異常があればできるだけ早期に発見できるようにする方法

・インシデント発生時の適切な対処・回復:万が一被害にあってしまった際の対処法

以上を踏まえて、あなたの会社が過去のサイバー攻撃事例のようなことを回避できるよう願っています。

コメント