ランサムウェアの被害は、年々深刻かつ巧妙になってきています。ランサムウェアに感染すると、システムや業務停止だけではなく、情報流出によって社会的信用を失い、企業存続の危機にまで発展する恐れがあるためです。最近では、二重脅迫型といわれるランサムウェアが多くなってきました。貴社データを暗号化するだけではなく、貴社の情報を搾取し、機密データをインターネット上への公開すると脅迫し、二重に身代金を要求するというものです。組織の規模の大小に関わらずITシステムを利用していれるすべての企業が標的と成り得ますので、ランサムウェア対策を見直す必要があります。

身近な影響では、今年の5月には米国で石油パイプライン運営会社がランサムウェア攻撃を受け、国内のガソリン価格にも影響がでたことは記憶に新しいと思います。このような世界的なニュースになる大規模被害だけではなく、日本でも多くの企業がランサムウェアの被害に遭遇し身代金を支払っている実情があり、攻撃を止める必要があります。ランサムウェア撲滅のためには身代金を支払わないことが近道になるでしょう。

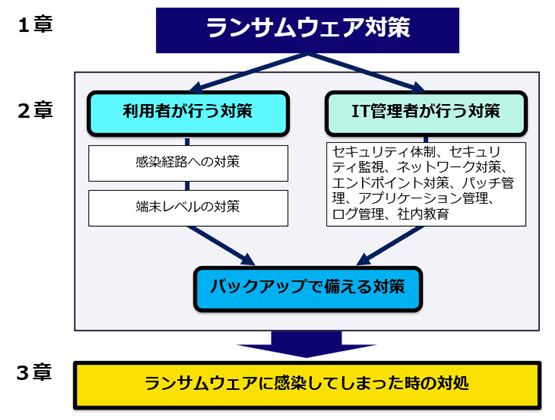

ランサムウェアに感染しないためには、組織全体でのセキュリティへの取り組みが不可欠です。

普段からセキュリティ意識をあげるための取組みと仕組みの両方が必要です。これには、利用者(ユーザー)と IT管理者も含めたセキュリティ対策の取組みが重要です。

また、感染しないための対策をしても「100%」 防ぐことはできない前提にたって、感染してしまった時の対処までを考えておくことも取組みに含めておく必要があります。

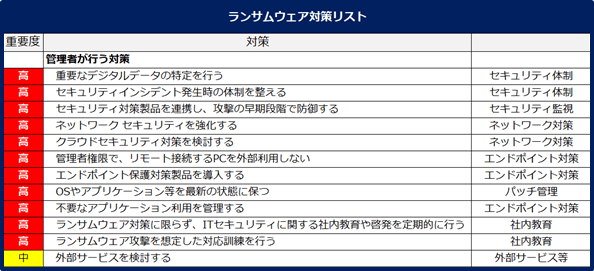

ランサムウェアに感染しないために「ランサムウェア対策チェックリスト」をご用意しました。

お役立ていただけると幸いです。

目次

1.ランサムウェア対策が甘すぎる個人・企業が多い!?ランサムウェアの恐るべきリスク

1-1. セキュリティ対策の重要性

ランサムウェア対策は、被害を未然に防ぐために急務と言えます。

インターネットを利用したリモートワークがあたり前になった昨今、ランサムウェアを含むサイバー攻撃は常に企業を脅かし続けています。

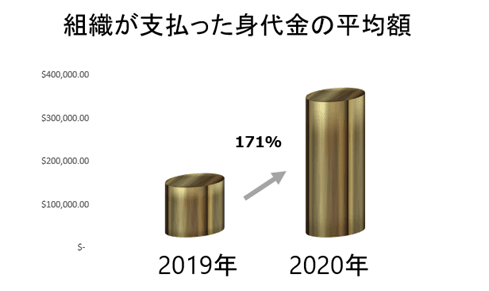

参考) 2021 Unit 42 ランサムウェア脅威レポート

上記グラフをみると2019年から2020年にかけてもランサムウェアの被害は大きくなり、身代金の平均額は2019年日本円で1250万円、2020年には3400万円へと増加し、前年比で171%増加しています。また、組織が支払った身代金の最高額は、2019年から2020年にかけて2倍になり、5億4500万円から10億9100万円になりました。このように企業によってランサムウェアは他のマルウェアよりはるかに高いリスクとなっています。

ランサムウェアに感染してしまうと、ファイルが暗号化されるだけではなく最悪の場合はビジネスが継続できなくなるといった被害が発生します。身代金を支払えば暗号化されたファイルが復号化されるケースが多いと言われているランサムウェアですが、中には身代金を支払っても暗号化ファイルが復号化されず、払い損になってしまうような悪質な攻撃もあります。また、一度身代金を払った企業は、再度狙われる可能性が高いと考えられます。そのため、利用者、IT管理者もしくは企業組織がランサムウェアに対する対策を講じる必要があります。

1-2. テレワーク環境の脆弱性を狙ったものも増加している

新型コロナウィルス感染拡大による緊急事態宣言以降、在宅/テレワーク勤務が増えたことからセキュリティの脆弱性を狙ったものなどの被害件数が増えています。このため、内閣サイバーセキュリティセンター(NISC) から注意喚起が出されています。

都立2病院が標的に

2021/12 国際ハッカー集団、都立2病院を標的か…チャットに職員アドレス大量掲載

ランサムウェア最新被害情報

2022/02 トヨタ、狙い撃ちされた系列部品会社…システム障害で国内全工場停止

2021/11 身代金要求で町立病院が患者の新規受け入れ停止

2021/08 本当に「前例はない」のか ニップンが“決算延期”に陥った大規模攻撃の教訓

参考)

・警察庁サイバー犯罪対策プロジェクト-ランサムウェア被害防止対策

・ランサムウェアによるサイバー攻撃について【注意喚起】

・緊急事態宣言(2021年1月7日)を踏まえたテレワーク実施にかかる注意喚起について

・サイバー空間をめぐる脅威の情勢等 (警察庁)

2.ランサムウェアへの20の対策方法

ランサムウェアの攻撃から守るためには管理者だけでなく、利用者(ユーザー)のセキュリティ意識を高め、弱点を減らす必要があります。ランサムウェア攻撃が企業に及ぼす影響を最小限に食い止めるための対策を行います。

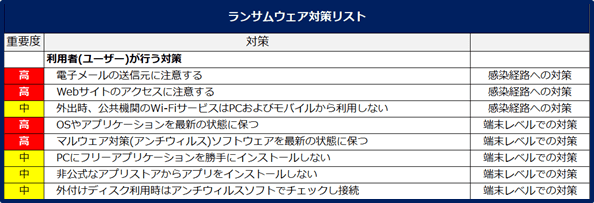

2-1. 利用者(ユーザー)が行う対策

ランサムウェア対策は、利用者がまずはランサムウェア攻撃を意識することが被害を未然に防ぐ重要な対策になります。管理者任せではなく利用者の皆さんの協力が必要です。コロナ禍で在宅ワークが多くなったため、PC利用時には細心の注意が必要です。利用者は「感染経路の対策」と「端末レベルでの対策」を行う必要があります。

□ 電子メールの送信元に注意する

ランサムウェアの「攻撃のはじまりはメールから」と言われます。攻撃は受信者の関心を引く件名や内容のメールを送りつけて、添付ファイルを開かせたり、リンクをクリックさせることで感染を狙う手口です。

特に「プレゼント企画」、「重要」、「サービス停止」といった件名や、管理者を装う配信元のメールには注意しましょう。

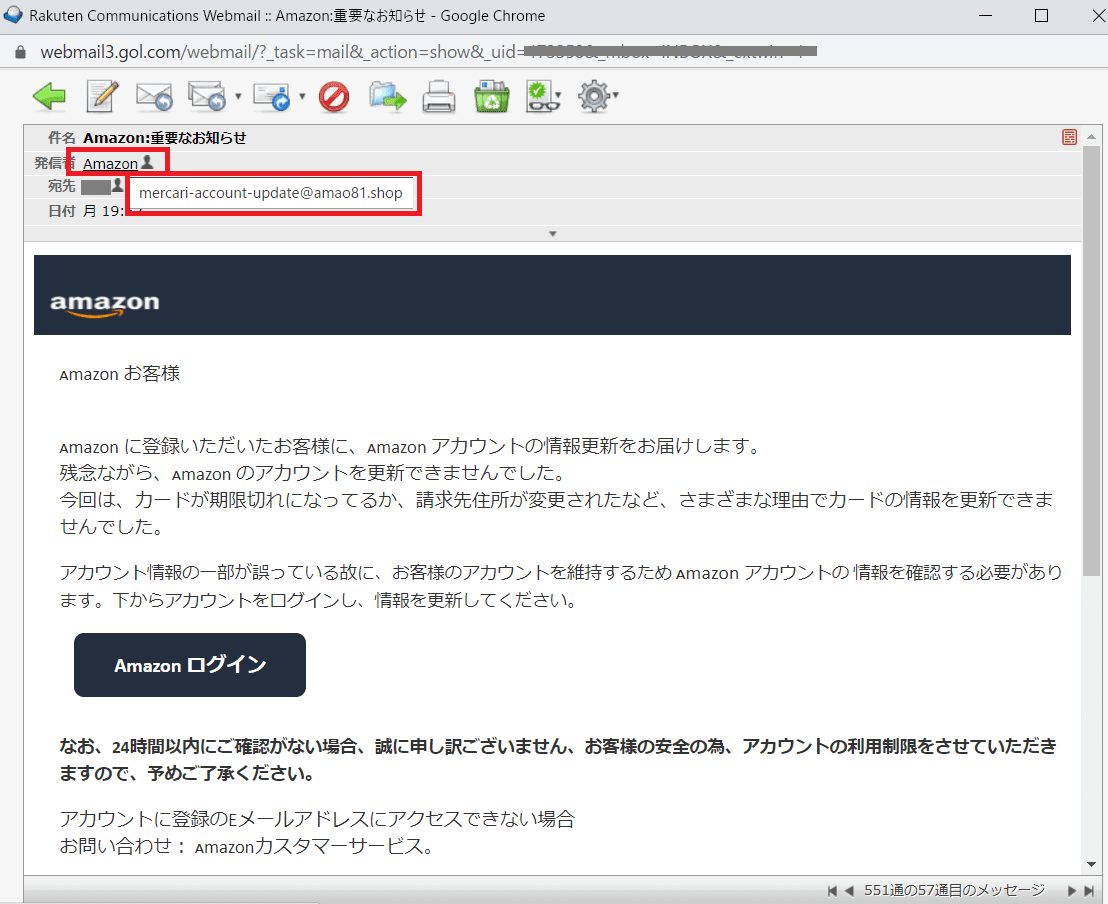

最近では、怪しいメールとすぐに判断できないほど巧妙に作りこまれているメールも多くなってきているので特に注意が必要です。件名や内容からして「ん?!何か変だなぁ」「心当たりがないなぁ」と思ったら、まず、本当に正しいところから配信されているかを確認するために、発信元を確認しましょう。配信者名をマスクしていて、実際に詳細を開いてメールアドレスを確かめないと、実際の送信元のメールアドレスが確認できないメールソフトもあるので注意が必要です。

実例: 先日、筆者宛にこんなメールが届きました!送信元をしっかり確認する必要があります。

<メールの見分け方のコツ>

・怪しいメールは メールヘッダー情報で送信元のドメインなどを確認する

(Outlookでは、メールのプロパティでヘッダー情報の確認ができます)

・知らない/覚えのない不自然な件名は開かない

・件名に「プレゼント」、「重要」、「請求書」や「資料」といった漠然とした名前のものは開かない

・覚えのないファイル名の添付は開かない

・添付ファイルのプロパティを確認する

・怪しいメールはモバイルで開かない

モバイルからは送信元の情報の確認ができないことがありますので、少しでも不審に感じる場合は、PCで送信元などを確認後開く必要があります。

ランサムウェアはPCへの侵入に成功し端末だけに被害を与えても高額な身代金を得る目的にはつながらないため、PCに潜伏しスキを狙って社内に入り込んで攻撃を仕掛けようとしますので、会社に被害を出さないためにはメールは最重要ポイントです。

□ Webサイトのアクセスに注意する

ランサムウェアはWebサイトへアクセスするだけでダウンロードさせてPCを感染させますので、Webアクセスには注意を払いましょう。Webページ閲覧時は、HTTPS (Hyper Text Transfer Protocol Secureハイパーテキストトランスファープロトコルセキュア)通信を心がけましょう。HTTP通信ではデータが暗号化されていない状態になっています。少しでも不審な点がある場合や信頼できないサイトには安易にアクセスしないようにします。コロナ禍においては巣ごもり消費も狙われており、オンラインショッピングサイトなどの偽サイトなども増加していますので注意が必要です。

□ 外出時、公共機関のWi-FiサービスはPCおよびモバイルから利用しない

オフィスからのインターネット接続は、管理者が駆使したファイアウォールによって守られていますが、公共で利用できるWi-Fiサービスは安全性が低いと言えます。重要な企業の情報が入ったパソコンからの接続は行わないようにしましょう。接続が必要な場合HTTPS通信のSSLサーバー証明書の中まで確認することで、信用できないサイトへのアクセスリスクを低減させることができます。

参考) 2018年のアトランタ空港のWi-Fiサービスに公的コンピュータにSamSamとよばれるランサムウェア攻撃 が行われファイルが暗号化され、身代金が要求されたケースがあります。

□ OSやアプリケーションを最新の状態に保つ

利用しているOSやアプリケーションを最新の状態にするように心がけましょう。OSやアプリケーション等のソフトウェアを提供しているベンダーは、セキュリティの脆弱性が見つかるとソフトウェアのアップデートをできるだけ早いタイミングで提供するようにしています。利用しているPCが、インターネットに接続されている環境なら、最新のアップデートを適用するようにしましょう。ほとんどの場合、OSやアプリケーションには、自動アップデート機能が備わっていますので、自動アップデートをONにすることをお勧めします。

□ マルウェア対策 (アンチウイルス) ソフトウェアを最新の状態に保つ

マルウェア対策(アンチウイルス)ソフトウェアは、最新のマルウェア情報を加えたアップデートを定期的に更新しています。マルウェア対策ソフトウェアにおいても、最新の状態を保てるように自動的に更新される設定にしておくことをお勧めします。

□ PCにフリーアプリケーションを勝手にインストールしない

フリーアプリケーションなど信頼性の低いアプリケーションは、業務で利用するPCにはインストールしないようにしましょう。インストールが必要な場合は、管理者への連絡、またはそのアプリケーションの信頼性を確認したうえで行う必要があります。

□ 非公式なアプリストアからアプリをインストールしない

スマホやタブレットであっても、ランサムウェアの被害にあうリスクがあります。

例えば、「ソフトウェアアップデート」などの表示をして、非正規のサイトに誘導し、ランサムウェアをインストールさせてしまう方法が報告されています。非公式なアプリストアからアプリをインストールしないようにしましょう。

□ 外付けディスクを接続する場合はアンチウィルスソフトでチェックし接続

外付けディスクをPCにつなぐ際は細心の注意が必要です。USBに代表されるPCへの接続ポートも、ランサムウェア (その他マルウェア全般も含む) の感染経路になる可能性があります。そのため、外付けディスクの利用禁止をアプリケーションで行っている企業も多くあります。外付けディスクを接続する場合は、アンチウィルスソフトでチェックし接続をすることをお勧めします。また、在宅ワークで利用している外付けディスクはつなぎっぱなしにしている間に攻撃を受けることがありますので、常時接続はせず利用するときに接続するようにしましょう。

2-2. 管理者が行う対策

ランサムウェア対策で重要な点は、重要なデジタルデータの特定とその重要データを感染させないために組織が取れるベストなセキュリティ対策のアプローチを決めるところから始まります。すべてのシステムを強化することは、コストやリソースの制限があるため現実的なアプローチではないため、過去や直近の感染例や感染経路を参考にしつつ、セキュリティを強化するポイントを決めていくことが重要です。

参考)新たなランサムウェア攻撃

https://www.ipa.go.jp/security/announce/2020-ransom.html

□ 重要なデジタルデータの特定を行う

ランサムウェア攻撃をする側は、何らかの手段で、重要なデータを盗み出し、そのデータを利用できなくしたうえで、身代金を支払わせることが目的です。

一方で攻撃される側は、重要なデータとは、どんなデータで、どこに置いているものか、を把握し、かつ、どのような対策をとっているか、明確にされているのかが問われています。

まずは、重要なデータの明確化を行い、そのデータをどのように保護できるかアプローチを決める必要があります。

例えば、顧客情報データベース、利用しているサーバー、共有している手段など、洗い出しリスト化、ランサムウェア対策としてセキュリティを強化しなければいいけないポイントを特定して、対策を講じていくなど検討してください。

□ セキュリティインシデント発生時の体制を整える

感染しないための対策を講じたとしても、セキュリティインシデント*は発生します。もし、セキュリティインシデントが発生してしまった際に、迅速に対応し、復旧できるための体制を整えておく必要があります。この体制を CSIRT(シーサート・Computer Security Incident Response Team)と言われています。CSIRTは、セキュリティインシデント発生時に迅速に対応できるように平常時も、セキュリティに関する情報収集/対策の導入/対応手順/社員教育などを行うことが必要です。

また、セキュリティインシデント前に、早期発見を目的に攻撃を監視するための体制である SOC(Security Operation Center)も検討することをお勧めします。

* セキュリティインシデントとは: マルウェアの感染や不正アクセス、あるいは機密情報の流出など、セキュリティ上の脅威となる事象のことをいいます。

□ セキュリティ対策製品を連携し、攻撃の早期段階で防御する

多層防御というセキュリティ対策の考え方はセキュリティ担当する方々には一般的になりました。その多層防御を実現する仕組みとして SIEM (Security Information and Event Management) という言葉がよく使われています。これは、ファイアウォールやIDS/IPS、Webプロキシなどから出力されるログやデータを一元的に集約し、それらのデータを組み合わせて相関分析を行うことで、ネットワークの監視やサイバー攻撃やマルウェア感染などのインシデントを検知することを目的とした仕組みのことをいいます。

また、最近では SIEM 全体ではセキュリティを監視する領域が広すぎることもあり、エンドポイント側に絞って監視して、早期発見につなげる考え方として、EDR (Endpoint Detection and Response) も注目されています。EDR は、PC、サーバー、スマートフォン、タブレットなどのネットワークに接続されているエンドポイントの操作や動作の監視を行い、セキュリティインシデント発生後の対応を、明確化・迅速化する機能を持つセキュリティ対策製品の総称です。メールが最初のランサムウェア感染源であったり、テレワークの急速な普及によりエンドポイントが社外に拡散し、従来の対策では十分ではなくなりつつあることも背景にあります。

前述した CSIRT や SOC のセキュリティ業務を支えるためのツールとして SIEM や EDR があると考えてください。これらのツール選定には様々なアプローチがあるため、信頼できるセキュリティ専門家や情報収集をおこなったうえで検討を進める必要があります。

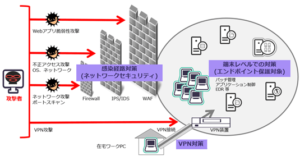

□ ネットワーク セキュリティを強化する

企業のネットワークへの攻撃を抑えるためには、多層防御のアプローチが重要です。様々なネットワーク経路に対してセキュリティ対策を講じておく必要があります。

・Firewall

・IPS/IDS

・WAF/Web プロキシ

・VPN

✓Firewall

Firewallは、自社のサーバーを不正アクセスやサイバー攻撃などから守る「防火壁」です。インターネットと内部ネットワークの間に設置し、外部からの送られてくるパケット(データのかたまり)の情報からの攻撃を監視制御し、内部ネットワークを保護します。

Firewall の主な役割は、 不正なパケットは遮断する機能、通信プロトコル毎のポート制御、通信をログの記録です。この通信記録によって不正アクセスの調査が可能になります。

✓IPS/IDS

IPS(Intrusion Prevention System)とは、不正侵入防御システムでネットワーク上の不正な侵入を防御します。IDS(Intrusion Detection System )とは不正侵入の検知を行います。OS/ソフトウェアの防御を目的としリアルタイムでネットワークのアクセス監視を行い、不正アクセスが発見された場合は管理者に向けアラートを出します。 具体的には、アクセスログの改ざん防止や不正パケットの遮断を実行します。

✓WAF/Web プロキシ

Webアプリケーションの脆弱性をついた攻撃に備え、WAF(Web Application Firewall) を検討します。WAFをネットワークに配置することで、複数のWebアプリケーションに対する攻撃をまとめて防御することができます。また、業務上不適切なインターネット上のWebサイトや危険性のあるWebサイトへアクセスさせなくするWebフィルタリングの導入を検討しましょう。

✓VPNを強化する

リモートワークには欠かせないVPNですが、注意が必要です。警察庁の令和3年上半期の最新のレポートによると、VPN機器 (サーバー) の脆弱性を突かれたランサムウェア感染が55% となっています。安全な接続を確保するためにもVPNのセキュリティパッチの適用、VPN自体の見直しや監視を徹底しましょう。また、不正アクセスを難しくするために多要素認証の導入も検討しましょう。

2021年9月策定のVPNの強化ガイダンス(出典:NSA、CISA)

・強力な暗号化と認証を構築

・厳密に必要な機能のみを実行

・VPNへのアクセスとVPNからのアクセス(Out)の保護と監視

参考)令和3年上半期におけるサイバー空間をめぐる脅威の情勢等について

P6の感染経路 (有効回答31件) は、1位VPN、2位リモートデスクトップ、3位メールが感染経路

□ クラウドセキュリティ対策を検討する

クラウド利用が一般的になった現在、社内と社外のネットワークの境界線が曖昧になりネットワーク防御が難しくなってきました。利用しているクラウドサービスを監視することでセキュリティを担保する必要性がでてきました。これは、ガートナーが2012年に提唱した CASB(Cloud Access Security Broker)と言われています。CASBで提供する機能は、4つに大別され「クラウド利用の可視化/制御」、「データセキュリティ」、「コンプライアンス」、「脅威防御」でセキュリティを担保できます。

□ 管理者権限で、リモート接続するPCを外部利用しない

在宅ワークが増え、リモートから社内の重要システムのサーバーにアクセスすることも増えているのではないでしょうか。ランサムウェアは外部から入り込むものですので、重要サーバーへ管理者権限でリモート接続する場合は細心の注意を払う必要があります。通常利用しているPCはWebアクセスやメールから感染している可能性が考えられるため、サーバーへの管理者権限アクセスは控えましょう。 システム管理者の方は、在宅ワーク用のPCとは別に社内システム接続用PCを準備することをお勧めします。

□ エンドポイント保護対策製品を導入する

ファイアウォール対策で外部から企業のネットワークへの不正侵入を防ぐことができますが、リモートワークなどPCを外部持ち出すケースが多くなった昨今、ランサムウェアから守るためには端末レベルでの対策は必須となりました。従来は、アンチウィルスソフトウェアと言われてきましたが、アンチウイルス機能だけでは十分ではなく、最近では、各アンチウイルスソフトウェアのベンダーは機能拡張や追加を行っており、エンドポイント保護対策として統合的なセキュリティ対策を提供しています。

PCやサーバーへエンドポイント保護対策ソフトウェアを導入しましょう。

□ OSやアプリケーション等を最新の状態に保つ

日々進化するランサムウェアの攻撃に対抗するため、脆弱性が見つかるとアップデートが配信されますので、最新のアップデートを適用するようにします。アプリケーション サーバーでは適用前に検証が必要になることが多いため、アップデートを先延ばしにしがちですが、脆弱性のパッチはランサムウェアなどの攻撃発覚後、提供されることが多いため、できる限り最新の状態を保つようにしましょう。

2017年5月に世界規模で猛威を ふるった「WannaCry」は、Windowsの脆弱性を悪用したもので、最新のアップデートが適用されていない古いコンピューターへの攻撃でした。Microsoft社はセキュリティパッチを「WannaCry」攻撃より2カ月前に既にリリースていしましたが、多くの企業がセキュリティパッチの最新を適用していなかったために被害が広がり、セキュリティパッチの適用や教育の重要性があらためて認識される機会になりました。

□ 不要なアプリケーション利用を管理する

不要なアプリケーションが入っているとマルウェア感染の温床になる可能性があるため、不要なアプリケーションからPCを保護する必要があります。セキュリティの世界では、PUA (Potentially Unwanted Application) と言われています。必ずしも有害なアプリケーションかの判断が付けづらい場合もあるためグレーウェアとも表現されます。モバイル端末やコンピュータにインストールされると、ユーザのセキュリティやプライバシーに対して予期しない影響を及ぼす可能性のあるアプリケーションです。広告目的であったり、端末からの情報搾取が目的であったりします。

多くのエンドポイント保護対策ソフトでは、PUAを管理するオプションが搭載されているので、活用することをお勧めしす。

□ ランサムウェア対策に限らず、ITセキュリティに関する社内教育や啓発を定期的に行う

ランサムウェアに最も利用される電子メールは利用者のPCから侵入し、メールからPCそして企業のネットワークのさらに深い場所へ動き回り攻撃を行います。管理者は利用者がメールやSNSのファイルやリンクを安易に開かないよう社員教育を行う必要があります。コロナ禍においては巣ごもり消費を狙った偽サイトの攻撃も増加しているため、社内のネットワークへ侵入させないためには利用者の意識改革が必要です。

eラーニングなどでも多くの情報セキュリティ講座が開設されていますので、外部の教育機関を利用して、定期的に社内教育を行うことをお勧めします。

参考) 情報セキュリティ研修のeラーニング実施方法や費用の目安は?

□ ランサムウェア攻撃を想定した対応訓練を行う

ランサムウェア被害に沿った訓練を行うことで対策自体を見直すことができます。

対応訓練は実践的に行い、IT管理者だけでなく会社全体で取り組むことが重要です。たとえば、ダミーのメール攻撃を全社員に配信し開封してしまった人がどれくらいいたのかを確認することによって、開封してしまった人達の認識を改善することができます。

□ 外部サービスを検討する

SOC (Security Operation Center(セキュリティ・オペレーション・センター))「24時間365日企業へ向けたサイバー攻撃を監視する組織」の構築を検討しましょう。SOC構築には、高い専門性が必要であり、効果的かつ継続的な運営が難しいことから外部に委託されるケースが多くありますので、SOC機能を外部にアウトソースするSOCサービスも検討しましょう。

2-3. バックアップで備える対策

ランサムウェア対策においてバックアップは最後の砦と言えます。安全にバックアップデータを保管できていればランサムウェアによる攻撃が起こっても復旧することが可能となり、身代金を支払わずに済みます。しかし、昨今、 ランサムウェア攻撃がバックアップを標的とするようになっています。ランサムウェアの攻撃と同時にバックアップデータを狙い、バックアップデータの書き換えや削除したうえで業務データを暗号化し、復旧できなくしてしまう攻撃です。このようなバックアップデータへの攻撃に対抗するために、バックアップを見直し、強化しましょう。

ランサムウェア対策バックアップのポイントは大きく分けて2つです。

「バックアップデータの安全性を確保する」

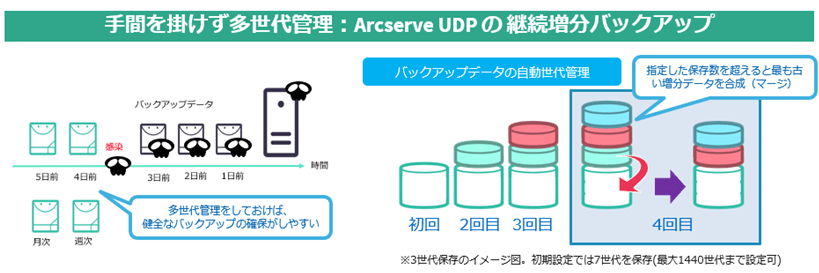

□ 複数世代のバックアップを保持する

多くの世代、長い期間(日、月、年ごと)のバックアップを保持することで過去のデータに遡って復旧ができます。多くのバックアップデータを保持するために、重複排除機能や継続増分(2回目以降は前回のバックアップから変更されたデータブロックだけを抽出)バックアップなどを検討し、ディスク使用量を抑えましょう。

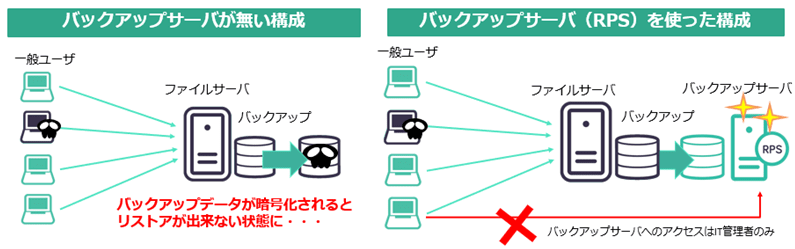

□ バックアップ環境の保全

バックアップ環境を安全に保つためには以下の5つが有効です。

✓ バックアップサーバーは、バックアップ専用サーバーとして利用し、他のシステムと共有しない

✓ バックアップサーバーへのアクセス制限を行う

✓ バックアップサーバーにリモート接続しない

在宅ワークでリモート接続が必要な場合、バックアップサーバーへのアクセスは限られた環境から実施しましょう。(参考:「2-2.管理者が行う対策」-「管理者権限でリモート接続するPCを外部利用しない」 )

✓バックアップ専用LANを利用する

✓多要素認証(MFA)に対応したバックアップアプリケーションを利用する

すべての環境で多要素認証を利用することが可能になれば、そのアプリケーションは不正アクセスによるハッキング攻撃を99.9%防ぐことができると言われています。

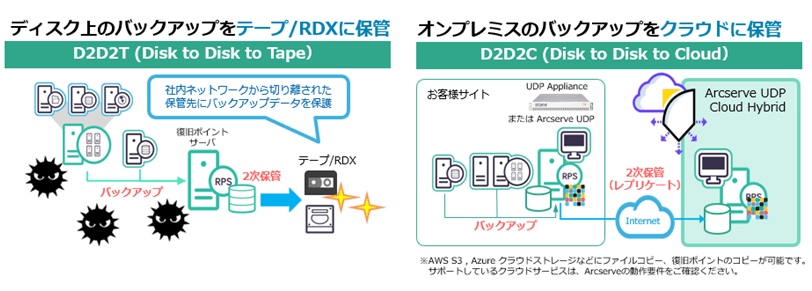

□ オフラインで保管する

・テープ/RDX (取り外し可能な外付けディスク)を利用し、オフライン保管する

・遠隔地/クラウドに保管する

・オブジェクト ロック機能※を利用して保存する

※オブジェクトロックとは、Write Once Read Many (WORM)モデルを使用してオブジェクトが削除または上書きされない仕組みです。Amazon S3やWasabi Hot Cloud Storageといったクラウドやストレージで採用され外部からの書き込みを禁止したデバイスを利用することができます。

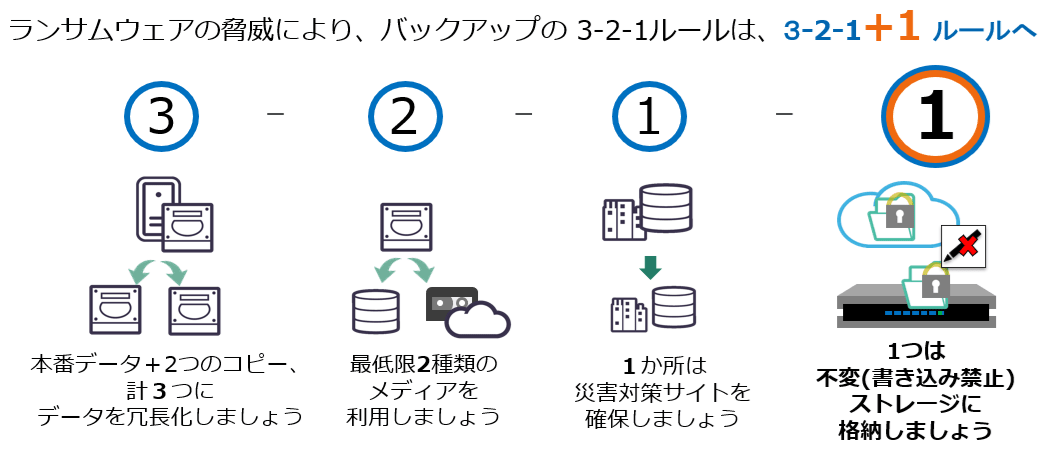

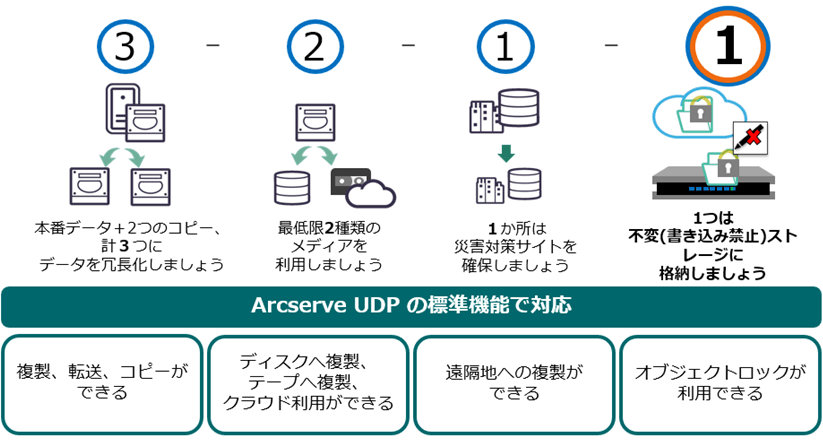

バックアップデータの安全な保管の考え方として古くから言われてきた「バックアップ3–2–1ルール」があります。上記をふまえてこのバックアップ3-2-1ルールでランサムウェア対策を行いましょう。

□ バックアップ3-2-1ルールの3

バックアップ3-2-1ルールの3は、本番データ+2つコピーを持つことです。ランサムウェア対策として、このうちコピーの1つはネットワークから都度切り離すことをお勧めします。

□ バックアップ3-2-1ルールの2

バックアップ3-2-1ルールの2は、2種類のメディアにバックアップデータを保管することです。ランサムウェア対策として、簡単に上書きができないテープを利用することをお勧めします。 バックアップ3-2-1ルールに+1として提案しているオブジェクト ロック機能を持つクラウドやストレージも有効ですが、テープが比較的安価に導入できます。

□ バックアップ3-2-1ルールの1

バックアップ3-2-1ルールの1は、別の災害対策サイトへバックアップデータを保管することです。ランサムウェア対策として、ユーザーがアクセスしない災害対策サイト利用は有益ですが、管理者アカウントを乗っ取られてしまうと簡単に接続できてしまうため、災害対策サイトでオフライン保管(テープなど)することをお勧めします。

□ バックアップ3-2-1ルールに+1

バックアップ3-2-1ルールに+1として「不変ストレージ」(オブジェクト ロック(書き込み禁止)機能をもつストレージ) を利用することでランサムウェア対策を行い、さらにバックアップデータ保護を強化することができます。不変ストレージに対応したバックアップ ソフトウェアを利用することでバックアップ データの改ざんを防止できます。オブジェクトロック機能を有するクラウドやストレージは高価なため、すべてのバックアップを保存するよりもポイント導入をお勧めします。

「健全な状態へすぐに復旧できる」

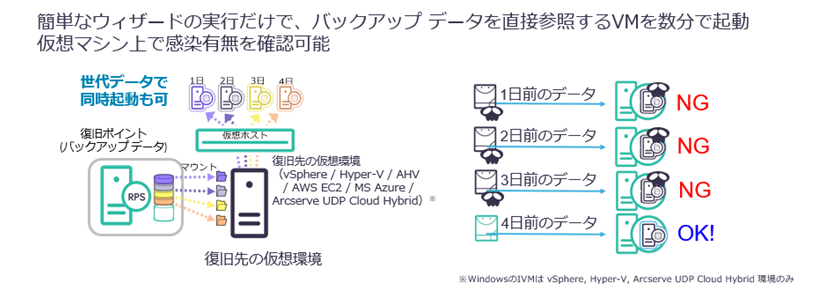

□ 健全なデータ時点の調査ができる

ランサムウェアに感染してしまうと、どこまで遡って復旧すべきか調査が必要です。システムを1日前、2日前、3日前と復旧することは気が遠くなる作業です。復旧せずにバックアップデータの調査を行い、健全な日を復旧する必要があります。

たとえば、バックアップデータを使って一時的に仮想上にサーバーを起動する機能を持つバックアップ製品がありますので、復旧前に確認できる機能を確認しましょう。

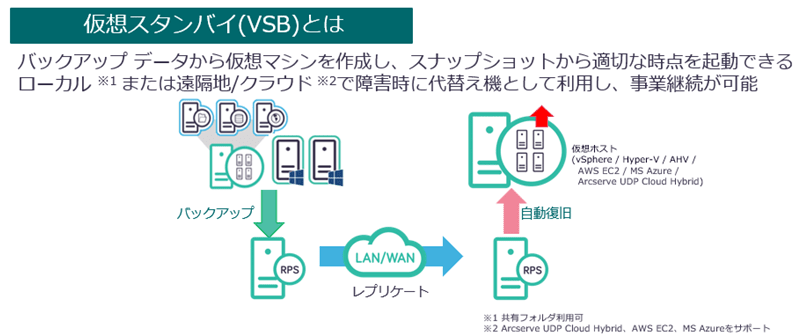

□ 健全な状態へシステム全体の復旧ができる

ランサムウェアの被害状況にもよりますが、ファイル/フォルダ/ボリューム単位のリストアはもちろんですが、感染が反映したときにすぐにサーバーを健全な過去の状態にシステム復旧できるようにシステム全体をバックアップしましょう。

□ 復旧手順書を準備する

ランサムウェア被害に備えて復旧手順マニュアルを準備します。

・比較的小さな被害の場合はファイル単位のリストア方法

・被害が大きな場合はサーバーやシステム全体の復旧方法

などをマニュアル化し、健全な状態へすぐに復旧できるために復旧訓練を行いましょう。

IT管理者は、ランサムウェアが社内に発生すると調査に時間がとられてしまうため、復旧手順を確立しておくことで業務再開を早めることができます。

「十分に対策しているから大丈夫」と思っても感染してしまうことがありますので、攻撃に備えてデータを守りましょう。

3.ランサムウェアに感染してしまった時の10の対処方法

ランサムウェア感染時の対応は、人的対応が重要です。感染を広げないためには速やかに報告し、組織的に対処できるようにする必要があります。

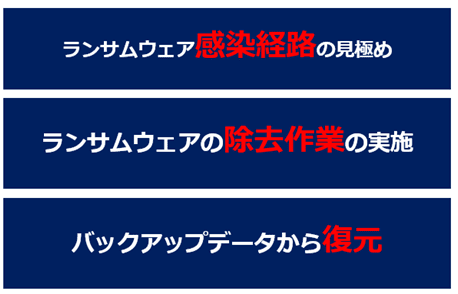

ランサムウェアに感染してしまった際は、大きく3つの対処があります。

3-1. ランサムウェア感染経路の見極め

□ 感染したPCやサーバーを隔離する

まず、ネットワーク回線を抜き、2次感染を防ぐことが何よりも重要です。LANケーブルおよびWi-Fiをオフにします。疑わしいPCやサーバーは隔離することが重要な初動になります。

□ どのランサムウェアに感染したのかを把握

インターネットなどを活用し、ランサムウェアの名称を暗号化されてしまったファイルの拡張子や脅迫文などで検索し情報収集し、対応を検討します。

□ 感染(侵入)経路を調査する

ランサムウェアの感染経路は、従来型のマルウェアと大きな違いはなく、外部からの攻撃です。外部との接続ポイントのログ解析、メール、Webサイト閲覧履歴などから感染経路を特定します。また、感染が確認された環境の脆弱性を確認します。

□ 感染経路を特定し、ふさぐ

ランサムウェアだけでなく、「脆弱性」を利用してコンピューターに感染します。ネットワーク機器のパッチ適用、Windows Updateの自動化などのOSアップデート、Javaなどの利用しているアプリケーションのアップデートを行い、脆弱性を解消するのが有効です。検証などの問題ですぐにOSをアップデートできない場合は、仮想パッチ(ネットワークレベルの脆弱性対応)を検討しましょう。

□ 身代金の要求に応じない

身代金を支払ったとしてもデータを取り戻せる保証は100%ではありません。また、身代金の要求に1度応じてしまうと、味をしめた攻撃者が再攻撃する可能性があります。ランサムウェア被害では、身代金を支払う被害者が多いため、儲かるビジネスとして攻撃件数が増えていきます。

ランサムウェア攻撃に屈しないためにセキュリティの専門家に相談し、セキュリティ対策を今一度見直してみることも検討しましょう。

参考)マルウェア・ランサムウェア感染調査 – ネットエージェント

3-2. ランサムウェアの除去作業の実施

□ セキュリティ製品の最新の適用

セキュリティ製品を導入している場合は、提供されているツールで削除や複合ツールが提供されているのか確認します。

もし、アンチウィルス等の導入をしていない場合は、各ベンダーのトライアル版などでも駆除できる可能性がありますので、無償ツールを利用して駆除を試してみましょう。

□ ランサムウェア用の複合ツールを試してみる

一部のランサムウェアに関しては暗号化を解くための複合ツールが存在します。暗号化されたサンプルファイルをアップロードすることでランサムウェアを特定できる可能性があります。

参考) 身代金要求分や暗号化されたファイルからランサムウェアの種類を特定できる「ID Ransomware 」

□ NO MORE RANSOM サイトを活用してみる

セキュリティベンダーや法的機関が連携し、ランサムウェアの撲滅のために提供しているサイトです。複合鍵でランサムウェアで暗号化されたファイルを元に戻せる可能性があります。新たに使用可能となった復号鍵やアプリケーションについては、随時このWebサイトに追加されていますので、定期的に確認するようにしてください。

NO MO RANSOM の Webサイトの使い方は、IPA(情報処理推進機構)の「ランサムウェアで暗号化されたファイルを復号するツールの調べ方」がお勧めです。

3-3. バックアップデータから復元

ランサムウェアの除去が出来なかった際は、バックアップデータから感染前に戻します。ただし、しっかりと調査されずに復元してしまうと、ランサムウェアはトロイの木馬のようにTimerが仕込まれているケースも多くまた感染してしまったり、原因究明が出来ていないと再攻撃されることがありますので、注意が必要です。

□ バックアップサーバー自身の感染確認

復旧するためのバックアップデータにアクセスする前にバックアップサーバーが感染していないことを確認します。この時リモートから作業を行うと意図せずバックアップサーバーが感染してしまう可能性がありますので、ランサムウェア感染が発生してしまったときはブラウザ(管理画面へのアクセス)の起動はバックアップサーバ自身(ローカル環境)から行い作業しましょう。万が一、バックアップサーバが感染している場合は、新規にバックアップサーバーを準備し、ネットワークから切り離されていた復旧用のデータから復旧を行う必要があります。

□ バックアップデータのチェック

もしも、誤って改ざんされてしまったデータをリストアしてしまい、さらに攻撃を取り込んでしまう可能性がありますので、クリーンなデータを見つけ復旧する必要があります。ファイルが暗号化されていないかの確認だけではなく、PCやサーバー全体をチェックします。

バックアップデータをリストアすることなく、バックアップデータを直接仮想環境にディスクマウントができる機能を持ったバックアップソフトウェアもありますので、検討しましょう。

□ 復旧する手段の決定

データ量が多い場合、業務再開までに数日かかるケースもありますので、さまざまなケースを踏まえ、復旧用マニュアルから復旧方法を確定します。

・比較的範囲の狭いランサムウェア被害の場合、感染したファイルやフォルダをリストアするだけで業務再開ができるケースがあります。

・広範囲なファイルの被害、OSやミドルウェア レベルの被害、被害範囲不明の場合は、PC、サーバー、システム全体の復旧が必要になります。

・復旧後の作業で忘れがちな作業として、過去の状態に戻った環境は脆弱性がある可能性がありますので、脆弱性がないかパッチレベルなど再確認し適用を忘れないようにしましょう。

・ランサムウェアの駆除は難しく、一度復元できても再感染する可能性があります。

バックアップデータに不安をお持ちの場合は、PC/サーバー、携帯を初期化しクリーンな状態から最新のOSとアプリケーションを導入し、定期的に安全なバックアップを行い、エンドポイントセキュリティ製品の導入を検討しましょう。

4.「バックアップで備える対策」の解決方法

[動画のご案内] YouTubeの 「5分でわかるArcserve のランサムウェア対策」 で解説していますのでご覧ください。

4章では、「2-3. バックアップで備える対策」の答え合わせとしてArcserve UDP を使った解決方法をご紹介します。

4-1. 複数世代のバックアップを保持する

複数のバックアップデータを保管し、健全なバックアップを確保するために、多世代管理のバックアップ運用が必要です。

・Arcserve UDPは、継続増分バックアップでディスク使用量を抑え、重複排除/圧縮のトリプル効果でバックアップデータを小さくすることができます。

重複排除の効果については、以下を参照ください。

7.Arcserve UDPによる重複排除効果事例とお勧め製品のご紹介

4-2. バックアップ環境の保全

バックアップデータの専用格納庫の導入で、ユーザ アクセスによるバックアップ データへの感染を防止できます。

・管理画面へのログオン方法としてして多要素認証(MFA)が利用可能なため、パスワード入力に加えて、確認コードの受信/入力を必要とすることで 不正アクセス リスクを低減できます。

・バックアップ専用LANをバックアップやバックアップデータの複製で設定することができるため、ユーザーが通常利用しないネットワークを利用することでセキュリティを高めることができます。

上記以外にも、バックアップデータの格納庫をエクスプローラーから見えないドライブレターなしの領域にバックアップデータを保管し、セキュリティを高めることが可能です。

4-3. オフラインで保管する

テープに複製の他、さまざまな媒体にバックアップデータを複製することができます。ランサムウェアには、上書きが出来ない媒体が最も強いと言えます。

Arcserve UDP は標準機能(1サーバーライセンス/10万円(税抜き1年メンテナンス付き))で、バックアップデータの複製、遠隔地転送、テープへのコピーなどを行うことができます。

画面右の「クラウドに保存」では、クラウドの保存先として「Arcserve UDP Cloud Hybrid」をご契約いただくことで、構築済みのクラウド環境を提供致します。Arcserve UDP Cloud Hybridを活用いただくと、最も簡単にバックアップデータの複製先の準備ができます。

Arcserve UDP 標準機能でバックアップ3-2-1 ルールに対応できます。

最新バージョンでは、バックアップデータのコピー機能が不変ストレージ (オブジェクト ロック機能) に対応したことにより、バックアップ データの改ざんを防止をさらに強化することができるようになりました。上図にありますように、これまでのバックアップを変更するのではなく、バックアップ3-2-1のバックアップにもう1つ強固なバックアップ先をご利用いただく「バックアップ3-2-1-1」をお勧めいたします。

4-4. 健全なデータ時点の調査ができ、復旧できる

・調査について

調査なデータ時点の調査のために、バックアップデータをリカバリすることなくサーバーを起動できます。ウィザードを利用してバックアップデータから仮想マシンの起動ができ、どこ時点のデータを復旧すべきかを確認できるだけでなく、起動した仮想化マシンを利用することもできますので、復旧までの代替えマシンとして利用することができます。

・復旧について

健全な状態へシステム全体の復旧ができます。物理サーバーの復旧はCDから起動し復旧、仮想から仮想への復旧は復旧先の仮想を選ぶだけで簡単に行うこともできます。また、事前にバックアップの一連の流れでスタンバイ機を仮想に作っておくこともできます。

4-5. 復旧手順書を準備する

Arcserve では、ステップバイステップで画面入り手順書を用意していますので、こちらを参照して復旧手順書を簡単に作成することができます。

バックアップの設定だけではなく、ファイルやフォルダの復旧方法、およびサーバー全体の復旧方法もすべてステップバイステップの画面入りで紹介していますので、以下を参照ください。

環境構築ガイド コンソール + 復旧ポイントサーバ (フル コンポーネント) インストール編

※ 復旧手順書の準備が整ったら、必ず復旧テストを行っていただくことをお願い致します。

ランサムウェアに対して100%の対策というのはなかなか難しいものです。バックアップデータを利用することなく、皆様の重要なデータが攻撃を受けることなくランサムウェアの根を絶やすが最善策となりますが、万が一の感染に備え強固な対策を講じることをお勧めします。

Arcserve では、毎月ミニセミナーを開催しております。1時間ほどでArcserveで行うランサムウェア対策をご紹介させていただいていますのでご検討ください。お申し込みは、こちらです。

まとめ

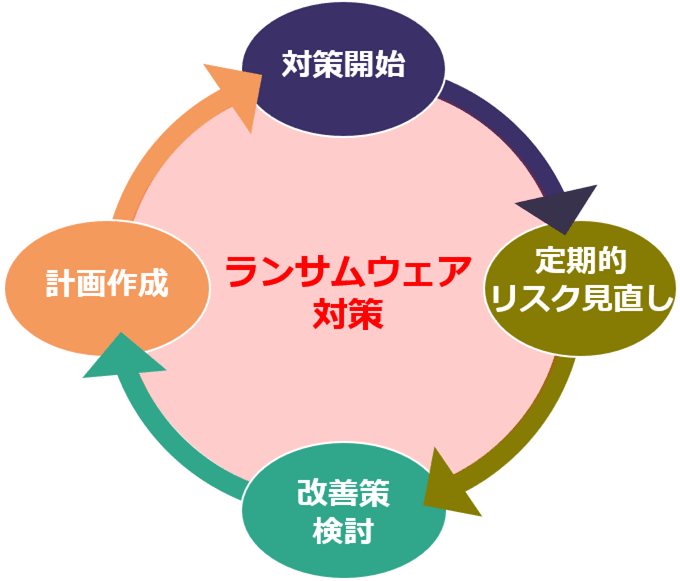

ランサムウェア被害は進化し続けています。3分の1から半数が支払っている(参考:2016年Trend Micro調査記事)という推計もあるランサムウェアですが、身代金を支払ったとしてもデータを取り戻せる保証は100%ではありません。支払われる身代金が増えれば、ランサムウェア首謀者は開発資金を増やすことができ、支払われる身代金が増えるほど、儲かる商売となりこのサイクルが繰り返され、ますます攻撃が高度になっていくという悪循環が起こっています。ランサムウェア対策では、定期的に新たなリスクや状況や優先順位の見直しを行い、その結果を反映した新たな改善策を立て、常に新しい情報を取り入れた対策を実施しましょう。

コメント