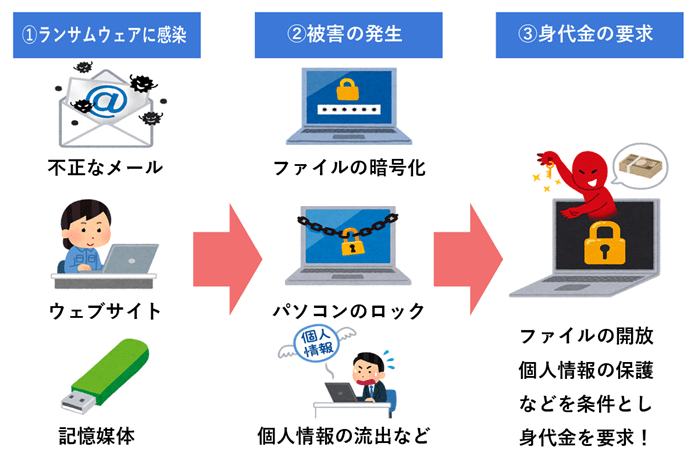

ランサムウェアとは、身代金を要求するコンピュータウイルスの一種です。

もう少し詳しく説明するとランサムウェアは主にメールやウェブサイト経由で感染し、パソコン内のデータやファイルを暗号化させる、パソコンやスマートフォンをブロックするといった被害を及ぼします。

そして、ファイルの暗号化解除やパソコンのロック解除を条件に身代金を要求してくるのです。トレンドマイクロの調査では、2019年の1年間に世界で約6,114万件ものランサムウェア攻撃があったと記載されています。

ランサムウェアは個人や企業、法人などさまざまな相手をターゲットとして攻撃を仕掛けてくるため、誰でもターゲットとなる可能性があります。だからこそ、適切な対策をしていないとランサムウェアに感染して、取り返しのつかない事態に発展してしまうのです。

そこでこの記事では

◎ランサムウェアとは?

◎ランサムウェアに感染すると受ける被害

◎ランサムウェアの種類

◎ランサムウェアの感染経路

◎国内でのランサムウェアに感染した事例

◎ランサムウェアに感染したときの対処法

◎ランサムウェアに感染しないための対策4つ

をまとめて解説していきます。

この記事を最後まで読めばランサムウェアの恐ろしさを把握でき、適切な対策が取れるようになるはずです。

一度ランサムウェアに感染してしまうと、一時的に業務が停止したり大切な情報資産が被害に遭ったりと大変な事態に陥ってしまいます。そうなる前に、ランサムウェアの知識を深めておきましょう。

目次

1.ランサムウェアとは?

ランサムウェア(Ransomware)とは冒頭でも説明したとおり、近年世界中で被害が多発している身代金を要求するコンピュータウイルスの一種です。

・迷惑メールに添付されたURLをクリックする

・ランサムウェアに感染するよう改ざんされたウェブサイトにアクセスする

・ランサムウェアに感染しているUSBやSDカードを使用する

ことでランサムウェアに感染することがあります。

ランサムウェアに感染するとパソコン内の大切なデータが書き換えられて暗号化されてしまう、スマートフォンやパソコンがロックされてしまうといった被害を及ぼします。

その結果、

・データが紛失する可能性がある

・パソコンやスマートフォンが使えなくなる可能性がある

・重要情報が流出する恐れがある

・業務が一時的に停止してしまう

といった大きな被害につながってしまうのです。

また、ランサムウェアは「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせて作られた造語で、その名のとおり身代金を要求してくるところも特徴です。

ハッカー集団や主犯格の人物がデータの暗号化解除やパソコンロック解除をすることを条件に、現金や仮想通貨の支払いを求めてきます。

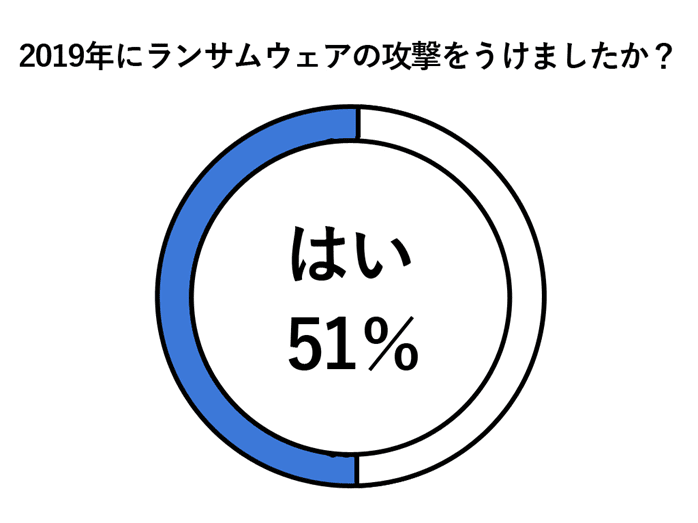

ランサムウェアの被害は世界中で広がっておりソフォス株式会社が世界26カ国5,000人のIT管理者を対象とした調査では、約半数の企業が2019年にランサムウェアによる攻撃を受けたと回答しました。

※「昨年、ランサムウェア攻撃を受けましたか?」全体数:回答者 5,000 名 (2020年)

参考:ソフォス株式会社「ランサムウェアの現状2020年版」

ランサムウェアに感染した場合の対処法やランサムウェアに感染しないための対策は後から詳しくご紹介しますが、まずは、

・ランサムウェアは世界各国で被害が拡大しているコンピューターウイルス

・ランサムウェアに感染するとデータが暗号化されたりパソコンやスマートフォンがロックされたりする

・ランサムウェアから解放する条件として身代金を要求させる

という3つのポイントを押さえておきましょう。

2. ランサムウェアに感染した場合の被害

ランサムウェアに感染したときの被害としては

①ファイルが暗号化されて開けなくなる

②パソコンがロックされて使えなくなる

③身代金を要求される

④業務が一時的に停止する

⑤個人情報や機密情報が流出する危険性がある

という5つがあります。どのような被害を及ぼすのが具体的に見ていきましょう。

2-1. ファイルが暗号化されてしまい開けなくなる

ランサムウェアによる被害として最も多いのが、重要なファイルが開けなくなってしまうというものです。

ランサムウェアに感染するとファイルの拡張子が書き換えられてしまい暗号化されてしまうことが多く、個人情報や写真、ファイルなどの重要なデータがパソコン上で開けなくなってしまいます。

ソフォス株式会社が世界26カ国5,000人のIT管理者を対象とした調査では、ランサムウェアによる被害の四分の三でファイルの暗号化被害が発生していることも分かっています。

実際に神戸大学では2016年にランサムウェアに感染し、業務用パソコン2台でファイル名が拡張子「zepto」へと書き換えられてしまいました。

「zepto」拡張子に書き換えられたファイルは暗号化されてしまい、読み書きが不能になったとのことです。機密情報や個人情報、重要な書類等が暗号化されてしまい開けなくなってしまうのは、ランサムウェアの恐しいところでしょう。

参考:神戸大学「本学業務用パソコンのコンピュータウイルス感染について」

2-2. パソコンがロックされて使えなくなる

ランサムウェアには、画面ロック型と呼ばれる種類があります。

画面ロック型のランサムウェアに感染してしまうとパソコンやスマートフォンを起動したときにロック画面が表示され、ログインすることすらできなくなってしまいます。

画面には「あなたのパソコンはロックされています」などの表示がされることもあるようです。画面ロック型のランサムウェアは少数だと言われていますが、パソコンやスマートフォンがロックされてしまうとあらゆる操作ができなくなり業務に多大な影響を及ぼすでしょう。

2-3. 制限解除のために身代金などを要求される

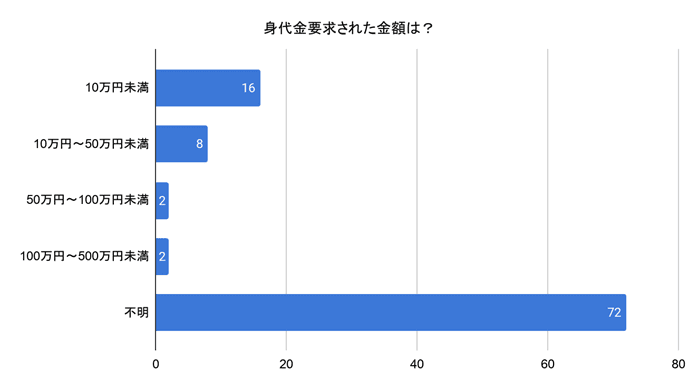

暗号化されたファイルを元に戻す、パソコンやスマートフォンのロックを解除することを条件に、身代金を要求されるところがランサムウェアの恐ろしいところです。

「一般社団法人JPCERTコーディネーションセンター」が国内の184組織を対象に実施した調査では、身代金請求額として少ない場合は10万円以下、多い場合で100万円以上が要求されていることが分かりました。

参考:一般社団法人JPCERTコーディネーションセンター「ランサムウエアの脅威動向および被害実態調査報告書」

ランサムウェアを使うハッカー集団の狙いは多額の現金や仮想通貨ですが、身代金を払ったからといって必ずしもロック解除や暗号化の解消につながるとは限りません。

焦って身代金の支払いに応じず、冷静に対処することが大切です。

2-4. 一時的に業務が停止してしまう

ランサムウェアに感染してしまうと業務に必要なパソコンが使えなくなったりデータや資料が閲覧できなくなったりするため、一時的に業務停止に追い込まれてしまいます。

通常業務に戻るためのダウンタイムは平均で1~2週間だと言われており、企業の主要パソコンや工場用のパソコンだった場合には大きな損害となるでしょう。

被害の規模が大きい場合には、復旧までに1ヶ月ほどかかってしまうことも珍しくありません。

また、業務が停止するだけでなくランサムウェアの被害状況を把握しデータやパソコンの復旧を試みる必要もあり、復旧に向けて資金や調査費などもかさみます。

このように、ランサムウェアに感染すると通常の業務に大きな影響を及ぼす可能性があります。

2-5. 個人情報や機密情報が流出する危険性がある

ランサムウェアの手口は年々巧妙になってきており、身代金を要求するだけでなくパソコン内の重要なデータを盗み売買することで利益を得ているケースがあるようです。

企業の個人情報や機密情報が流出してしまうと、個人情報や機密情報を管理するうえで大きな問題となります。

実際に2020年11月には株式会社カプコンはランサムウェアによる攻撃を受け、個人情報や会社情報が流出しました。データが暗号化されるだけでなく流出し最悪の場合には売買させる可能性があるところも、知っておきたい被害の1つです。

参考:株式会社カプコン「不正アクセスによる情報流出に関するお知らせとお詫び」

3. 知っておくべきランサムウェアの種類

ランサムウェアは2011年頃から登場し、2016年以降に国内で広がり始めて現在に至ります。知っておきたいランサムウェアの種類としては下記のようなものがあります。

① WannaCry(ワナクライ)

WannaCry(ワナクライ)はwindowsの脆弱性を利用してパソコンなどに侵入し、データやファイルを暗号化することで身代金を要求してきます。windows10以降を利用し脆弱性に対するセキュリティ対策を行うことで、WannaCryによる被害は減ってきています。

変換される拡張子:特に特徴はない

② TeslaCrypt(テトラクリプト)

TeslaCrypt(テトラクリプト)はフィッシングメールやウェブサイト経由で侵入しファイル拡張子を「vvv」に変更し、身代金を要求するところが特徴です。拡張子をvvvに変更することから、「vvvウイルス」とも呼ばれています。現在は暗号復号ツールやマスターキーが登場したので、リスクが低下しました。

変換される拡張子:「vvv」(「ccc」や「zzz」の場合もある)

③ CryptoWall(クリプトウォール)

CryptoWall(クリプトウォール)は、フィッシングメールやウェブサイト経由で侵入しファイル拡張子を「aaa」「abc」「zzz」などに変更して身代金を要求します。バージョンアップを続けており、まだまだ注意が必要です。

変換される拡張子:「aaa」「abc」「zzz」

④ Bad Rabbit(バッドラビット)

Bad Rabbit(バッドラビット)は、改ざんされたウェブサイトにアクセスすることで不正なドライブがダウンロードされてしまうところが特徴です。ファイルが暗号化されるだけでなく、パソコン起動時の画面に「Bad Rabbit」と表示されて身代金を要求してきます。

変換される拡張子:特に特徴はない

⑤ Oni(オニ)

Oni(オニ)はフィッシングメールやウェブサイト経由で侵入し、パソコンに遠隔操作ツールを仕込みます。しばらくの間データやシステムを探索した後にファイル拡張子を「oni」に変更し、身代金を要求してくるところが特徴です。日本を標的として作られたランサムウェアだという見解もあります。

変換される拡張子:「oni」

⑥Locky(ロッキー)

Locky(ロッキー)は主にメールの添付ファイル経由で感染するランサムウェアです。不正なファイルを開くことで仕込まれたファイルがインストールされてLockyに感染してしまいます。ファイル拡張子を「locky」や「zepto」などに変更し、身代金を要求するところが特徴です。

変換される拡張子:「locky」「zepto」

⑦SNAKE(スネーク)

SNAKE(スネーク)は、2019年12月頃に登場した新しいランサムウェアです。暗号化されたファイルの拡張子にSNAKEを逆さにした「EKANS」が表示されるので、EKANSウイルスとも呼ばれています。感染事例が少なく標的を絞り、計画的に感染させているという見解もあり注意が必要です。

変換される拡張子:「EKANS」

⑧Maze(メイズ)

Maze(メイズ)も、2019年に登場した新しいランサムウェアです。フィッシングメールやウェブサイト経由で侵入し、ファイルを暗号化する前に重要な情報を盗むところが特徴です。身代金を要求したときに応じない場合は、情報を流出させるなどの恐ろしい手段に出ます。

変換される拡張子:特に特徴はない

⑨Ryuk(リューク)

Ryuk(リューク)は2018年頃登場したランサムウェアで、標的を絞って攻撃をしたいときに使われることが多いです。主にメールの添付ファイル経由で感染します。それだけでなく、Wake-On-Lanを利用し電源が入っていないパソコンにも被害を及ぼし感染規模を拡大していくところが特徴です。

変換される拡張子:特に特徴はない

この種類のランサムウェアを知っていれば、安全というわけではありません。ランサムウェアは常に変化し、新しいものが登場し続けているからです。

最新情報も併せてチェックしながら、ランサムウェアの脅威に備えるようにしましょう。

4.ランサムウェアの感染経路

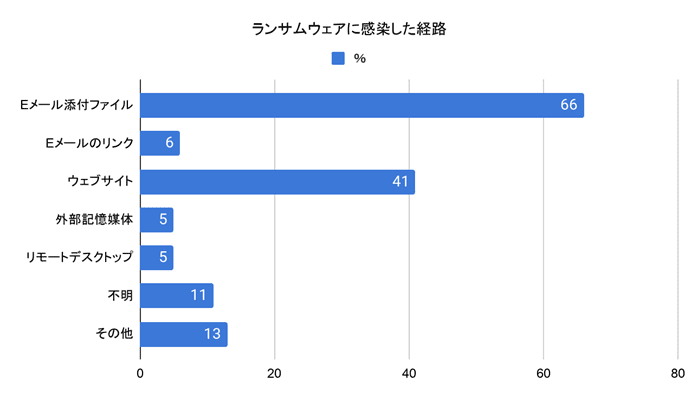

「一般社団法人JPCERTコーディネーションセンター」が国内の184組織を対象に実施した調査では、ランサムウェアの感染経路として下記のようなものが多いことが分かりました。

参考:一般社団法人JPCERTコーディネーションセンター「ランサムウエアの脅威動向および被害実態調査報告書」

ここでは、実際の感染経路として多い

・メール経由での感染

・ウェブサイト経由での感染

・リモートデスクトッププロトコル経由での感染

・記憶媒体経由での感染

という4つの感染経路について解説していきます。

4-1.メール経由での感染

ランサムウェアを拡散する手法として多いのが、電子メールやSMSです。

・身に覚えのない相手から届いたメールの添付ファイルを開く

・メールの本文中に記載されたURLを開く

ことでランサムウェアに感染し、パソコン内の拡張子が書き換えられて開けなくなります。

身に覚えのない相手から請求書が届き「どのような請求書だろう?」と開いてみたところ、ランサムウェアに感染してしまうケースもあるようです。

電子メールやSMSは電話番号かメールアドレスさえ把握できれば不特定多数をターゲットとしランサムウェアをばら撒くことができるため、誰でも標的となる可能性があります。

4-2.ウェブサイトからの感染

ランサムウェアはウェブサイトから感染することも考えられます。

・ランサムウェアに感染するように改ざんされたウェブサイトにアクセスする

・ランサムウェアに感染するように仕組まれた不正な広告をクリックする

・ウェブサイト経由でダウンロードしたファイルを開く

といった3つが主な感染経路だと言われています。ウェブ上に表示される広告や改ざんされたウェブサイトはランサムウェアに感染するものだと分からないよう細かな細工がされているため、一目見ただけでは判断できません。

最近では、パソコンを使用しているときに「ウイルスに感染してしまいます」などのセキュリティアラームのようなものを表示して不正ファイルをダウンロードさせ、ランサムウェアに感染させるという手口も出てきています。

4-3.リモートデスクトッププロトコル経由での感染

パソコンの保守管理者やシステム管理者が遠隔操作でパソコンを操作するリモートデスクトッププロトコル(RDP)を有効化している場合、あらゆるIDとパスワードを試してシステムへの侵入を試みる総当たり攻撃が行われる可能性があります。

ダークウェブ上では世界各国の脆弱なリモートデスクトッププロトコル情報が売られているとの情報もあり、情報を購入することで手間をかけずに程度的を絞って攻撃できるようになってきているようです。

4-4.すでにランサムウェアに感染しているパソコンで使用した記憶媒体を使用する

USBやSDカードに入っていた写真やデータがすでにランサムウェアに感染している場合は、他のパソコンでそのファイルを開くたびにランサムウェアに感染する危険があります。

また、すでにランサムウェアに感染しているパソコンで使用していた記憶媒体を他のパソコンと併用するのもランサムウェアを拡散することになってしまうでしょう。

このように、記憶媒体を経由することで1台しかランサムウェアに感染してしなかったはずなのに、被害がどんどん膨らんでしまうことが考えられます。

5.ランサムウェアに感染した国内企業の事例

ランサムウェアによる被害は、2016年ごろから国内外で急激に広がっています。ここでは、大きな被害をもたらした下記の3つの国内事例をご紹介します。

| 企業名 | 特徴 |

| ホンダ自動車 | ランサムウェア「SNAKE」による大規模な被害で、国内外の工場の約3割が一時的に停止 |

| アイカ工業 | 自社サイトが改ざんされて「Bad Rabbit」を拡散するための踏み台として悪用され、自社サイトが約1ヶ月停止 |

| 株式会社日立製作所 | ランサムウェア「WannaCry」が侵入し、メールの送受信ができないなどのシステム障害が発生 |

5-1.ホンダ自動車:国内外の工場が一時稼働停止に

ホンダ自動車は、用意周到に準備されたとの見方が強いランサムウェア「SNAKE」による大規模な被害を受けました。

2020年6月8日午前に社内サーバーに障害が発生し、このときには既にランサムウェアが拡散している状態だったようです。国内の4つの工場では完成車検査システムが正常に作動せず、夕方まで出荷を見合わせました。

被害は国内工場にとどまらず、アメリカやトルコ、インドなどの工場でも一時自動車の生産がストップする事態に。ホンダ自動車は世界各国に30か所の工場を持っており、約3割が一時的に停止する事態に陥ったのです。

また、本社では「システムに接続できない」「メールの送受信ができない」という声があり、すぐに全社員のパソコン使用を制限し被害の拡大防止に努めました。

詳しい原因や内容についてはセキュリティ上回答できないとのことで公表されていませんが、国内外の工場を巻き込んだランサムウェアの被害だと言えるでしょう。

| ホンダ自動車 | |

| ランサムウェアの種類 | SNAKE |

| おもな被害内容 | ・国内外の工場に障害が発生し、一時的に停止・本社や工場のメール送受信の不具合 |

| 復旧までの時間 | 約4日 |

| 考えられる原因 | 非公開 |

参考:朝日新聞「ホンダ、サイバー攻撃被害認める 身代金ウイルス拡大か」

5-2.アイカ工業:「Bad Rabbit」の踏み台としてHPを改ざんされた

アイカ工業では、2017年10月に自社サイトが改ざんされて「Bad Rabbit」を拡散するための踏み台として悪用される被害を受けました。

サーバーメンテナンス用に設けていた遠隔操作をするためのシステム「SSH」を利用した可能性が高く、海外からの不正アクセスがあり詳しい調査をしたところ「Bad Rabbit」の踏み台となっていたことが判明したそうです。

先ほども説明したように「Bad Rabbit」は改ざんしたサイトを利用して、感染者を増やすところが特徴です。ウェブサイト自体の見た目は変わることなかったため1万件以上のアクセスがあり、不正サイトに誘導された可能性があります。

ウイルス対策や原因究明に追われて、結局約1ヶ月間サイトを閉鎖することになってしまいました。

| アイカ工業 | |

| ランサムウェアの種類 | Bad Rabbit |

| おもな被害内容 | ウェブサイトを改ざんされて、Bad Rabbitを拡散するための踏み台にされた |

| 復旧までの時間 | 約1ヶ月間サイトを閉鎖 |

| 考えられる原因 | いつもはインターネット接続をしていない環境に職員もしくは嘱託職員がルール違反をし接続してしまった |

参考:日本経済新聞「アイカ工業がサイトを一時閉鎖 「Bad Rabbit」原因か」

5-3.株式会社日立製作所:ランサムウェアの侵入でメール送受信に不具合

株式会社日立製作所は、2017年5月にランサムウェアによる攻撃を受けました。5月12日の深夜に社内システム内に不具合を検知し、翌日には状況の把握や対策の検討に入ったそうです。

調査の結果一部の社内システムに障害が見つかり、メールの送受信などに影響が出てしまいました。パートナーベンダー企業と組み復旧に努めましたが、全面復旧には1週間程度時間を要しました。

感染経路を調べていくとセキュリティパッチを自動適用しているサーバーはランサムウェアに感染せず、タイムリーにセキュリティパッチ対応ができていなかったサーバーが被害を受けたようです。

システムの脆弱性を狙ってランサムウェアが侵入した可能性があり、定期的なウイルス対策の必要性が痛感できる事例でしょう。

| 日立製作所 | |

| ランサムウェアの種類 | WannaCry |

| おもな被害内容 | 社内システムに障害が発生し、メールの送受信などに影響が出た |

| 復旧までの時間 | 約1週間 |

| 考えられる原因 | すべてのサーバーにタイムリーでセキュリティパッチを実施していなかった |

参考:株式会社日立製作所「ランサムウェアによる被害および復旧状況について」

日経クロステック「日立のセキュリティ担当、WannaCry感染の反省を語る」

国内外のランサムウェアの被害事例をもっと詳しく把握したい場合は、下記の記事も参考にしてみてください。

参考:【最新】ランサムウェアの国内外の被害事例10選と予防法を紹介

6.ランサムウェアの感染した時の3つの対処法

ランサムウェアの恐ろしさが把握できたところで、気になるのがランサムウェアに感染してしまったときの対処法です。

ここでは、ランサムウェアに感染したと分かったときにすぐに実践したい3つの対処法をご紹介します。どのような行動を取ればいいのか、ぜひ参考にしてみてください。

6-1.すぐにインターネットを切断する

ランサムウェアに感染していることが分かったら、すぐにインターネットや外部サーバーを切断しましょう。

インターネットに接続している限りパソコン上の情報が盗まれたり暗号化されたりする危険性があるのはもちろんのこと、インターネットやサーバー経由で他のパソコンにも被害が拡散していきます。

最小限で被害を食い止めるためにも、まずはランサムウェアに感染した端末をオフライン状態にして他のシステムから遠ざけてください。

6-2.データのバックアップを利用し復元できないか検討する

定期的にパソコンのバックアップを行っている場合は、ランサムウェアの攻撃によって暗号化されたデータがバックアップデータから復元できないか検討してみましょう。

「一般社団法人JPCERTコーディネーションセンター」の調査では、ランサムウェアの被害に遭った際バックアップデータを利用し復元したという意見が58%となり半数以上を占めています。

バックアップデータがある場合はランサムウェアしっかり駆除し、初期化やセキュリティ対策をしてからデータを取り込めば問題ないので比較的早く復旧できるでしょう。

6-3.ランサムウェアの感染経路や特定を試みる

ランサムウェアに感染した場合、

・どうして感染したのか

・どのようなランサムウェアに感染しているのか

が把握できないと、被害が継続したり再感染したりする可能性が考えられます。被害状況を正しく把握するためにも、専門家やベンダーと協力し早い段階から感染経路やランサムウェアの種類の特定を進めるようにしましょう。

ランサムウェアの種類によっては復号ツールを活用し、暗号化されたデータを元に戻せる場合もあります。

ランサムウェアの事例でもご紹介したようにランサムウェアの被害はとても恐ろしいものなので、「何とか自分で解決しよう」としないでできるだけ早く専門家に相談してみるのがおすすめです。

| 【慌ててしまい身代金を支払わないよう注意!】 日本ではまだまだ少ないですが、海外ではランサムウェアに感染したときに慌てて多額の身代金を支払ってしまうケースが後を絶ちません。 そもそもランサムウェアをばら撒いているのは悪質なハッカー集団などのグループなので、身代金を支払ったところで条件を満たしてくれるとは限りません。 身代金を請求する画面が表示された場合は内容を記録して、警察や専門家の指示を仰ぐようにしてください。 |

7.ランサムウェアに感染しないためにするべき対策4つ

ランサムウェアの被害に遭わないためには、日頃からの感染予防対策がとても大切です。

ここでは

・外部サイトへのアクセスを制限する

・ランサムウェアに感染しないために知識を共有する

・セキュリティソフトを導入する

・データのバックアップを行う

という4つのポイントをご紹介します。自社ではどれくらい対策ができているか、振り返ってみましょう。

7-1.外部サイトへのアクセス制限をする

ランサムウェアは、改ざんされたウェブサイトやウェブサイトの広告経由で感染する可能性があります。会社用のパソコンやタブレットで自由にウェブサイトを閲覧できる状態にしておくと、それだけでも感染リスクが高まります。

社内システムやパソコンの設定などで外部サイトへのアクセス制限を設けて、業務に必要なサイトのみ閲覧できるようにすることもランサムウェア対策の一つです。

例えば、

・業務用のパソコンやタブレットではイントラネット(組織用のプライベートなネットワーク)にしかアクセスしてはいけないと決める

・業務に関係のないサイトへのアクセスはできないようにする

・ウェブサイトからファイルをダウンロードする場合には、許可が必要

など誰もが自由にウェブサイトを閲覧できる状態にしないよう工夫してみてください。

セキュリティソフトによってはwebサイトの閲覧設定ができ、限定したサイトのみしか見られないようアクセスを限定することもできます。

外部サイトはランサムウェアの感染経路になりやすいため、パソコンやタブレットの利用状況に合わせて対策を取り入れましょう。

7-2.ランサムウェアに感染しないための知識共有をする

情報システム部や情報管理部のみが「ランサムウェアは恐ろしいものだ」と認識していても、社員一人一人のリテラシーが低いままではいつランサムウェアに感染してもおかしくありません。

2018年にランサムウェアに感染し大きな被害を受けた宇陀市立病院は、普段はインターネット接続をしていない環境だったのみかかわらず職員か嘱託職員がルールを守らないでインターネット接続してしまったことが感染原因だと述べています。

今や社員一人一人がパソコンや電子機器などの端末を所持し利用する時代なので、共通認識ができていないとそのすき間をくぐり抜けランサムウェアなどのウイルスが侵入してしまうのです。

誰もがランサムウェアに対して同じ認識を持つためにも

・パソコンなどインターネット経由で利用する端末にルールを設ける

・ランサムウェアを始めとするウイルス対策についての知識を共有する

・適切なウイルス対策ができているか定期的にチェックをする

・万が一ランサムウェアに感染した場合の対処法を共有する

などを実施し、同じルールや環境下でできるだけ安全にパソコンを利用できるようにしましょう。

参考:宇陀市監査委員会「令和元年度随時監査(ICT監査)結果報告書の提出について」

7-3.セキュリティソフトを導入する

ランサムウェア対策には、セキュリティソフトの導入が欠かせません。社内で使用するパソコンや社内のデータを共有するパソコンには、すべて同じようにセキュリティ対策をするようにしましょう。

セキュリティソフトの導入で重要なのは、定期的に更新して常に新しい状態を維持することです。ランサムウェアの手口は年々複雑化し新たな手法が出てくるため、それに対応できるようにしなければなりません。

古いセキュリティソフトを過信し使用し続けると脆弱性をくぐり抜けて、ランサムウェアが侵入することは充分考えられます。専門家と相談したり最新のセキュリティ対策ソフトを比較検討したりして、常に新しいウイルスに対応できるような状態を維持するようにしましょう。

7-4.定期的なバックアップを実践する

定期的にデータのバックアップをしていれば、ランサムウェアの被害に遭ったとしても一部データを取り戻せる可能性があります。

先ほどもご紹介したように、ランサムウェアに感染した企業の58%がバックアップデータを使い暗号化されたデータを復元することに成功しています。

しかし、バックアップデータならどのようなものでもいいというわけでではありません。下記の3つのポイントからバックアップ方法を見直してみましょう。

①バックアップデータの保存先

バックアップデータを同じネットワーク上に保存していると、ランサムウェアに感染したときに拡散し同じように被害に遭う可能性があります。

ランサムウェアに感染したときに同じネットワークから隔離できるようなサーバーやクラウドに、保存先を設けることが好ましいです。

②バックアップデータの対象

サーバー内のデータの一部のみをバックアップしていても、いざというときに情報資産としてすべてのデータを守ることができません。

ランサムウェアに感染するとサーバー内のデータがすべて暗号化されてしまう、もしくはパソコン自体が開けなくなる可能性があるのでできるだけすべてのデータをバックアップすることをおすすめします。

③バックアップの頻度

バックアップの頻度が少ないと、ランサムウェアに感染したときに復旧できない部分が出てきてしまいます。

例えば、半年に1回しかバックアップしていない場合には、最悪5ヶ月分のデータが復旧できないかもしれません。できるだけ高頻度でバックアップをして、いざというときに備えるようにしましょう。

このように、ただ単にバックアップをするのではなく「保存先」や「バックアップの対象」「バックアップの頻度」に着目しながら運用してみてください。

より詳細にバックアップ方法を確認したい場合は、「ランサムウェアに備える運用(PDF)」を参照ください。

8.まとめ

いかがでしたか?

ランサムウェアとはどのようなウイルスなのか把握でき、具体的な対策を検討できるようになったかと思います。

最後にこの記事の内容をまとめてみると

◎ランサムウェア(Ransomware)とは、近年世界中で被害が多発している身代金を要求するコンピュータウイルスの一種

◎ランサムウェアに感染することで起こる主な被害は次の5つ

1)ファイルの暗号化や拡張子の書き換えが行われて開けなくなる

2)パソコンやスマートフォンがロックされて使えなくなる

3)暗号化の開放やロック解除を条件に身代金を要求される

4)業務が一時的に停止する

5)サーバーパソコン内の個人情報や機密情報が流出する危険性がある

◎有名なランサムウェアの種類は次のとおり

| 名称 | 特徴 |

| WannaCry(ワナクライ) | windowsの脆弱性を利用して侵入しデータやファイルを暗号化して、身代金を要求。windows10以降を利用し脆弱性に対するセキュリティ対策を行うことで、被害が減ってきた。 |

| TeslaCrypt(テトラクリプト) | フィッシングメールやウェブサイト経由で侵入しァイル拡張子を「vvv」に変更身代金を要求するので、vvvウイルスとも呼ばれている。現在は暗号復号ツールやマスターキーが登場し、リスクが低下した。 |

| CryptoWall(クリプトウォール) | フィッシングメールやウェブサイト経由で侵入しファイル拡張子を「aaa」「abc」「zzz」などに変更、身代金を要求する。バージョンアップを続けており、注意が必要。 |

| Bad Rabbit(バッドラビット) | 改ざんされたウェブサイトにアクセスすることで、不正なドライブがダウンロードされてしまう。ファイルが暗号化されるだけでなく、パソコン起動時の画面に「Bad Rabbit」と表示されて身代金を要求。 |

| Oni(オニ) | フィッシングメールやウェブサイト経由で侵入し、パソコンに遠隔操作ツールを仕込む。しばらくの間てデータやシステムを探索した後にファイル拡張子を「oni」に変更、身代金を要求する。日本を標的として作られたランサムウェアだという見解もある。 |

| Locky(ロッキー) | 主にメールの添付ファイル経由で感染し、不正ファイルを開くことで感染。ファイル拡張子を「locky」や「zepto」などに変更、身代金を要求する。バージョンアップを続けており、注意が必要。 |

| SNAKE(スネーク) | 2019年12月頃に登場した新しいランサムウェア。暗号化されたファイルの拡張子にSNAKEを逆さにした「EKANS」が表示されるので、EKANSウイルスとも呼ばれる。感染事例が少なく、標的を絞り計画的に感染させているという見解もある。 |

| Maze(メイズ) | 2019年に登場した新しいランサムウェア。フィッシングメールやウェブサイト経由で侵入し、ファイルを暗号化する前に重要な情報を盗むところが特徴。身代金を要求したときに応じない場合は、情報を流出させるなどの恐ろしい手段に出る。 |

| Ryuk(リューク) | 2018年頃登場したランサムウェアで、標的を絞って攻撃をしたいときに使われることが多い。主にメールの添付ファイル経由で感染し、不正ファイルを開くことで感染。それだけでなく、Wake-On-Lanを利用し電源が入っていないパソコンにも被害を及ぼし感染規模を拡大していく。 |

◎ランサムウェアの主な感染経路は次の4つ

1)メールお添付ファイルやメールに記載されているURLから感染

2)改ざんされたウェブサイトやウェブサイトの広告経由での感染

3)リモートデスクトッププロトコル経由での感染

4)USBやSDカードなどの記憶媒体経由での感染

◎国内でのランサムウェア感染被害は次の3つ

| 企業名 | 特徴 |

| ホンダ自動車 | ランサムウェア「SNAKE」による大規模な被害で、国内外の工場の約3割が一時的に停止 |

| アイカ工業 | 自社サイトが改ざんされて「Bad Rabbit」を拡散するための踏み台として悪用され、自社サイトが約1ヶ月停止 |

| 株式会社日立製作所 | ランサムウェア「WannaCry」が侵入し、メールの送受信ができないなどのシステム障害が発生 |

◎ランサムウェアに感染した場合の対処法は次の3つ

1)ランサムウェアに感染したパソコンをオフラインにして隔離する

2)データのバックアップを利用し復元できないか検討する

3)ランサムウェアの感染経路や特定を試みる

※間違っても身代金の要求に応じないよう、冷静に行動する

◎ランサムウェアに感染しないための対策は次の4つ

1)自由にインターネットアクセスができないよう、外部サイトへのアクセスを制限する

2)ランサムウェアに感染しないために知識を共有する

3)最新のセキュリティソフトをすべてのサーバーやパソコンに導入する

4)定期的にデータのバックアップを行う

この記事をもとにランサムウェアに感染しないよう、適切な対策を取りながら業務ができるようになることを願っています。

コメント