最近は、国内で深刻な情報セキュリティ事故がニュースで多く取り上げられるようになりました。

IPAが毎年発表している企業の情報セキュリティ10大脅威

今年のトップ3は

1位 ランサムウェアによる被害 (昨年5位)

2位 標的型攻撃による機密情報の窃取 (昨年1位)

3位 テレワーク等のニューノーマルな働き方を狙った攻撃 (New)

2021年11月には、地方の病院が感染して、病院のシステムが完全に利用できなくなり、患者さんの電子カルテが見れなくなってしまう自体に陥っています。

このような事態に陥らないためにも、企業にとって重要な情報を保護することは、とても重要です。企業の情報セキュリティ対策は、広範囲に及びます。企業にとって包括的で、組織をまたがって対策を講じることが必要になってきます。

この記事では、企業・組織の情報セキュリティ対策の全体像、あなたの組織のとって重要な情報を洗い出し、簡単なリスク評価方法を紹介します (サンプルテンプレートをダウンロード可)。リスク評価に応じて優先順位付けができるようになり、どのような対策を講じたらよいか解説していきます。

目次

1. 情報セキュリティ対策とは

情報セキュリティ対策とは、ウイルス感染やシステムの不正アクセス、個人情報等の漏えい、災害などによる機器障害を防ぐことです。多様なリスクから企業の機密情報や顧客のデータをしっかりと守るためには、対策の方針と規則を定めることが重要です。そして、定めた方針と規則を遵守するよう、社員への教育を行うことが必要です。

ここでは、情報セキュリティの全体イメージと情報セキュリティの基本的な概念、守るべきものとしての情報資産に関して説明をしていきます。

1-1. 情報セキュリティ対策は広範囲に及ぶ

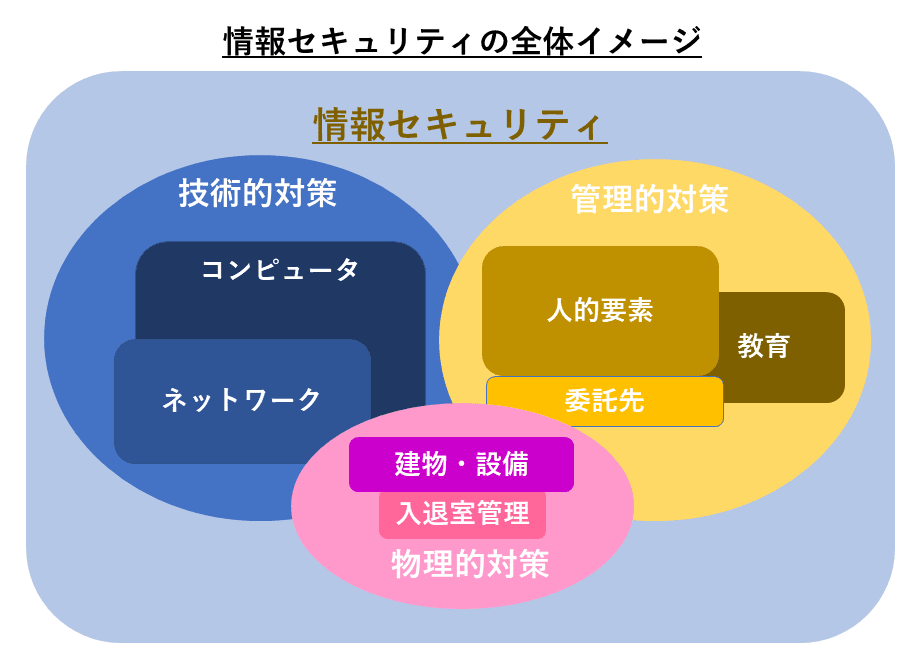

企業の情報セキュリティは広範囲に捉えられます。以下、ざっくりとした全体イメージです。

広範囲にわたる情報セキュリティに対して、抜け漏れがない考え方として、まずCIAという概念で捉えることが基本とされています。英語の機密性・完全性・可用性の頭文字をとって CIAと言われています。

| 機密性 (Confidentiality) | アクセスを認可された者だけが、情報にアクセスできることを確実にすること |

| 完全性 (Integrity) | 情報および処理方法が正確であること及び完全であることを保護すること |

| 可用性 (Availability) | 認可された利用者が、必要なときに、情報及び関連する資産にアクセスできることを確実にすること |

次に、情報セキュリティにおいて、何が脅威になるかを説明していきます。

1-2. 情報セキュリティ対策で守るべき、重要な情報資産

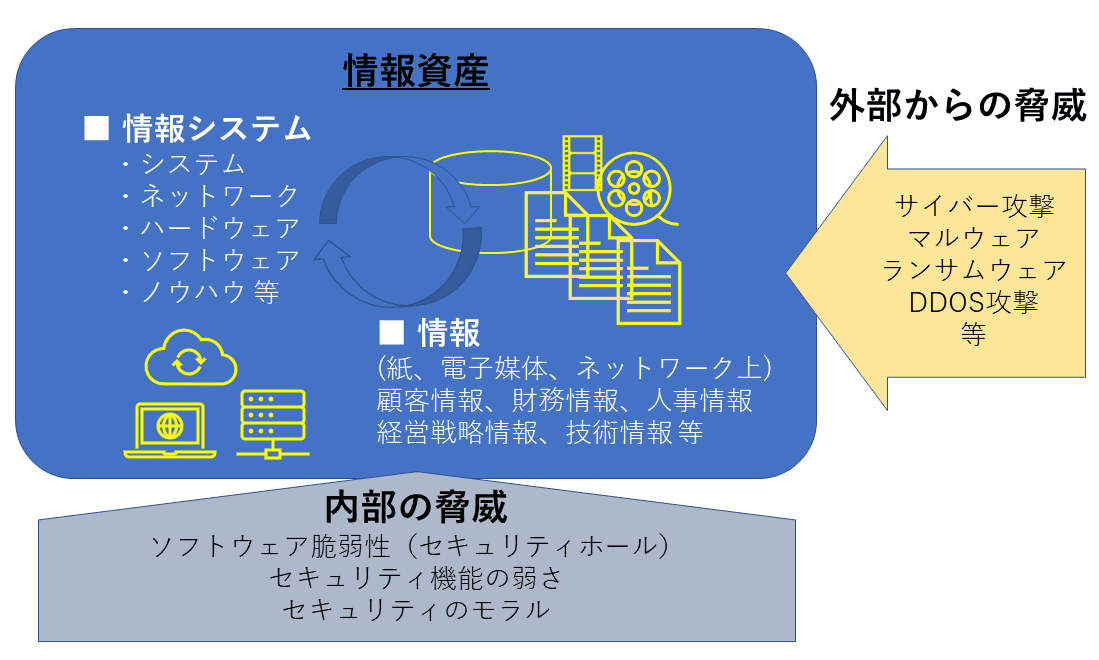

企業の情報で守るべきものは、重要な情報資産です。

情報資産とは、企業が保有している機密情報を含む箱(紙・サーバー等の電子媒体・ネットワーク上にある情報等)と捉えてください。情報資産のなかでも、企業の存続にとって特に重要な情報が守るべき重要な情報資産です。

例えば、財務情報、人事情報、顧客情報、戦略情報、技術情報 等です。重要な情報資産は、企業・組織によって様々ですので、各企業で定義・把握しておくことがとても重要になります。

2. 情報セキュリティにおける脅威とは

情報セキュリティにおける脅威を、人為的・環境的の2つに分けて考えます。

| 大区分 | 区分 | 例 |

| 人為的脅威 | 意図的脅威 | コンピュータマルウェア (ウイルス)、不正侵入、改ざん、なりすまし盗難など |

| 偶発的脅威 | 人為的ミス(設定、運用、削除、廃棄、置き忘れ 等)、誤動作、装置故障(PC、ネットワーク、ソフトウェア、電源 等)など | |

| 環境的脅威 | 自然・環境 | 地震、洪水、地すべり、落雷停電、火災、静電気、汚染など |

2-1. 人為的脅威

直接、人が関わることで発生する脅威です。人が関わる脅威の中でも、意図的なものと偶発的なものの2つに分けて捉えることができます。

・意図的脅威

コンピュータマルウェア(ウイルス)、不正侵入や改ざん、なりすまし盗聴、クラッキングなど外部からの悪意ある第三者の攻撃や不正アクセスによるものです。

・偶発的脅威

人為的ミスや誤動作、装置故障などで、うっかり削除、設定ミス、知らずに廃棄、置きわすれであったり、何らかの物理的な理由による装置の誤動作やハードウェアの故障、ソフトウェアの不具合などが上げられます。

2-2. 環境的脅威

自然や環境によって発生しうる脅威のことです。とりわけ、日本は自然災害が多い国です。地震・洪水・火災などのリスクに晒されています。地震によって、サーバーのあるビルが倒壊するかもしれませんし、洪水によって、サーバールームが水没してしまうリスクもあるかもしれません。

また、環境によって機器自体の経年劣化による故障、老朽化による故障などの可能性もあげられます。

3. 脅威から重要な情報資産を守るために必要なリスク評価6つのステップ

企業の情報セキュリティは、広範囲で様々な脅威が存在しており、これらの対策への重要性はなんとなく理解できたのではないでしょうか。同時に、会社の予算やリソースには限りがあり、すべてに対応することは難しいのが現実です。その場合、まずリスク評価を検討しましょう。

リスク評価を行うことで、自社の情報資産全体が把握でき、重要な情報資産に分類できるため、優先順位に準じた対策を検討することができます。

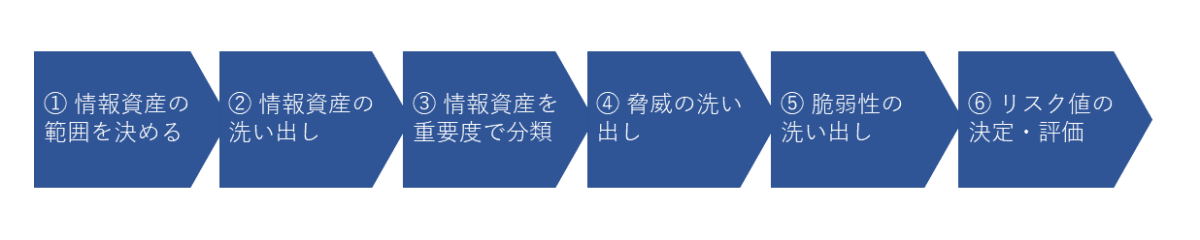

リスク評価方法の6つのステップを示します。

エクセルのリスク評価シート(サンプル)をダウンロードできますので、ご自由に活用ください。

① 情報資産の範囲を決める

全社内、部署内等、情報資産の範囲を決定します。

② 情報資産の洗い出し

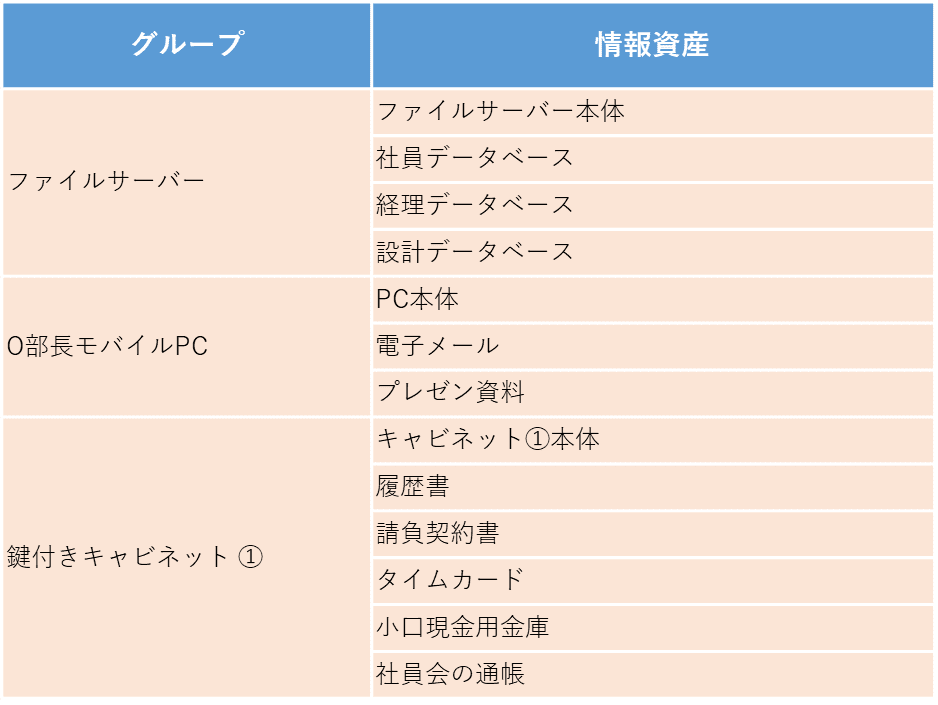

情報資産範囲内の保有するすべての情報資産を洗い出します。

具体的にどんな情報資産があるかを考えて、洗い出していきます。詳細まで細かに洗い出すよりは、重要項目を押さえて洗い出しできるようにすると後々で整理、管理しやすくなります。

以下に、小さな会社を想定してみた情報資産のサンプルです。グループなど大きな塊から捉えて、細部を考えていくアプローチをお勧めします。

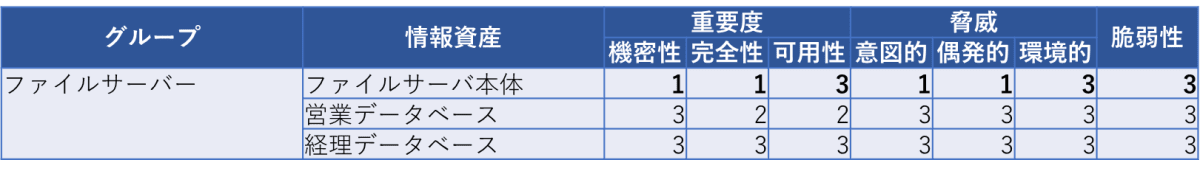

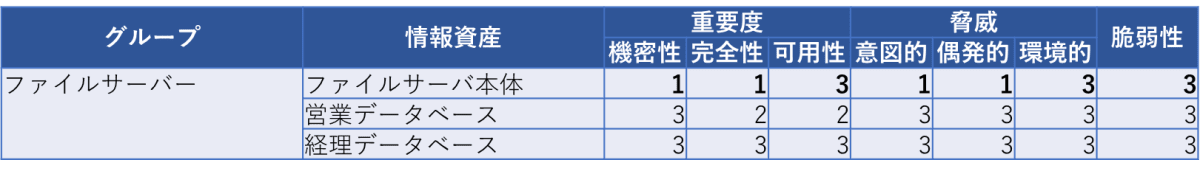

③ 情報資産を重要度で分類

次に、情報資産が「どれだけ重要なのか」によって分類します。

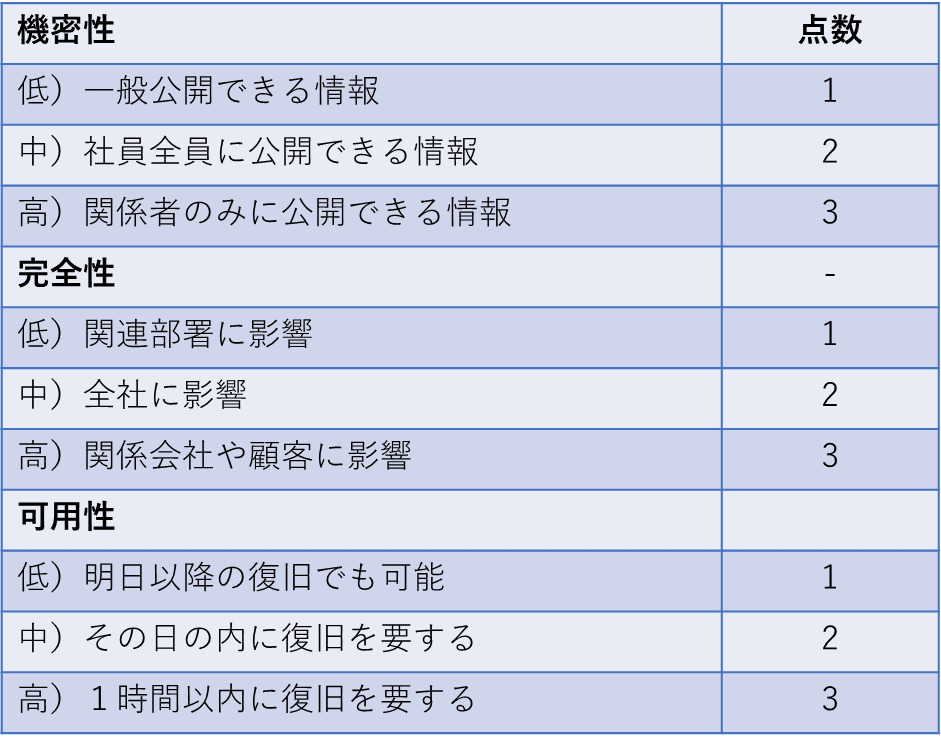

重要度は、1-2 であげた機密性、完全性、可用性の3つの側面で分類します。そして、それぞれ重要度に合わせて点数をつけます。

機密性: 公開できる程度で分類します(シンプルに3分類法で行っています)

完全性: 内容が変更あるいは改ざんされた際のビジネス的影響度(3分類法)

可用性: 破損や消失等で利用停止となった場合の、時間的緊急度(3分類法)

ここで、各項目の点数を掛け合わせたものが、重要度点数となります。

重要度点数 = 機密性点数 × 完全性点数 × 可用性点数

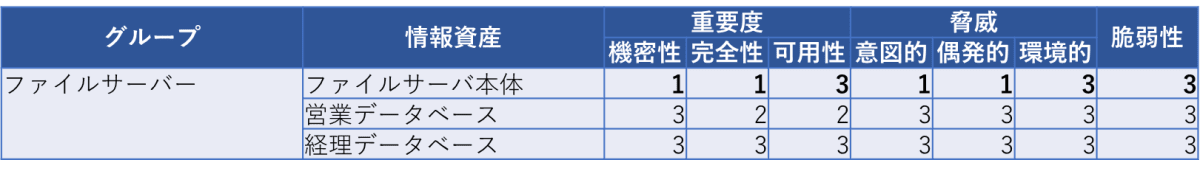

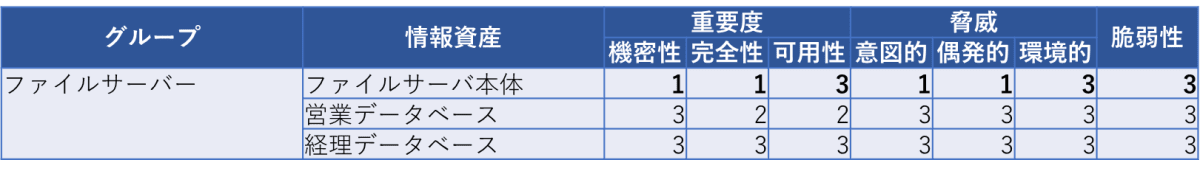

例えば、サンプルシートにあるファイルサーバー本体の例をあげて説明しますと

3 = 1 x 1 x 3

重要度点数は 3 ということになります。

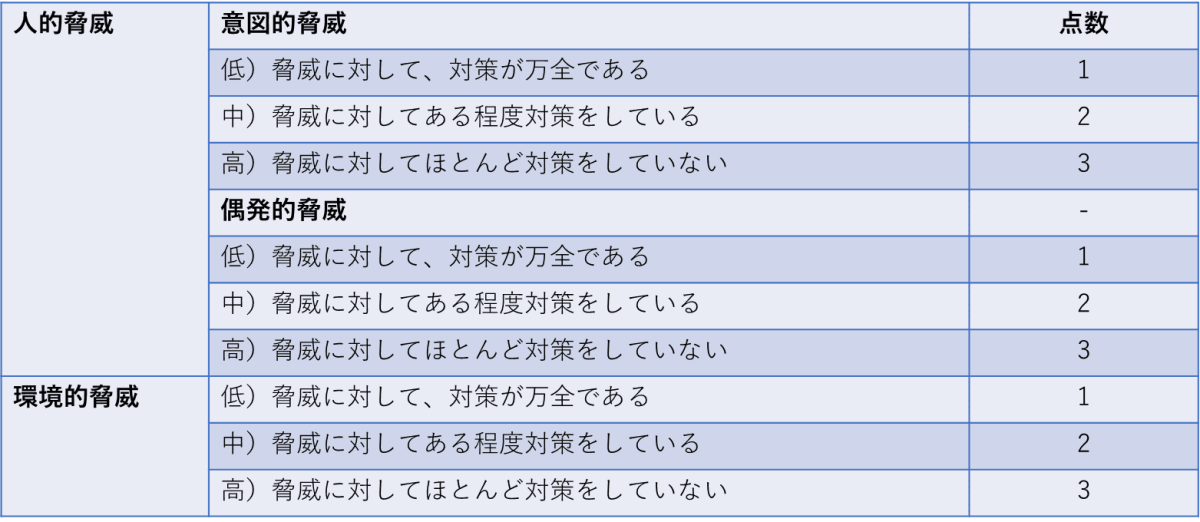

④ 脅威の洗い出し

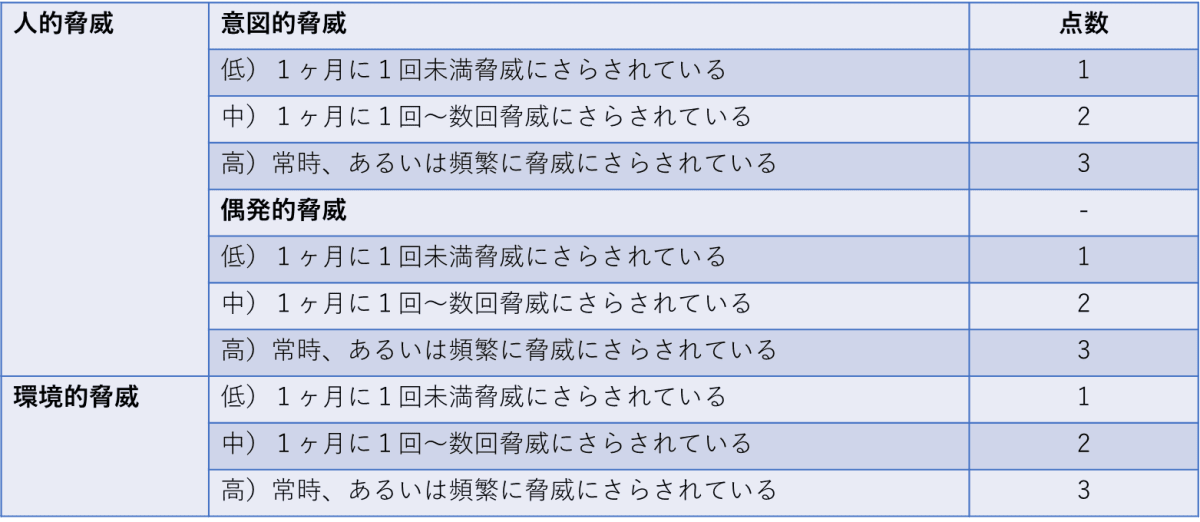

情報資産が 「どの程度の頻度で脅威にさらされているのか」 を洗い出します。

その脅威にさらされる頻度をもとに3つの側面で分類し、重要度と同じように点数をつけます。

例えば、毎日のようにウィルスの脅威にさらされているメールソフトは、この脅威のポイントが高いです。

ここで、各項目の点数を掛け合わせたものが脅威点数となります。

脅威点数 = 意図的脅威点数 × 偶発的脅威点数 × 環境的脅威点数

③同様に、サンプルシートにあるファイルサーバー本体の例をあげて説明しますと

脅威点数 = 意図的脅威点数 × 偶発的脅威点数 × 環境的脅威点数

3 = 1 x 1 x 3

脅威点数は 3 ということになります。

⑤ 脆弱性の洗い出し

情報資産に “どれだけの脆弱性が潜んでいるのか” を洗い出します。

ここでの脆弱性とは、『脅威に対する固有の弱点』という意味です。

例えば、盗難可能性の高いノートパソコン本体に対して、チェーンロック等の措置をしていない場合、 それは盗難という脅威に対する脆弱性があると判断されます。

④同様に、サンプルシートにあるファイルサーバー本体の例をあげて説明しますと

高)脅威に対してほとんど対策をしていない

脆弱性点数は 3 ということになります。

⑥ リスク値の決定・評価

最終的な情報資産のリスクを点数によって評価します。

リスクの評価には、リスク値という危険性の点数で評価する方法を紹介します。

リスク値 = 重要度点数 × 脅威点数 × 脆弱性点数

重要度点数、脅威点数、脆弱性点数というのは、フローのそれぞれ③、④、⑤番目の処理にて算出される値です。リスク値が高いと、その情報資産に対するリスクが高いということになります。管理上、リスク値の高い情報資産から何らかの措置を講ずることになります。

④同様に、サンプルシートにあるファイルサーバー本体の例をあげて説明しますと

リスク値 = 重要度点数 × 脅威点数 × 脆弱性点数

27 = 3 x 3 x 3

リスク値は 27 になります。

4. 重要な情報資産を盗まれないために包括的な情報セキュリティ対策を理解する (タイトル長い)

前章3でリスク評価ができたら、リスク値の高い順に対策を取っていきます。

ここでは、情報セキュリティ対策として物理的対策、管理的対策、技術的対策の3つの視点から網羅的にカバーしていきます。

4-1. 物理的対策

不法侵入や破壊、紛失や災害などのセキュリティリスクに対応するための対策です。具体的には以下のような取り組みが挙げられます。

オフィスのセキュリティを物理的に上げる

セキュリティと言われて一番思い浮かびやすいのがこの対策かもしれません。以下、代表的対策例

・オフィスの入口にスマートロックや生体認証などを導入する

・監視カメラを設置して不審な行動を見張る

・警備員の配置や警備システムの導入

・壁やパーテーションで外部から覗き見できないようにする

・PCをワイヤーロックや施錠管理する

・鍵付きのキャビネットを利用する

仕組み化で物理的対策を行う

物理的に何かを設置したり導入したりという大掛かりなものだけが物理的対策ではありません。例えば、以下のような仕組みが考えられます。

・入退室記録や来客記録を取る

・来客には従業者が帯同する

・オフィス内にいる際は社員証を首にかける

・上記以外にも、来客や各従業員が入ることのできるセキュリティエリアを明確にする

1のように何かを導入することはコストがかかることであり、すぐに対応できるものではありません。1の導入も検討しながら、その間のセキュリティレベルを上げる方法として2のような対策を導入することをおすすめします。

災害対策をする

災害などによる被害もひとつの物理的セキュリティリスクです。そのため、以下のような災害対策を行うことも大切になってきます。

・スプリンクラーや消火器を設置、定期点検する

・熱を持ちやすい機器(サーバなど)の近くに可燃物を置かない

・高い場所に物を置かない

・予備電源を用意しておく

・避難訓練を行う

災害対策については、オフィスが入居するビルごとに異なる部分も多く、オフィスの環境上で制限もあったりします。災害が発生した場合のリスクを考えた上で対策を取ることが大切です。

4-2. 管理的対策

従業者のミスや不正など、人によるセキュリティリスクに対応するための対策です。具体的には以下のような取り組みが挙げられます。

従業員教育

うっかりミスを防いだり、不正に手を染めるようなモラルの低下を引き起こさないためにも、情報セキュリティに関する教育やモラル・コンプライアンスに関するような研修を行うことは非常に重要です。

どのようなインシデントに関しても背景には人が関わっているといっても過言ではありません。インシデントを抑えるためにも従業員のリテラシー・モラルの向上には努めるようにしましょう。

マニュアル・ルールの整備

管理的対策には従業者のミスを防ぐことが含まれています。ミスを防ぐためには、確立した手順に基づいて作業を行うことが効果的です。そのためにも手順のマニュアル化や、守るべきセキュリティルールの明確化・周知などを行うことは大切です。

また、不正を防ぐという面で、懲戒手続等についても明確化しておくことで効果的に機能します。

4-3. 技術的対策

システムやデータ、ネットワークなどのセキュリティリスクに対して、ハードウェアやソフトウェアから対応する対策です。技術的なセキュリティリスクは「マルウェア対策」や「不正アクセス」「データ保護」など分野が多岐にわたるため、何に対する対策なのか明確化することが大切です。

また、技術は日ごとに進歩しているため、随時、対策の見直し・更新を行っていくことが必要になってきます。具体的には以下のような取り組みが挙げられます。

ツールやシステムの導入・設定

何に対応するかによって導入すべきものも異なってきますが、技術的対策ではやはりセキュリティソフトなどを導入・設定して守りを固めることが大切です。以下のような対策が挙げられます。

・ウイルス対策ソフトを導入し、ウイルス感染を防ぐ

・ファイアウォールやDMZ、IDS/IPSなどを設置・構築することで不正アクセスを防ぐ

・ログ監視ツールを導入し、不正アクセスや従業者の不審な動きを監視する

・アクセス制御のできるツール・サービスを導入し、権限管理を行う

・PCのディスク暗号化や暗号化機能付きUSBを利用し、端末紛失時の情報漏えいを防ぐ

現状ルールの整備することで、技術的対策を行う

ツールやサービスの導入は、「費用や人員など様々なコストがかかる」「現状のシステムに影響を与える可能性がある」といった理由から簡単ではないかもしれません。

技術的対策はツールを導入する以外に、現状のルールにもう一工夫することでもある程度対応することが可能です。以下では、現状ルールを整備することによる技術的対策の例を挙げてみました。

・利用可能なソフトウェアをホワイトリスト・ブラックリスト化する

・OSやソフトウェアのアップデートルールを決める(最新版利用など)

・データやツールの利用可能者を明確化し、アクセス制限を行う

・データのダウンロードなどに関するルールを明確化する(USBメモリなどの外部記憶媒体へのダウンロード不可など)

OS等のアップデートルール化などはすぐに対応可能であり、かつ、セキュリティリスクの軽減にも役立ちます。

多くのクラウドのツールやサービスなどでは、管理者権限や一般権限、さらには閲覧権限と編集権限など様々な権限設定ができるものが多いので、見直してみることをおすすめします。

特にクラウドストレージなどは、不要な人が特定のデータへアクセス可能になっていることも多いので、不要なアクセス権限の設定が行われていないか見直すと良いでしょう。

もし、ランサムウェアに代表されるような、マルウェア感染によって重要な資産が利用できない状況に陥った場合、最後の砦としてバックアップがあります。

*参照元: 必要な情報セキュリティ対策 (旧ページ: 必要な情報セキュリティ対策)

Arcserve のデータ保護ソリューション

情報資産、システム内にあるデータは、事前にバックアップを取ることをお勧めします。

Arcserveは、データ保護専業のベンダーとして35年以上もさまざまな企業のデータを保護してきました。また、Arcserve を利用してきた企業のニーズを汲み取り、簡単で利便性の良い豊富な機能を備えています。

Arcserve UDP は、バックアップに関して専門知識がない方でも簡単に利用できるのが魅力のひとつです。

リストアの際はバック&ドロップだけの簡単作業で実施できたり、インストール等のセットアップ作業をする必要がなかったり、シンプルかつ分かりやすい操作で簡単に利用することができます。

ご興味がある方は、以下のページをチェックしてみてください。

Arcserve UDP 製品のご紹介

また、情報資産が紙・冊子など物理的な場合は、鍵付きキャビネットなどの安全な保管場所を確保して、アーカイブ (書庫) として 保存しておく必要があります。

5 まとめ

企業の情報セキュリティ対策で守るべきは、重要な情報資産です。情報セキュリティを取り巻く脅威環境は日々進化しており、広範囲におよぶので、企業として、何をどう守るか、リスク評価の6つのステップを活用して把握して、優先順位をつけて対策を行うことをお勧めします。

情報セキュリティ対策を理解する助けになれば幸いです。

コメント